Le Conseil fédéral suisse cherche à renforcer la sécurité des infrastructures de télécommunications et numériques, notamment face aux défis géopolitiques liés à la dépendance envers des entreprises non soumises à un État de droit.

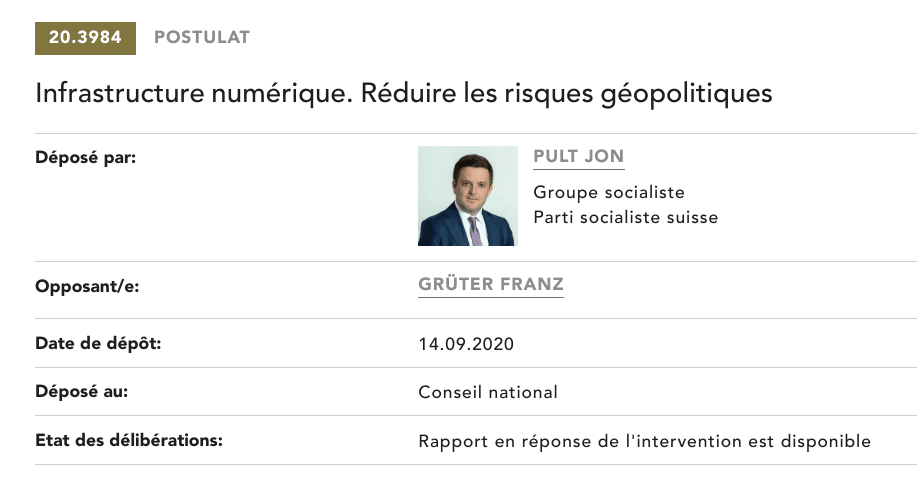

Le Conseil fédéral vient d’adopter le 15 décembre 2023 un rapport pour renforcer la sécurité des infrastructures de télécommunications et numériques en Suisse, en réponse à un postulat du conseiller national Jon Pult (PS/GR).

Dans le développement du postulat, il est souligné que l’un des grands défis actuels et futurs de la politique en matière d’infrastructures concerne la garantie de la sécurité des réseaux et des infrastructures numériques en Suisse, ainsi que la position à adopter dans un contexte géopolitique complexe.

La question de la perturbation potentielle du réseau et de ses implications sur la téléphonie mobile, l’accès à Internet via mobile et d’autres infrastructures vitales est cruciale. Il est souligné l’importance de réduire la dépendance envers des entreprises basées dans des États sans économie de marché ni État de droit, telles que Huawei, qui pourraient utiliser les interdépendances économiques à des fins géopolitiques.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Cette préoccupation va au-delà de la protection des données et de la lutte contre l’espionnage, car elle considère également le risque de paralyser un réseau en actionnant un simple « interrupteur d’arrêt ». En outre, l’implication géopolitique dans la politique technologique souligne la nécessité d’examiner les mesures disponibles pour réduire ce risque en Suisse.

Un lien aussi avec la stratégie nationale de cybersécurité (CSN)

Dans la réponse, il est fait le lien aussi avec l’orientation stratégique du Conseil fédéral pour lutter contre les cyberrisques et la protection de la population, de l’économie et des infrastructures critiques. Cette orientation stratégique est ainsi inclue dans la stratégie nationale de cybersécurité (CSN).

Pour rappel et comme mentionné dans le rapport du Conseil fédéral donnant suite à ce postulat, la CSN détaille les principales cybermenaces qui sont la source de risques géopolitiques comme le cyberespionnage, le cybersabotage, la cybersubversion qui vise à saper le système politique d’un État et les cyberopérations dans des contextes de conflits armés (cf. ch. 2.2).

Cette stratégie intègre aussi le fait que l’évolution des cybermenaces dépend largement des changements géopolitiques et des innovations technologiques, et qu’il faut s’attendre à des tensions croissantes entre les pays comptant parmi les principaux fabricants de matériel informatique et de logiciels.

Pour en savoir plus

Une présentation générale du postulat politique:

Le Conseil fédéral veut améliorer la sécurité des infrastructures de télécommunications

Le Conseil fédéral veut renforcer la sécurité des infrastructures de télécommunications et numériques en Suisse. Il a adopté un rapport dans ce sens en réponse à un postulat du conseiller national Jon Pult (PS/GR).

Le postulat politique initié en 2020

La réponse de 2023

(Re)découvrez également:

La Suisse annonce sa nouvelle stratégie de cybersécurité

La Suisse adopte sa nouvelle cyberstratégie nationale pour lutter contre les cybermenaces

Des idées de lecture cybersécurité

La cybersécurité pour les Nuls

Pour obtenir toutes les informations sur la cybersécurité, apprendre à protéger ses données sensibles sereinement et à éviter le hacking

Sécurité informatique – Ethical Hacking : Apprendre l’attaque pour mieux se défendre

Ce livre a pour objectif d’initier le lecteur aux techniques des attaquants pour lui apprendre comment se défendre.

Cyberattaques: Les dessous d’une menace mondiale

Un documentaire captivant et éclairant sur les affrontements entre attaquants et défenseurs du numérique, face à la plus grande menace de la prochaine décennie.

Cette veille vous a fait gagner du temps ?

Aidez DCOD à payer ses serveurs et à rester 100% gratuit et indépendant.