Voici le rapport de veille mettant en lumière les vulnérabilités les plus critiques découvertes la semaine passée. Ce rapport est une ressource très utile pour tous les professionnels et dirigeants préoccupés par les menaces actuelles et les évolutions technologiques dans le domaine de la sécurité numérique. Chaque semaine, LeDécodeur scrute minutieusement les dernières actualités, analyses et incidents notables pour fournir une vue d’ensemble claire et détaillée des événements qui ont marqué le secteur.

LeDécodeur tire parti de la puissance de l’intelligence artificielle pour faciliter la rédaction et la traduction en français des résumés. Cependant, il est essentiel de souligner que toute la sélection, l’analyse et la revue de ces informations sont réalisées par un véritable cerveau humain. Cette veille n’est pas le résultat d’un traitement automatique.

Que vous soyez un dirigeant, un responsable de sécurité RSSI ou un spécialiste cybersécurité, ce rapport est conçu pour vous tenir rapidement informés des tendances émergentes, des vulnérabilités découvertes et des stratégies de défense les plus efficaces. Plongez dès maintenant dans les moments clés de la semaine passée et bonne lecture!

Les vulnérabilités de la semaine

Exploitation d’une vulnérabilité critique RCE dans SolarWinds Web Help Desk

Une vulnérabilité critique récemment corrigée dans le logiciel SolarWinds Web Help Desk (WHD) a été activement exploitée par des attaquants, mettant en péril les systèmes utilisant cette solution de gestion de helpdesk.

Une vulnérabilité vieille de 7 ans dans une application préinstallée sur Google Pixel expose les utilisateurs à des risques

Une faille de sécurité vieille de sept ans dans une application préinstallée sur les smartphones Google Pixel a été découverte, mettant potentiellement en danger des millions d’utilisateurs. Cette vulnérabilité, liée à une application de configuration préinstallée, permet à des attaquants de contourner les protections de sécurité pour accéder aux données sensibles de l’utilisateur, voire prendre le contrôle du dispositif. Bien que l’application en question soit considérée comme obsolète, elle est toujours présente sur de nombreux appareils, ce qui amplifie les risques.

Une faille critique dans SAP permet aux attaquants de contourner l’authentification

Une vulnérabilité critique a été découverte dans plusieurs produits SAP, permettant aux attaquants de contourner l’authentification et d’accéder à des données sensibles sans autorisation. Identifiée comme CVE-2024-40223, cette faille affecte les composants SAP NetWeaver et ABAP Platform, très utilisés dans le monde des entreprises pour gérer leurs processus critiques.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Des jetons d’authentification exposés dans des projets populaires utilisant GitHub Actions

Une recherche récente a révélé que des artefacts GitHub Actions dans plusieurs projets populaires contenaient des jetons d’authentification exposés, ce qui pourrait permettre à des attaquants d’accéder à des systèmes sensibles. Ces jetons, qui devraient être protégés, ont été accidentellement inclus dans les artefacts des workflows GitHub Actions, posant un risque majeur pour les projets concernés.

Une nouvelle famille de ransomware pourrait contenir les clés pour la récupération des données des victimes

Un nouveau type de ransomware, identifié sous le nom d’INC, présente une particularité rare : il pourrait contenir en son sein les clés de déchiffrement permettant aux victimes de récupérer leurs données sans avoir à payer la rançon. Bien que ce détail ne garantisse pas une récupération facile des données, il pourrait offrir un espoir aux entreprises touchées par cette menace.

Des hackers exploitent les dérailleurs sans fil des vélos de course

Les dérailleurs électroniques sans fil utilisés dans les vélos de course sont devenus la nouvelle cible des hackers. En exploitant les communications sans fil non sécurisées entre les composants, les attaquants peuvent interférer avec les systèmes de changement de vitesse, ce qui pourrait causer des accidents ou compromettre la performance des cyclistes.

Google Pixel exposé à des risques de spyware via une démonstration de logiciel

Lors d’une démonstration publique de la dernière mise à jour des Google Pixel, une application potentiellement utilisée comme spyware a été détectée.

Des vulnérabilités des machines de vote menacent l’intégrité des élections

Des vulnérabilités critiques dans les machines de vote utilisées lors des élections ont été mises en lumière. Des chercheurs ont démontré comment ces failles pouvaient être exploitées pour altérer les résultats ou compromettre la confidentialité des votes.

Microsoft publie des correctifs pour 90 vulnérabilités, y compris 10 failles zero-day

Lors de son dernier Patch Tuesday, Microsoft a publié des correctifs pour 90 vulnérabilités, dont plusieurs zero-day activement exploitées. Ces failles affectent une large gamme de produits, incluant Windows, Office et Azure.

Une nouvelle vulnérabilité AMD expose les systèmes à des attaques de type SinkClose

Des chercheurs en sécurité ont découvert une vulnérabilité critique dans les processeurs AMD, connue sous le nom de SinkClose, qui pourrait permettre à des attaquants de compromettre les systèmes en exploitant une faille au niveau du gestionnaire de mémoire. Cette faille, présente dans plusieurs générations de processeurs, expose les systèmes à des attaques de type escalade de privilèges.

Des vulnérabilités dans Zoom permettent une escalade de privilèges

Zoom, l’une des plateformes de visioconférence les plus utilisées au monde, est confrontée à de nouvelles vulnérabilités qui permettent une escalade de privilèges sur les systèmes utilisateurs. Ces failles pourraient être exploitées pour prendre le contrôle des systèmes où Zoom est installé, offrant ainsi aux attaquants un point d’accès privilégié.

Une faille dans Ivanti permet la création de comptes administrateurs non autorisés

Une nouvelle vulnérabilité critique dans les produits Ivanti permet à des attaquants de créer des comptes administrateurs non autorisés, compromettant ainsi gravement la sécurité des systèmes affectés.

Adobe corrige 72 vulnérabilités critiques dans ses produits

Adobe a publié des correctifs pour plusieurs vulnérabilités critiques affectant ses produits phares, dont Acrobat et Reader. Ces failles, si elles sont exploitées, permettent à des attaquants de prendre le contrôle des systèmes affectés.

Une vulnérabilité dans Kubernetes permet des injections de commande

Une vulnérabilité dans Kubernetes a été découverte, permettant des injections de commande qui pourraient compromettre l’intégrité des clusters gérés par cette plateforme.

une faille zero-day dans Windows exploitée dans des attaques ciblées par Lazarus

Une vulnérabilité zero-day dans Windows est actuellement exploitée dans des attaques ciblées, permettant aux attaquants de contourner les mécanismes de sécurité pour exécuter du code arbitraire sur les systèmes affectés.

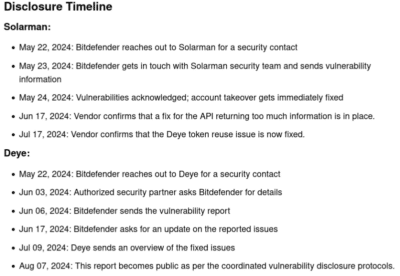

BitDefender découvre des failles critiques dans les systèmes de gestion de l’énergie solaire

Bitdefender a récemment mis en lumière des vulnérabilités critiques dans les systèmes de gestion de l’énergie solaire.

Cette veille indépendante vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).