Le spécialiste des cybermenaces Intel 471 analyse l’impact de l’opération Magnus sur les infostealers RedLine et Meta, perturbant leurs activités, bien que les cybercriminels continuent leurs opérations malgré cette intervention.

Intel 471, une entreprise spécialisée dans la veille sur les cybermenaces, propose une analyse approfondie de deux des principaux logiciels malveillants, RedLine et Meta. Ces derniers ont récemment subi d’importantes perturbations à cause d’une opération internationale des forces de l’ordre. L’analyse d’Intel 471 met en lumière les actions menées contre ces infostealers et l’impact de ces mesures sur leurs activités.

Ces logiciels, connus sous le nom d' »infostealers », ciblent les informations sensibles des utilisateurs, notamment les identifiants, les mots de passe, et d’autres données personnelles.

Le point de départ de l’analyse se concentre sur la perturbation significative de leur diffusion et de leur fonctionnement, marquant une nouvelle attaque des forces de l’ordre contre les cybercriminels.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

RedLine et Meta : Comprendre ces infostealers et leurs impacts

Les infostealers, ou « voleurs d’informations » en français, sont des logiciels malveillants conçus pour subtiliser des informations sensibles telles que des identifiants, mots de passe, coordonnées bancaires et autres données personnelles.

Ils fonctionnent en infectant les appareils des victimes pour collecter automatiquement ces informations, souvent transmises ensuite vers des serveurs contrôlés par les cybercriminels.

RedLine et Meta se distinguent comme deux des infostealers les plus populaires du moment, particulièrement actifs sur les forums cybercriminels. Ces outils malveillants sont vendus à des acteurs moins techniques qui cherchent à s’introduire dans le domaine du vol de données, un phénomène connu sous le nom de « Malware-as-a-Service ».

Ces logiciels permettent d’accéder facilement aux informations sensibles des utilisateurs, comme les identifiants bancaires, les informations de session ou encore les données stockées sur les navigateurs.

La particularité de ces infostealers est leur flexibilité et leur accessibilité. Leur commercialisation en tant que service les a rendus populaires, en permettant à des cybercriminels novices de lancer rapidement des campagnes d’espionnage et de collecte d’informations.

Opération Magnus : Une action coordonnée pour frapper les cybercriminels

L’article décrit comment la perturbation des opérations de RedLine et Meta a été réalisée grâce à une action concertée entre les équipes de sécurité d’Intel 471 et d’autres acteurs impliqués dans la lutte contre les cybermenaces. Ces efforts ont inclus la suppression de serveurs, l’arrêt des infrastructures de distribution, ainsi que la suspension de certains comptes utilisés pour propager ces malwares.

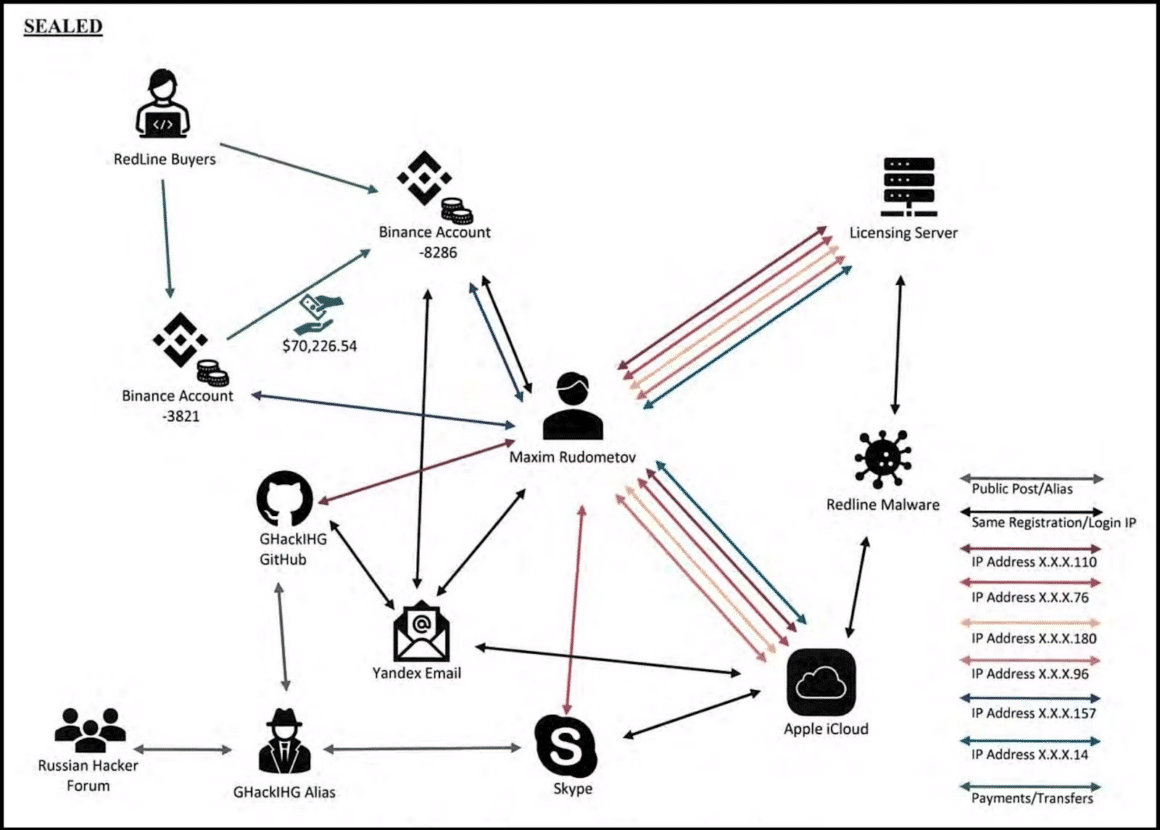

Le 29 octobre 2024, les autorités néerlandaises et américaines ont confirmé une action de perturbation, nommée Opération Magnus, contre deux types d’infostealers : RedLine et Meta. Cette action coordonnée par les forces de l’ordre a conduit à la saisie de deux domaines et de trois serveurs de commande et contrôle (C2) soutenant ces logiciels malveillants. Plusieurs canaux Telegram associés ont été mis hors ligne, et des millions de données compromises ont été récupérées. Ces données incluent des noms d’utilisateur et mots de passe, des adresses email, des informations de comptes bancaires et des numéros de cartes de paiement.

Cette opération a permis de limiter temporairement la capacité des opérateurs derrière RedLine et Meta à diffuser leurs logiciels malveillants et à maintenir leurs infrastructures en ligne. Cependant, même si cette action a frappé le cœur des infrastructures et des canaux de communication liés à RedLine et Meta, l’activité de RedLine n’a que légèrement diminué. La raison probable est que le code de RedLine et le logiciel du panneau d’administration sont vendus par d’autres acteurs souterrains, indépendants de l’opération principale visée par les forces de l’ordre.

Impact et perspectives : Quel avenir pour RedLine et Meta après l’opération Magnus ?

Malgré la perturbation des opérations, les auteurs de RedLine et Meta n’ont donc pas cessé leurs activités. En effet, même lorsque des infrastructures sont démantelées, ces cybercriminels trouvent souvent des solutions pour relancer leurs activités ailleurs.

L’article de Intel 471 conclut en soulignant que les actions de perturbation et les efforts concertés contre RedLine et Meta ne résoudront pas définitivement le problème, mais qu’ils ralentissent l’essor de ces logiciels malveillants et protègent les utilisateurs, ne serait-ce que temporairement.

Pour en savoir plus

RedLine et Meta : l’histoire de deux voleurs d’informations en difficulté

Le 29 octobre 2024, les autorités néerlandaises et américaines ont confirmé une action de perturbation, l’opération Magnus, contre deux types de voleurs d’informations : RedLine et Meta.

(Re)découvrez également:

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.