Le rapport annuel de Microsoft sur la défense numérique 2024 analyse l’évolution des cybermenaces, en soulignant la complexité croissante des attaques, notamment celles par des États-nations, et l’impact de l’IA.

Le rapport annuel de Microsoft sur la défense numérique, publié en octobre 2024, offre un aperçu sans précédent des tendances récentes en cybersécurité et des menaces globales.

Les informations s’étendent de juillet 2023 à juin 2024, couvrant la complexité croissante des cyberattaques orchestrées par des États-nations, les groupes cybercriminels, et la montée en puissance de l’impact de l’IA.

Voici un résumé des thématiques principales abordées dans ce rapport.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

L’évolution du paysage des menaces cyber

Les attaques cybernétiques ont continué de se complexifier au cours de l’année écoulée, alimentées par des ressources de plus en plus sophistiquées. Les attaquants, tant des États-nations que des cybercriminels, exploitent des techniques avancées pour cibler des organisations à travers le monde. L’utilisation de logiciels malveillants, d’attaques par hameçonnage et d’usurpation d’identité sont parmi les méthodes les plus couramment observées. En effet, les attaques visant à compromettre les identités continuent d’être un défi majeur avec plus de 600 millions d’attaques par jour, un chiffre qui ne cesse d’augmenter.

Le rapport de Microsoft souligne aussi la convergence entre les acteurs soutenus par des États-nations et les cybercriminels. Les attaquants d’États-nations utilisent désormais de plus en plus souvent des outils cybercriminels et travaillent parfois directement avec des groupes criminels, brouillant ainsi les frontières entre cybercriminalité et actions géopolitiques. Ce phénomène est principalement motivé par la recherche d’une efficacité accrue et d’une capacité de nuisance amplifiée. Les cybercriminels, pour leur part, s’inspirent des techniques des groupes étatiques, notamment pour contourner les dispositifs de sécurité et maximiser leur impact. L’usage partagé de malwares sophistiqués, tels que des ransomwares ou des chevaux de Troie, permet d’atteindre des cibles variées, que ce soit des infrastructures critiques, des institutions gouvernementales ou des entreprises privées, augmentant ainsi la surface d’attaque globale.

Cette évolution illustre un changement de paradigme dans la manière dont les cyberattaques sont planifiées et exécutées. Les États-nations n’hésitent plus à collaborer avec des cybercriminels indépendants ou à intégrer des méthodes de la cybercriminalité traditionnelle pour déstabiliser leurs adversaires. Cela leur permet de maintenir une forme de déni plausible tout en déployant des offensives complexes. Par exemple, des États peuvent commander des attaques via des acteurs criminels pour créer une distance entre leurs actions et leurs objectifs stratégiques. Dans ce contexte, l’impact est double : non seulement les États peuvent mener des actions de déstabilisation, mais ils encouragent également un écosystème criminel en expansion, rendant la cybersécurité plus difficile à assurer pour tous les acteurs concernés.

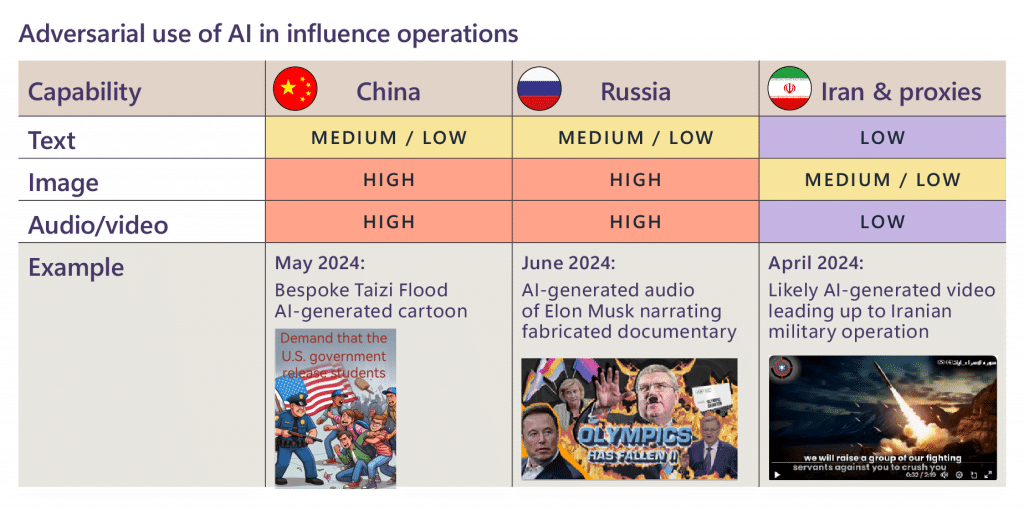

Par ailleurs, l’usage des plateformes d’intelligence artificielle par ces acteurs pour automatiser certaines tâches, telles que la reconnaissance de cibles, l’optimisation de malwares ou la personnalisation des attaques de phishing, témoigne de la sophistication grandissante des menaces. Cette synergie entre cybercriminels et acteurs étatiques est particulièrement visible lors des crises internationales, où les opérations cybernétiques deviennent des leviers stratégiques au même titre que les pressions économiques ou militaires.

Rançongiciels, fraude et usurpation d’identité : Un paysage inquiétant

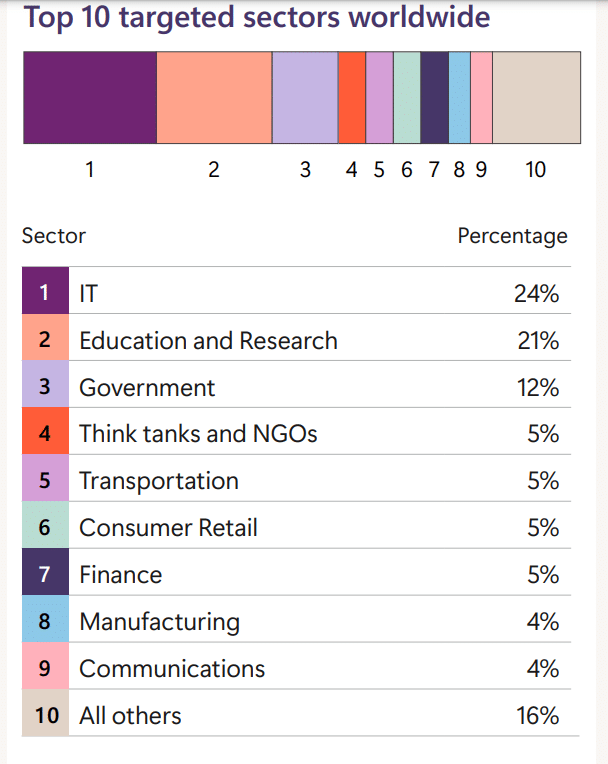

Les attaques liées aux ransomwares d’origine humaine, souvent utilisés dans des campagnes bien coordonnées, ont vu une augmentation notable de 2,75 fois par rapport à l’année précédente.

Ces attaques ciblent de nombreux secteurs, dont l’éducation, la recherche, les technologies de l’information (TI), et les infrastructures critiques, menaçant non seulement la sécurité, mais aussi la continuité opérationnelle des organisations.

La fraude et l’ingéniosité des tactiques employées par les attaquants atteignent des niveaux inquiétants, sapant la confiance des utilisateurs dans la sécurité numérique.

Impact de l’IA sur la cybersécurité : Opportunités et défis

Sans surprise, l’intégration des technologies d’intelligence artificielle, tant pour la défense que pour l’offensive, est une tendance clé qui se dessine dans le domaine de la cybersécurité. Les cybercriminels et les acteurs étatiques explorent activement les moyens d’utiliser l’IA pour améliorer leurs capacités offensives, tandis que les défenseurs se tournent vers l’IA pour renforcer leurs capacités de détection et de réaction. Microsoft rappelle, par exemple, qu’il a lui-même investi massivement dans des technologies d’IA pour améliorer ses opérations de sécurité.

Le rapport met en évidence les premiers résultats prometteurs de l’utilisation de l’IA, avec des améliorations notables dans l’efficacité des centres de sécurité opérationnels. Microsoft a ainsi réussi à renforcer sa posture de défense grâce à l’utilisation de technologies de détection alimentées par l’IA, contribuant à réduire la surface d’attaque des organisations.

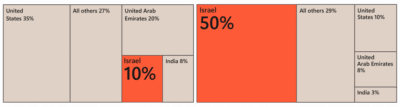

La montée en puissance des attaques par les États-nations

Le rapport met en lumière l’intensification des attaques provenant d’États-nations, particulièrement de la Russie, de l’Iran, de la Chine et de la Corée du Nord. Ces attaques visent principalement à collecter des renseignements stratégiques, en particulier sur des cibles gouvernementales, des entreprises technologiques, et des infrastructures critiques. La Chine, par exemple, a concentré ses efforts sur des cibles situées autour de la mer de Chine méridionale, cherchant à compromettre des réseaux de télécommunications et des entités gouvernementales pour obtenir des renseignements militaires.

La Russie, quant à elle, a continué à utiliser des tactiques hybrides, combinant cyberespionnage et guerre d’influence. Les groupes liés au renseignement militaire russe ont mené des opérations utilisant des malwares de type « commodity » et des outils open source pour atteindre leurs objectifs de collecte de renseignements sur le conflit en Ukraine et sur ses alliés.

La nécessité de renforcer la sécurité : L’initiative Secure Future

Pour faire face à l’augmentation de la menace cyber, Microsoft a lancé l’initiative « Secure Future », qui vise à renforcer la sécurité de ses infrastructures, mais aussi celles de ses clients. Cette initiative comprend des mesures telles que l’authentification multifactorielle résistante au phishing, devenue obligatoire pour les employés, et un renforcement de l’infrastructure réseau de l’entreprise. De plus, Microsoft a réaffecté 34 000 ingénieurs à plein temps à des initiatives de sécurité, soulignant l’importance accordée à la cybersécurité comme priorité stratégique.

Collaboration et diplomatie numérique comme clés de la résilience

Le Microsoft Digital Defense Report 2024 appelle à une collaboration renforcée entre les acteurs privés et les gouvernements pour faire face aux menaces croissantes.

Microsoft plaide pour la mise en place de nouvelles normes internationales, la reconnaissance des services cloud comme infrastructures critiques, et l’engagement des États à assumer leurs responsabilités face aux activités malveillantes provenant de leurs territoires.

Pour en savoir plus

Microsoft Digital Defense Report 2024 : Les cyberattaques ont presque doublé d’une année sur l’autre – Source EMEA

Se basant sur des données du monde entier, sur la période juin 2023 – juin 2024, le Microsoft Digital Defense Report met en lumière l’état actuel du cybercrime, l’augmentation des cyber-agressions entre États, les tendances en matière de menaces comme les opérations de cyber-influence.

(Re)découvrez également:

Microsoft facture désormais 30$ pour retarder la mise à jour vers Windows 11

Microsoft impose désormais des frais de 30 dollars aux utilisateurs retardant la mise à jour vers Windows 11, afin de promouvoir l’adoption rapide de ses nouvelles versions de systèmes d’exploitation.

53 % des organisations de santé ont payé des rançons, selon le Rapport Microsoft

Le rapport de Microsoft met en lumière les risques croissants des attaques par ransomware dans le secteur de la santé, soulignant la nécessité d’une résilience accrue et d’une coopération collective.

Cette veille vous a fait gagner du temps ?

Aidez DCOD à payer ses serveurs et à rester 100% gratuit et indépendant.