Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Cette semaine, plusieurs événements importants ont marqué le monde de la cybersécurité, émanant de différentes régions et impliquant des cyberattaques complexes et des stratégies d’espionnage digital sophistiquées. Voici un résumé des principales actualités repérées.

Les hackers ont réussi à compromettre une entreprise américaine en se connectant à son réseau Wi-Fi à partir d’un point distant situé en Russie, dans ce qui est qualifié d’attaque par « proximité des voisins ». Cette opération inhabituelle met en lumière la vulnérabilité des entreprises disposant de réseaux Wi-Fi non sécurisés ou insuffisamment protégés.

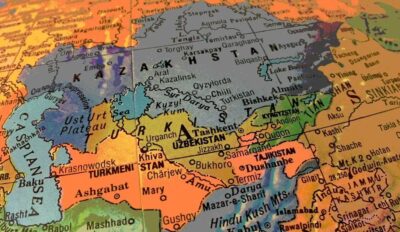

Un groupe de cyberespionnage dénommé TAG-110, lié à la Russie, a été identifié pour avoir mené plusieurs attaques en Asie centrale, visant des entités gouvernementales et stratégiques. Ce groupe semble se concentrer sur la collecte d’informations sensibles, utilisant des outils d’espionnage sophistiqués pour pénétrer les infrastructures informatiques de la région.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

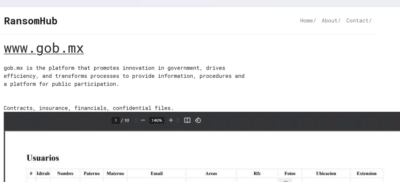

IGT, une société de services, a été victime d’une cyberattaque qui aurait compromis plusieurs systèmes, entraînant des perturbations significatives de leurs opérations. Parallèlement, des infrastructures gouvernementales mexicaines ont subi une attaque par ransomware, perturbant des services essentiels.

Microsoft a réussi à confisquer plusieurs domaines web liés à un fabricant de kits de phishing basé en Égypte. Ces kits étaient utilisés pour distribuer des attaques de phishing ciblées, visant à voler des identifiants et des informations personnelles sensibles.

Alors que la plateforme de réseau social BlueSky a franchi le cap des 20 millions d’utilisateurs, elle a été touchée par une vague d’escroqueries liées aux cryptomonnaies. Les fraudeurs ont tiré parti de la popularité croissante de la plateforme pour piéger les utilisateurs peu vigilants, démontrant ainsi la corrélation entre la notoriété d’une plateforme et les risques de fraude cybercriminelle.

Des groupes de hackers liés à la Chine, tels que TAG-112, ont concentré leurs efforts sur la communauté tibétaine, utilisant des malwares avancés pour pénétrer les réseaux de leurs cibles. Parallèlement, la Corée du Nord a intensifié ses activités, notamment via des travailleurs informatiques ayant mené des attaques visant des entreprises à travers le monde, exploitant les lacunes de sécurité pour réaliser des gains financiers destinés à soutenir le régime.

Deux packages malveillants ont été détectés sur la plateforme PyPI, imitant les noms de solutions populaires d’IA telles que ChatGPT et Claude.

Enfin, des hackers soutenus par la Chine ont été repérés utilisant le protocole SIGTRAN afin d’intercepter des communications téléphoniques. SIGTRAN, qui permet de transporter la signalisation SS7 sur IP, est devenu une cible prisée des cyberespions, qui cherchent ainsi à surveiller des individus sans qu’ils ne s’en aperçoivent.

Les cyberattaques de la semaine

Des pirates informatiques soutenus par la Chine exploitent les protocoles SIGTRAN et GSM pour infiltrer les réseaux de télécommunications.

Un nouveau groupe de cyberespionnage lié à la Chine a été identifié comme étant à l’origine d’une série d’attaques cybernétiques ciblées visant des entités de télécommunications en Asie du Sud et en Afrique depuis au moins 2020 dans le but de permettre la collecte de renseignements. La société de cybersécurité CrowdStrike…

Travailleur nord-coréen en informatique utilisant des applications de visioconférence armées pour attaquer les demandeurs d’emploi.

Les travailleurs nord-coréens en informatique, opérant sous le cluster CL-STA-0237, ont été impliqués dans des récentes attaques de phishing exploitant des applications de visioconférence infectées par des logiciels malveillants. Le groupe, probablement basé au Laos, a démontré une approche sophistiquée, infiltrant une entreprise de services informatiques SMB basée aux États-Unis pour…

Des pirates informatiques ont pénétré une entreprise américaine via le Wi-Fi depuis la Russie dans une « attaque de voisinage ».

Les hackers d’État russes APT28 (Fancy Bear/Forest Blizzard/Sofacy) ont compromis une entreprise américaine via son réseau WiFi d’entreprise tout en étant à des milliers de kilomètres, en exploitant une technique novatrice appelée « attaque du voisin le plus proche ». […]

Des dizaines de cibles d’Asie centrale touchées dans une récente campagne de cyber-espionnage liée à la Russie.

Un groupe étiqueté TAG-110 par les chercheurs du groupe Insikt a utilisé des logiciels malveillants personnalisés pour espionner principalement des organisations au Tadjikistan, au Kirghizistan, au Turkménistan et au Kazakhstan depuis juillet.

Attaque informatique majeure ciblant le géant des jeux de hasard IGT, systèmes mis hors ligne

International Game Technology (IGT), l’une des plus grandes sociétés de jeux d’argent aux États-Unis, a confirmé un incident majeur de cybersécurité qui a causé des perturbations dans l’ensemble de ses opérations. L’attaque informatique contre IGT, survenue le 17 novembre 2024, a affecté des parties des…

Microsoft saisit des sites web liés à un fabricant égyptien de kits de phishing DIY.

Microsoft a obtenu une ordonnance du tribunal lui permettant de saisir 240 sites Web qu’elle dit être liés à un vendeur basé en Égypte de kits de phishing à faire soi-même utilisés pour pirater les comptes d’utilisateurs du géant de la technologie, a déclaré l’entreprise jeudi.

Le groupe de ransomware Ransomhub revendique le piratage du Bureau des Affaires Légales du gouvernement mexicain.

Le Mexique enquête sur une attaque par ransomware ciblant son bureau des affaires juridiques, comme l’a confirmé le président au milieu de préoccupations croissantes en matière de cybersécurité.

Maintenant BlueSky est touché par des escroqueries liées aux cryptomonnaies alors qu’il dépasse les 20 millions d’utilisateurs.

Alors que les utilisateurs affluent vers BlueSky à partir de plates-formes de médias sociaux comme X/Twitter, les acteurs de menace en font de même. BleepingComputer a repéré des escroqueries liées aux cryptomonnaies apparaissant sur BlueSky juste après que ce service de microblogging décentralisé ait dépassé les 20 millions d’utilisateurs cette semaine. […]

Le groupe TAG-112 lié à la Chine cible les médias tibétains avec une campagne d’espionnage Cobalt Strike.

Un groupe étatique lié à la Chine appelé TAG-112 a compromis les sites Web des médias et des universités tibétains dans une nouvelle campagne de cyberespionnage conçue pour faciliter la livraison de l’outil de post-exploitation Cobalt Strike pour la collecte d’informations ultérieure. Les attaquants ont intégré du JavaScript malveillant dans ces…

Deux packages malveillants PyPi imitent ChatGPT & Claude et volent les données des développeurs.

Deux packages Python malveillants se faisant passer pour des outils d’interaction avec les modèles d’IA populaires ChatGPT et Claude ont récemment été découverts sur l’Index des Packages Python (PyPI), le référentiel officiel des bibliothèques Python. Ces packages seraient restés indétectés pendant plus d’un an,…

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.