Les tactiques de cyberattaques employées par des acteurs étatiques nord-coréens et chinois mettent en évidence l’utilisation de l’IA et de méthodes sophistiquées pour voler des données sensibles et des cryptoactifs.

Le récent événement CYBERWARCON a mis en lumière les activités cybercriminelles et d’espionnage menées par des acteurs malveillants étatiques, notamment en provenance de la Corée du Nord et de la Chine.

Les présentations de Microsoft Threat Intelligence ont révélé des stratégies avancées de vol de données et de cryptoactifs, ainsi que des méthodes complexes de cyberespionnage. Voici un résumé des thèmes principaux abordés.

Une multiplicité de groupes malveillants actifs

Les acteurs menaçants nord-coréens ont développé des capacités de cyberexploitation réseau au cours de la dernière décennie. Ces activités visent principalement à :

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

- Dérober des cryptoactifs pour financer les programmes d’armement.

- Collecter des informations sur les systèmes d’armes et les politiques internationales.

- Générer des revenus via des emplois en IT, détournés pour soutenir le régime.

Comme le relève Microsoft, plusieurs groupes cyberémanants étatiques ont été identifiés comme des menaces majeures dans le paysage de la cybersécurité mondiale. Ces groupes, notamment Sapphire Sleet, Ruby Sleet, et Storm-2077, illustrent la diversité et la sophistication des approches employées pour atteindre leurs objectifs malveillants.

Le groupe Sapphire Sleet

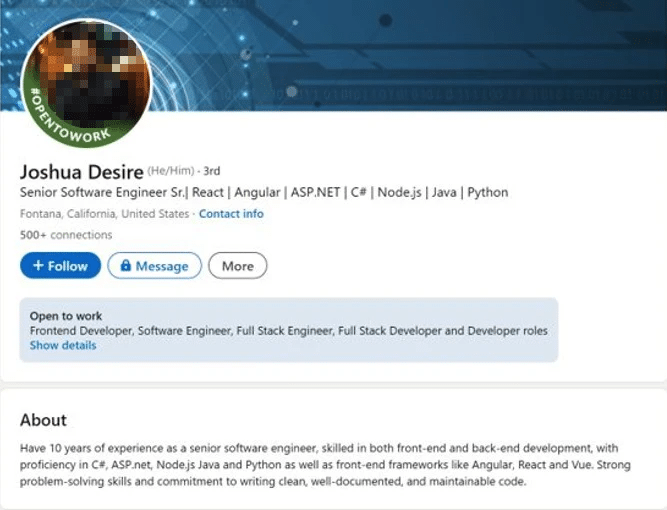

Actif depuis 2020, Sapphire Sleet utilise des stratégies variées telles que l’usurpation d’identités sur LinkedIn ou la distribution de scripts malveillants pour compromettre les systèmes des victimes. En six mois, ils ont dérobé plus de 10 millions de dollars en cryptoactifs.

Récemment, ils ont souvent adopté l’identité d’investisseurs en capital-risque pour simuler un intérêt commercial. En organisant des réunions en ligne, les victimes sont confrontées à des problèmes techniques factices, menant à l’installation de malwares via des scripts malveillants. Ces outils permettent ensuite de dérober des portefeuilles de cryptomonnaie et des identifiants sensibles.

Par ailleurs, Sapphire Sleet utilise aussi des plateformes comme LinkedIn pour se faire passer pour des recruteurs. Les victimes sont invitées à réaliser des tests de compétences sur des sites sous contrôle des attaquants, téléchargeant ainsi des malwares qui compromettent leurs systèmes et facilitent le v

La sophistication des attaques de Ruby Sleet

Depuis 2020, le groupe Ruby Sleet a notablement augmenté la sophistication de ses opérations de phishing. Ces acteurs ont été observés signant leurs malwares avec des certificats légitimes mais compromis, obtenus des victimes précédemment ciblées. En outre, ils ont distribué des logiciels compromis, notamment des clients VPN et des installateurs infectés, dissimulés comme étant des outils fiables.

Le groupe personnalise ses attaques en fonction des environnements techniques de ses cibles. Par exemple, en décembre 2023, Ruby Sleet a mené une attaque par la chaîne d’approvisionnement, compromettant une entreprise de construction sud-coréenne et remplaçant une version légitime du logiciel VeraPort par une version malveillante connectée à leur infrastructure. Cette approche leur permet de s’infiltrer dans des environnements précis et d’étendre leur influence malveillante.

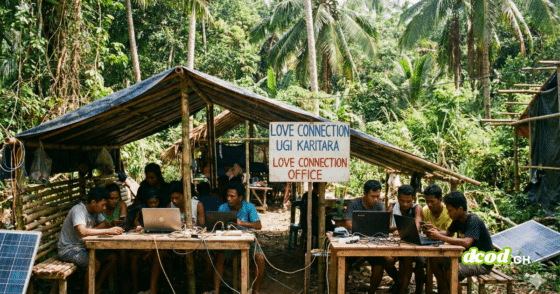

Les travailleurs IT Nord-Coréens : une menace triple

Des milliers de travailleurs IT nord-coréens opèrent à l’étranger sous des identités usurpées. Ils rapportent des millions de dollars au régime nord-coréen via des travaux IT présentés comme légitimes. Parfois, ils exploitent leurs accès pour voler des données sensibles, allant des propriétés intellectuelles aux secrets industriels, voire pour extorquer des entreprises.

L’implication de facilitateurs rend leur traçabilité complexe. Ces intermédiaires créent des comptes sur des plateformes professionnelles, louent des comptes bancaires ou achètent des cartes SIM. Les travailleurs IT utilisent aussi des outils d’IA comme Faceswap pour générer de faux portfolios et identités visuelles convaincantes sur LinkedIn ou GitHub.

Microsoft a récemment mis au jour un répertoire public contenant des preuves de ces activités : CV falsifiés, comptes VPS compromis et guides d’usurpation d’identité. Ces éléments démontrent l’ampleur de leur stratégie pour infiltrer des entreprises tout en masquant leur origine.

Les activités de Storm-2077 multi-sectorielles

Storm-2077, un acteur chinois actif depuis 2024, cible une large gamme de secteurs, notamment les gouvernements, l’aéronautique, et les services financiers. Leurs techniques incluent le vol de données via des e-mails compromis et l’exploitation de dispositifs cloud. Ils ont également créé des applications personnalisées pour extraire des e-mails sensibles, facilitant le vol de secrets commerciaux et de propriétés intellectuelles.

Ces activités s’inscrivent dans un contexte où l’attribution des opérations chinoises est de plus en plus complexe, en raison de l’adaptation constante des attaquants et de la superposition des techniques entre divers groupes. Par exemple, Storm-2077 utilise des e-mails de phishing pour voler des identifiants, exploitant parfois des dispositifs en périmètre pour accéder à des environnements cloud. Une fois à l’intérieur, ils exfiltrent des e-mails en créant leurs propres applications dotées de droits d’accès, leur permettant de collecter des informations sensibles comme des secrets commerciaux ou des propriétés intellectuelles.

L’utilisation de l’IA pour amplifier les opérations malveillantes

Comme mentionné dans l’article de Mircrosoft, l’IA joue un rôle central dans ces opérations malveillantes modernes, en offrant des outils pour créer des identités artificielles et réaliser des manipulations avancées.

Elle permet, par exemple, de générer des images convaincantes et des voix synthétiques, augmentant la crédibilité des acteurs malveillants lors d’interactions en ligne. Cette technologie permet aussi de renforcer les stratégies d’ingénierie sociale, comme les usurpations d’identité sur des plateformes professionnelles ou les escroqueries ciblées.

Les applications futures pourraient bien sûr aussi inclure des tactiques encore plus sophistiquées, telles que l’utilisation combinée de vidéos et de voix artificielles pour créer des interactions réalistes en temps réel.

Pour en savoir plus

Microsoft partage les dernières informations sur les acteurs de menace nord-coréens et chinois lors de la CYBERWARCON.

Cette année à CYBERWARCON, les analystes de la Threat Intelligence de Microsoft partagent des recherches et des informations représentant des années de suivi des acteurs de menaces, de surveillance et de perturbation de l’infrastructure, ainsi que des outils des attaquants.

(Re)découvrez également:

Comment la Corée du Nord infiltre les PMEs occidentales avec des faux professionnels IT

Des travailleurs nord-coréens infiltrent des entreprises occidentales sous de fausses identités, commettant ensuite des extorsions pour financer les programmes nationaux, notamment nucléaires.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.