Voici le rapport de veille des actus cybersécurité les plus intéressantes de la semaine passée.

Le résumé de la semaine

Le département américain du Trésor a été la cible d’une cyberattaque sophistiquée impliquant l’exploitation d’un logiciel tiers, BeyondTrust. L’attaque, qui aurait été orchestrée par un acteur soutenu par la Chine, a compromis des systèmes liés à la division chargée des sanctions financières. Les autorités ont confirmé que des données sensibles auraient pu être consultées, bien qu’aucune information classifiée ne semble avoir été dérobée. Les équipes de sécurité enquêtement activement sur cette intrusion et renforcent les mesures de protection.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

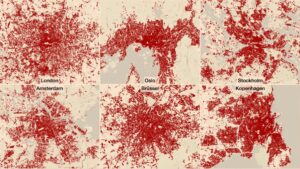

Un groupe d’attaquants identifié sous le nom de Salt Typhoon, supposé être lié à la Chine, a réussi à infiltrer des infrastructures de télécommunications aux États-Unis. Parmi les victimes figurent des grands opérateurs tels qu’AT&T, Lumen et Verizon. Ces intrusions, visant à exfiltrer des données ou à surveiller certaines cibles, ont été détectées et stoppées. Les opérateurs concernés ont confirmé avoir supprimer la menace de leurs réseaux suite à cet incident.

Sur le plan de la réglementation, le département américain de la Santé et des Services sociaux propose de nouvelles règles pour renforcer la protection des données de santé dans le cadre de la loi HIPAA. Ces règles exigeraient notamment la restauration des systèmes compromis en moins de 72 heures, la mise en place d’audits annuels, et l’adoption de mesures telles que le chiffrement et l’authentification multifactorielle.

En parallèle, Apple a accepté de verser 95 millions de dollars dans le cadre d’un règlement judiciaire concernant des accusations liées à Siri. Selon les plaignants, l’assistant vocal aurait enregistré des conversations privées sans consentement. Ce règlement vise à indemniser les utilisateurs affectés entre 2014 et 2024.

Une étude a par ailleurs révélé que plus de 3.1 millions d’évaluations artificielles, appelées « stars factices », ont été détectées sur la plateforme GitHub. Ces pratiques visent à manipuler les classements des projets pour augmenter leur visibilité, exposant ainsi les utilisateurs à des logiciels potentiellement malveillants.

Enfin, Telegram a récemment bloqué l’accès à certaines chaînes médiatiques d’État russes dans plusieurs pays européens, notamment en France et en Italie. Cette décision semble répondre à des contraintes légales locales, bien que la plateforme n’ait pas publié de déclaration officielle. Cette action a suscité une réaction des autorités russes, qui ont accusé Telegram de censure politique.

Les actus cybersécurité de la semaine

Le département du Trésor américain a été piraté

Le département du Trésor américain a subi un incident de sécurité « majeur » après qu’un pirate informatique parrainé par l’État chinois a pénétré dans le système informatique d’un tiers…

Le Trésor américain sanctionne des entités russes et iraniennes pour ingérence dans l’élection présidentielle

Le Trésor américain a sanctionné des entités pour avoir diffusé de la désinformation liée aux services de renseignement russes et iraniens avant les élections présidentielles de 2024. Le Trésor américain a sanctionné des entités pour avoir diffusé de la désinformation liée aux services de renseignement russes et iraniens…

Une attaque liée à la Chine contre le département du Trésor américain aurait ciblé son bureau des sanctions

Le département du Trésor américain a informé les législateurs dans une lettre en décembre dernier que ses documents et postes de travail avaient été consultés par une partie externe à la suite d’une faille de sécurité. Il a décrit l’attaque comme un « incident majeur de cybersécurité » et l’a attribuée à…

Lumen annonce avoir exclu le groupe Salt Typhoon de son réseau

Lumen rapporte que le groupe de piratage Salt Typhoon, qui a ciblé au moins neuf entreprises de télécommunications américaines, a été exclu de son réseau. Cette semaine, un responsable de la Maison Blanche a confirmé que le groupe de piratage APT lié à la Chine…

AT&T et Verizon affirment que leurs réseaux sont sécurisés après la violation de Salt Typhoon

AT&T et Verizon ont confirmé avoir été victimes d’une intrusion dans le cadre d’une vaste campagne d’espionnage chinoise visant les opérateurs de télécommunications du monde entier, mais ont déclaré que les pirates informatiques avaient désormais été expulsés de leurs réseaux. […]

Plus de 3,1 millions de fausses « étoiles » sur les projets GitHub utilisées pour améliorer les classements

GitHub a un problème avec les « étoiles » non authentiques utilisées pour gonfler artificiellement la popularité des dépôts de distribution d’escroqueries et de logiciels malveillants, les aidant ainsi à atteindre davantage d’utilisateurs sans méfiance. […]

Apple offre 95 millions de dollars pour régler la violation de la vie privée de Siri

Apple a accepté de payer 95 millions de dollars pour régler un recours collectif aux États-Unis alléguant que son assistant Siri a enregistré des conversations privées et les a partagées avec des tiers. […]

Telegram bloque les chaînes des médias d’État russes dans plusieurs pays de l’UE

Le ministère russe des Affaires étrangères s’est engagé à mettre en œuvre des « mesures de rétorsion symétriques » si Telegram ne lève pas les interdictions, que Moscou a qualifiées d’« acte de censure politique ».

Les nouvelles règles HIPAA imposent une restauration des données dans les 72 heures et des audits de conformité annuels

Le Bureau des droits civils (OCR) du ministère américain de la Santé et des Services sociaux (HHS) a proposé de nouvelles exigences en matière de cybersécurité pour les organismes de santé dans le but de protéger les données des patients contre d’éventuelles cyberattaques. La proposition, qui vise à…

Une fuite de Volkswagen a révélé des données de localisation précises sur des milliers de véhicules à travers l’Europe pendant des mois

Les données ont été découvertes sur un serveur cloud d’Amazon et contenaient des données de localisation précises sur des milliers de véhicules.

(Re)découvrez la semaine passée:

L’hebdo cybersécurité (29 déc 2024)

Découvrez les actualités cybersécurité les plus intéressantes de la semaine du 29 décembre 2024

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).