Plus de 3,3 millions de serveurs de messagerie POP3 et IMAP manquent de chiffrement TLS, exposant ainsi les utilisateurs à des attaques et des risques d’interception.

Recevez les nouveaux articles DCOD directement sur Telegram.

🔔 S’abonner au canal DCODLes serveurs de messagerie sont au cœur des communications professionnelles et personnelles. Pourtant, une récente analyse menée par la Shadowserver Foundation a mis en lumière un grave déficit de sécurité autour de ces infrastructures critiques.

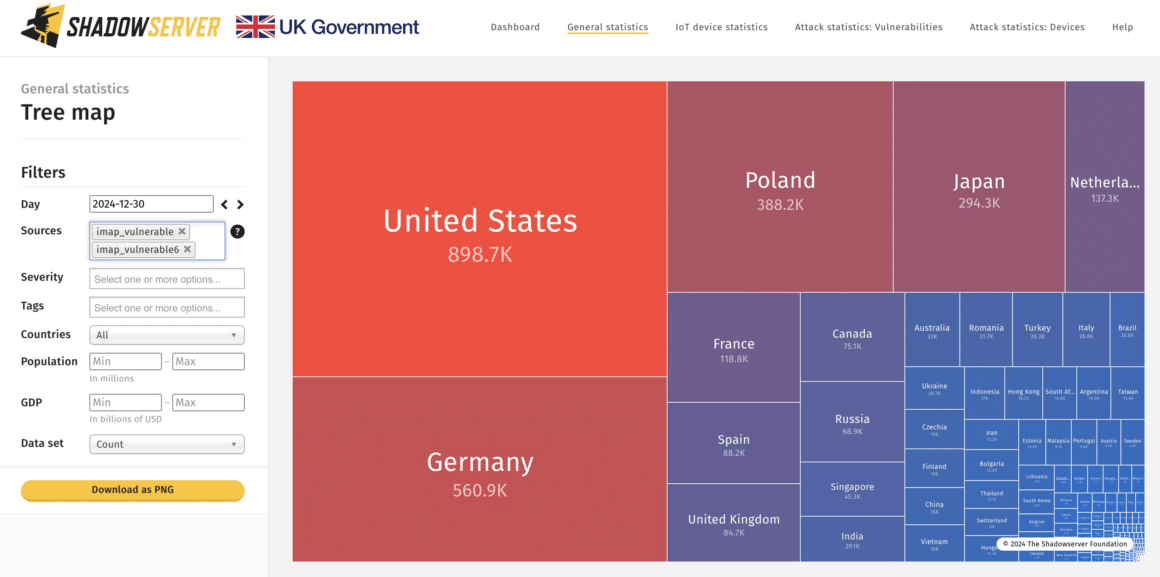

Selon leurs observations, plus de 3,3 millions de services utilisant les protocoles POP3 et un nombre similaire de services IMAP fonctionnent sans les protocoles de chiffrement nécessaires. Cela expose les identifiants et mots de passe des utilisateurs à un risque important d’interception par des attaquants malveillants.

Cet article va explorer les détails de ce problème, les conséquences potentielles de l’absence de chiffrement, ainsi que les recommandations habituelles de bonnes pratique de sécurité pour corriger ces vulnérabilités.

Comprendre les serveurs de messagerie et leur fonctionnement

Un serveur de messagerie est une infrastructure essentielle qui gère l’envoi, la réception et le stockage des courriels. Ces serveurs fonctionnent en collaboration avec des protocoles de communication standardisés :

- SMTP (Simple Mail Transfer Protocol) : Utilisé pour l’envoi des messages.

- POP3 (Post Office Protocol version 3) et IMAP (Internet Message Access Protocol) : Utilisés pour récupérer les messages sur le serveur.

Les protocoles POP3 et IMAP jouent un rôle clé dans l’accès aux courriels :

- POP3 télécharge les emails sur le client et les supprime par défaut du serveur. Cela convient aux utilisateurs ayant besoin d’accéder à leurs emails hors ligne.

- IMAP, à l’inverse, conserve les emails sur le serveur, permettant un accès simultané depuis plusieurs appareils. C’est une solution idéale pour les environnements connectés.

Cependant, ces protocoles utilisent des ports non chiffrés par défaut (110 pour POP3 et 143 pour IMAP), exposant les données à des interceptions potentielles. Des alternatives chiffrées, telles que POP3S (port 995) et IMAPS (port 993), protègent les informations sensibles.

Offrez un café pour soutenir cette veille indépendante.

☕ Je soutiens DCODLe chiffrement des messagerie est essentielle contre les attaques

Le chiffrement est une technologie indispensable pour sécuriser les données circulant entre les utilisateurs et les serveurs. Lorsqu’il est correctement mis en œuvre, il transforme les informations lisibles en données illisibles sans une clé dédiée. Dans les serveurs de messagerie, deux types de protection sont primordiaux :

- Les données en transit : Le chiffrement TLS (Transport Layer Security) protège les informations échangées, comme les identifiants et le contenu des emails, contre les attaques de type « man-in-the-middle ».

- Les données au repos : Les messages stockés sur le serveur peuvent être chiffrés pour limiter l’impact d’un accès non autorisé.

TLS est devenu une norme pour sécuriser les communications. Cependant, comme le souligne l’étude de Shadowserver, des millions de serveurs continuent de fonctionner sans ce niveau de protection minimal, mettant en danger la confidentialité des utilisateurs.

Les conséquences de l’absence de chiffrement dans les messageries

L’utilisation de ports non chiffrés expose les communications à des attaques potentielles. Parmi celles-ci, les attaques par « sniffing » sont fréquentes et particulièrement dangereuses. Le sniffing consiste pour un attaquant à surveiller et capturer les données transitant sur un réseau, notamment les identifiants de connexion et les mots de passe envoyés en clair.

Cette technique est souvent exploitée sur des réseaux publics ou peu sécurisés, comme les connexions Wi-Fi gratuites dans les lieux publics. Une fois ces données interceptées, les attaquants peuvent facilement accéder aux comptes des utilisateurs et même effectuer des actions malveillantes en leur nom. L’absence de chiffrement renforce cette vulnérabilité, rendant essentielle la mise en place de protocoles de sécurité robustes, comme le chiffrement TLS, pour empêcher de telles interceptions.

Recommandations pour une sécurité accrue des messageries

Pour éviter ces risques, il est essentiel de suivre les bonnes pratiques suivantes :

- Désactiver les ports non chiffrés : Supprimer les connexions sur les ports 110 (POP3) et 143 (IMAP) pour prévenir les communications non sécurisées.

- Adopter des protocoles sécurisés : Configurer les serveurs pour utiliser les versions chiffrées, comme POP3S et IMAPS, qui incluent TLS.

- Renforcer l’authentification : Implémenter des mécanismes tels que l’authentification à deux facteurs ou OAuth 2.0 pour améliorer la protection des comptes.

- Surveiller les activités : Mettre en place une surveillance active des connexions suspectes et limiter l’accès aux plages d’adresses IP de confiance.

Ce rapport de plus de 3 millions de serveurs de messagerie non sécurisés souligne un manque criant de sensibilisation et de configuration appropriée. Dans un contexte où les cybermenaces évoluent rapidement, la sécurisation des serveurs de messagerie via le chiffrement TLS n’est plus une option, mais une obligation aujourd’hui.

Pour en savoir plus

Plus de 3,3 millions de services POP3/IMAP s’exécutent sans cryptage et sans TLS activé

Il a été découvert que plus de 3,3 millions de services POP3 et un nombre similaire de services IMAP fonctionnent sans les protocoles de chiffrement nécessaires, ce qui rend les noms d’utilisateur et les mots de passe vulnérables à l’interception. Ce problème, mis en évidence par de récentes enquêtes de sécurité…

Environ 3,3 millions de serveurs de messagerie POP3 et IMAP ne disposent pas du cryptage TLS

Plus de 3 millions de serveurs de messagerie POP3 et IMAP ne disposent pas du cryptage TLS, ce qui les expose aux attaques de type « sniffing » (recherche de réseau). Les chercheurs de ShadowServer ont signalé qu’environ 3,3 millions de serveurs de messagerie POP3 et IMAP ne disposent pas du cryptage TLS, ce qui les expose aux attaques de type « sniffing » (recherche de réseau).

Plus de 3 millions de serveurs de messagerie sans cryptage exposés aux attaques de sniffing

Plus de trois millions de serveurs de messagerie POP3 et IMAP sans cryptage TLS sont actuellement exposés sur Internet et vulnérables aux attaques de reniflage de réseau. […]

(Re)découvrez également:

L’OFCS alerte contre l’espionnage des emails professionnels

L’OFCS alerte sur l’augmentation des attaques BEC ciblant les entreprises suisses, mettant en péril leurs données et leurs finances.

Les autorités américaines recommandent maintenant l’utilisation de messageries cryptées

Les autorités américaines alertent sur les cyberattaques du groupe Salt Typhoon, ciblant des entreprises de télécommunications, compromettant des données sensibles et soulignant l’importance du chiffrement des communications.

💡 Ne manquez plus l'essentiel

Recevez les analyses et tendances cybersécurité directement dans votre boîte mail.

💡 Note : Certaines images ou extraits présents dans cet article proviennent de sources externes citées à des fins d’illustration ou de veille. Ce site est indépendant et à but non lucratif. 👉 En savoir plus sur notre cadre d’utilisation.

Vous appréciez nos analyses ?

Soutenez DCOD en offrant un café ☕