Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Le résumé de la semaine

Au cours de la semaine écoulée, plusieurs événements marquants ont attiré l’attention dans le domaine de la cybersécurité, révélant des menaces diverses et sophistiquées.

Des acteurs malveillants ont continuer d’exploiter des vulnérabilités critiques dans les produits Ivanti Connect Secure Appliance (CSA). Ces attaques ont mis en lumière l’utilisation de techniques avancées pour contourner les défenses en place, soulignant l’importance de maintenir des mises à jour régulières pour éviter de telles intrusions.

Le botnet Mirai continue de représenter une menace significative. Deux variantes de ce botnet, exploitant des dispositifs IoT vulnérables, ont été identifiées comme responsables de plusieurs attaques par déni de service distribué (DDoS) d’ampleur mondiale. Les chercheurs ont découvert que des dispositifs tels que des caméras AVTECH et des routeurs Huawei HG532 ont été compromis et utilisés pour des attaques visant des entreprises aux États-Unis, en Russie, au Japon et en Europe. Ces événements rappellent la nécessité de sécuriser les appareils IoT pour prévenir leur exploitation.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Un pirate de 15 ans a réussi à détourner des pétroliers en Méditerranée grâce à une attaque ingénieuse sur des systèmes de navigation maritimes.

En parallèle, le groupe de ransomware Clop a revendiqué plusieurs attaques récentes, y compris une contre Blue Yonder en novembre. Ce groupe, connu pour cibler des organisations importantes, a également publié une liste de victimes potentielles dans le cadre d’un piratage massif utilisant la plateforme de transfert de fichiers Cleo.

Les campagnes de phishing continuent d’évoluer. Des groupes malveillants se faisant passer pour des équipes de support informatique ont utilisé Microsoft Teams pour cibler des employés, les incitant à télécharger des logiciels malveillants. Cette tactique exploite la confiance dans les outils de communication interne pour contourner les mesures de sécurité traditionnelles.

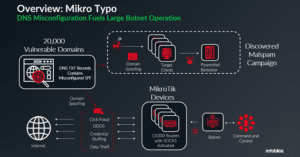

Par ailleurs, un botnet a détourné environ 13 000 routeurs MikroTik pour envoyer des messages malveillants semblant provenir de domaines légitimes. Ces attaques ont mis en évidence des failles dans la configuration DNS de ces appareils, soulignant l’importance d’une surveillance continue des réseaux.

Sur le plan géopolitique, des cyberespions chinois ont mené une attaque par la chaîne d’approvisionnement contre un développeur de VPN sud-coréen. Cette campagne, utilisant un cheval de Troie modulaire sophistiqué, visait à collecter des données sur les systèmes compromis. Un autre groupe de pirates chinois a également accédé à plus de 400 ordinateurs du département du Trésor américain, révélant l’ampleur des menaces pesant sur les institutions gouvernementales.

Enfin, en Suisse, plusieurs sites web ont été la cible d’attaques, mettant en lumière les risques auxquels sont exposées les infrastructures numériques nationales. De leur côté, les activités pédagogiques à l’Université de technologie d’Eindhoven ont été gravement perturbées par une cyberattaque, entraînant l’annulation des cours pendant plusieurs jours.

Les cyberattaques de la semaine

Le compte officiel X du Nasdaq aurait été piraté pour promouvoir un faux memecoin

Le compte officiel X du Nasdaq a été compromis lorsque des pirates l’ont utilisé pour promouvoir un faux memecoin. Le pirate a associé un faux compte X à une filiale du Nasdaq et a utilisé le compte officiel du Nasdaq pour retweeter son message faisant la promotion d’un memecoin…

Un groupe de pirates informatiques nord-coréen pourrait être à l’origine d’un exploit Phemex de 70 millions de dollars, selon les experts

Des pirates informatiques nord-coréens seraient potentiellement à l’origine de l’exploitation de plusieurs millions de dollars de la bourse de crypto-monnaies Phemex, selon plusieurs experts en sécurité de la blockchain. Jeudi, la bourse basée à Singapour a été piratée, perdant plus de 70 millions de dollars de diverses crypto-monnaies. La bourse basée à Singapour a été interrompue…

Le botnet Mirai à l’origine de la plus grande attaque DDoS à ce jour

Des chercheurs ont découvert deux botnets basés sur Mirai qui exploitent des appareils IoT (Internet des objets) pour cibler des organisations du monde entier par des attaques DDoS. Le botnet Murdoc Des chercheurs de Qualys ont dévoilé le botnet « Murdoc », composé de quelque 1 300 appareils IoT équipés d’une variante…

Le ransomware Clop a revendiqué l’attaque de novembre sur Blue Yonder

Le groupe de ransomware Clop a revendiqué la responsabilité de la cyberattaque de novembre contre Blue Yonder, un important fournisseur de logiciels de gestion de la chaîne d’approvisionnement. Dans une mise à jour sur leur site de fuite sur le dark web, Clop a répertorié Blue Yonder parmi plusieurs nouvelles victimes de leur…

Un pirate de 15 ans réussit à rerouter des pétroliers en Méditerranée

Un air de WarGames plane sur l’Italie où un lycéen de 15 ans a été arrêté pour un piratage pour le moins (…)

Les acteurs chinois de la menace ont utilisé deux chaînes d’exploitation avancées pour pirater Ivanti CSA

Les agences américaines ont révélé que des acteurs malveillants chinois ont utilisé deux chaînes d’exploitation avancées pour violer les dispositifs de service cloud Ivanti (CSA). Les services de cybersécurité et d’application de la loi du gouvernement américain ont révélé que des acteurs malveillants chinois ont utilisé…

13 000 routeurs MikroTik détournés par un botnet pour du spam et des cyberattaques

Un réseau mondial d’environ 13 000 routeurs Mikrotik piratés a été utilisé comme botnet pour propager des programmes malveillants via des campagnes de spam, le dernier ajout à une liste de botnets alimentés par des appareils MikroTik. L’activité « tire profit de la mauvaise configuration…

Des cyberespions chinois ciblent un VPN sud-coréen dans une attaque de la chaîne d’approvisionnement

Le groupe de menaces persistantes avancées PlushDaemon, actif depuis 2019, utilise une porte dérobée modulaire sophistiquée pour collecter des données à partir de systèmes infectés en Corée du Sud.

Les gangs de ransomware se font passer pour des supports informatiques dans les attaques de phishing de Microsoft Teams

Les gangs de ransomware adoptent de plus en plus le bombardement d’e-mails suivi de l’utilisation de l’assistance technique lors des appels Microsoft Teams pour inciter les employés à autoriser le contrôle à distance et à installer des logiciels malveillants qui donnent accès au réseau de l’entreprise. […]

Conduent confirme qu’un incident de cybersécurité est à l’origine de la récente panne

Le géant américain des services aux entreprises et sous-traitant gouvernemental Conduent a confirmé aujourd’hui qu’une récente panne résultait de ce qu’il a décrit comme un « incident de cybersécurité ». […]

Un pirate informatique infecte 18 000 « script kiddies » avec un faux générateur de malware

Un acteur malveillant a ciblé des pirates informatiques peu qualifiés, connus sous le nom de « script kiddies », avec un faux générateur de malware qui les a secrètement infectés avec une porte dérobée pour voler des données et prendre le contrôle des ordinateurs. […]

Plusieurs communes et banques suisses touchées par une cyberattaque

Des pirates informatiques russes seraient à l’origine d’une cyberattaque qui a visé mardi les sites Internet de plusieurs communes et banques suisses. Le Centre national de cybersécurité s’attendait à ce que de telles attaques se produisent pendant le Forum économique mondial (WEF), qui se déroule…

Les cours restent annulés à l’Université de technologie d’Eindhoven après une cyberattaque ce week-end

Les cours et les activités éducatives restent suspendus après que des pirates informatiques ont piraté les réseaux de l’Université de technologie d’Eindhoven au cours du week-end.

Des pirates informatiques liés à la Chine ont accédé à plus de 400 ordinateurs du Trésor américain, dont celui de Janet Yellen

Le département du Trésor américain a annoncé dans une lettre en décembre dernier avoir été victime d’une faille de sécurité, l’attribuant à un « acteur de menace persistante avancée parrainé par l’État chinois ». Nous en savons désormais davantage sur l’ampleur du problème…

Le gang de ransomware Clop nomme des dizaines de victimes touchées par le piratage massif de Cleo, mais plusieurs entreprises contestent les violations

Le groupe de ransomware lié à la Russie menace de divulguer les données volées à près de 60 clients de Cleo Software si les rançons ne sont pas payées © 2024 TechCrunch. Tous droits réservés. Pour usage personnel uniquement.

(Re)découvrez la semaine passée:

Les dernières cyberattaques (21 jan 2025)

Découvrez les principales cyberattaques repérées cette semaine du 21 janvier 2025

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).