Face à l’essor de la biométrie, les cyberattaques évoluent. Découvrez les vulnérabilités à surveiller pour sécuriser ces technologies en 2025.

L’essor de la biométrie dans l’authentification numérique

La biométrie s’impose dans les systèmes d’authentification, portée par la recherche d’une sécurité plus forte et d’une meilleure expérience utilisateur. Reconnaissance faciale, empreintes digitales, analyse de l’iris ou de la voix : ces technologies s’intègrent dans les smartphones, les services bancaires, les systèmes de contrôle d’accès et les procédures Know-Your-Customer (KYC).

Ce recours généralisé s’explique par la facilité d’usage et la promesse d’une vérification d’identité plus fiable. Les caractéristiques biométriques sont uniques, difficilement falsifiables en apparence, et permettent une authentification rapide, sans mémorisation d’identifiants. Mais cette promesse repose sur des systèmes complexes, dont la robustesse dépend de la qualité des capteurs, des algorithmes de reconnaissance, et des protections mises en place contre les attaques.

Mais cette montée en puissance s’accompagne d’un élargissement de la surface d’attaque. Contrairement à un mot de passe, une donnée biométrique ne peut pas être modifiée en cas de fuite. Cela en fait une cible privilégiée des cybercriminels, d’autant plus que certaines applications, notamment dans le secteur privé, manquent de rigueur dans leur implémentation.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Des attaques de plus en plus réalistes et sophistiquées

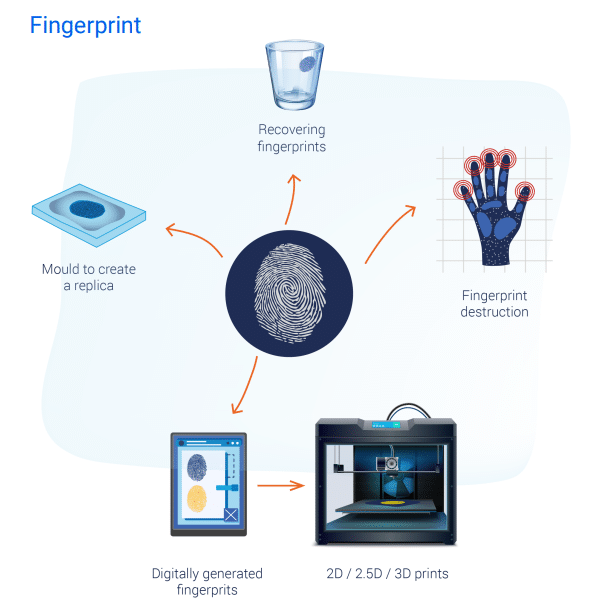

Des travaux récents cités dans le rapport du Europol Innovation Lab détaillent plusieurs types d’attaques dites de « présentation ». Il s’agit de manipuler un capteur biométrique pour tromper le système. Les exemples incluent les empreintes en silicone, les masques faciaux sur mesure, les images imprimées ou les vidéos utilisées dans les attaques par rejouement, ou encore les deepfakes audio pour imiter une voix.

Les empreintes digitales, par exemple, peuvent être reproduites à partir de traces laissées sur une surface lisse, puis transformées en artefacts physiques à l’aide d’imprimantes 3D ou de techniques de moulage. Ces reproductions peuvent tromper les capteurs non équipés de détection de vivacité. Le phénomène des « masterprints » ajoute un niveau de risque : certaines empreintes artificielles sont conçues pour correspondre à plusieurs profils dans une base, augmentant ainsi leur efficacité dans des systèmes mal calibrés.

Côté reconnaissance faciale, des attaques simples comme les impressions photo suffisent à berner certains dispositifs. Plus avancés encore, les masques en silicone ou les vidéos deepfake introduisent un niveau de complexité qui défie les mécanismes classiques de vérification. Quant à la voix, les systèmes sont vulnérables aux enregistrements rejoués ou à des voix de synthèse avancées générées par IA.

Un enjeu pour la police, les entreprises… et les citoyens

Pour les forces de l’ordre, ces attaques rendent plus complexe la vérification d’identité, y compris dans les contextes de lutte contre le terrorisme, la traite humaine ou la fraude documentaire. L’essor de la biométrie dans les systèmes d’information européens – comme le SIS, l’EES ou ECRIS-TCN – implique une fiabilité sans faille.

Ces systèmes, interconnectés à l’échelle de l’Union, reposent sur des algorithmes puissants et des bases de données massives, mais aussi sur la confiance dans l’intégrité des données collectées. Une compromission – qu’elle soit due à un vol de modèle biométrique ou à une attaque de présentation – peut perturber toute la chaîne d’identification. L’introduction d’éléments synthétiques dans ces systèmes complique également les enquêtes, rendant les preuves moins fiables.

Côté entreprises, notamment celles du secteur bancaire ou technologique, la question est critique. Une faille sur un système de contrôle d’accès ou une vérification KYC biaisée peut mener à des usurpations massives. Des services de paiement reposant sur la reconnaissance faciale ou vocale pourraient être contournés par des outils accessibles en ligne. Cette tendance est d’autant plus préoccupante que la biométrie devient un argument commercial, parfois déployé avant d’avoir été suffisamment éprouvé.

Les utilisateurs finaux, eux, s’exposent à une exploitation irréversible de leurs données biométriques, parfois à leur insu. À la différence d’un mot de passe, une empreinte ou un visage ne peut être réinitialisé. Une fuite de ces données représente donc un risque à vie, notamment si elles sont utilisées pour générer des artefacts et mener de futures attaques.

Recommandations : mieux protéger la biométrie dès sa conception

La sécurité des systèmes biométriques repose d’abord sur une implémentation rigoureuse. Chiffrement des données, stockage sécurisé, anonymisation, mécanismes de détection d’anomalies (PAD – Presentation Attack Detection), et respect des standards ISO comme les séries ISO/IEC 30107 sont essentiels. Le concept de « liveness detection », qui vise à distinguer un être humain vivant d’un artefact, devient une brique incontournable de tout système biométrique sérieux.

L’adoption d’une authentification multifacteur reste incontournable : combiner biométrie, preuve de possession (ex. smartphone), et connaissance (ex. code PIN) renforce considérablement la sécurité. Une architecture Zero Trust, dans laquelle aucun composant n’est présumé sûr, devient pertinente pour limiter les impacts en cas de compromission.

Europol recommande aussi une coopération renforcée entre les experts en cybersécurité, en biométrie et en criminalistique. L’analyse continue des menaces et le partage de scénarios d’attaques réels sont nécessaires pour anticiper les évolutions et ajuster les défenses en conséquence. L’entraînement des systèmes sur des bases diversifiées, représentatives de toutes les morphologies et accents, permet aussi de réduire les biais, source fréquente d’erreurs dans les détections.

Enfin, la lutte contre les biais dans les bases d’entraînement et l’implémentation d’une gouvernance éthique – conforme aux directives RGPD, EUDPR et LED – sont primordiales pour garantir une reconnaissance fiable, équitable et respectueuse des droits fondamentaux. Cela suppose transparence, consentement explicite, contrôle de l’usage des données et auditabilité des systèmes, en particulier dans les contextes sensibles comme les contrôles frontaliers ou les enquêtes judiciaires.

Pour en savoir plus

Ouvrir la voie à la prévention des abus liés à la technologie de reconnaissance biométrique

Bien que les systèmes de reconnaissance biométrique soient généralement robustes, à condition d’être bien sécurisés et correctement mis en œuvre, des recherches universitaires montrent qu’il existe des moyens de les tromper. Parmi les exemples, on peut citer l’utilisation de masques, d’empreintes digitales artificielles ou de deepfakes pour contourner les mécanismes d’authentification biométrique.

(Re)découvrez également:

Les 5 fonctionnalités indispensables d’une solution PAM (accès privilégiés)

Les solutions PAM sont essentielles pour sécuriser les comptes privilégiés, réduire les risques de violations de sécurité et améliorer la conformité.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.