Android 2025 renforce ses défenses : appels frauduleux, vols, malwares et apps bancaires ciblées sont mieux détectés et bloqués en temps réel.

4 milliards de smartphones Android sont exposés chaque jour à des menaces variées. Dans un contexte où les escroqueries téléphoniques et les vols physiques évoluent sans cesse, Google déploie de nouvelles défenses. Ce tour d’horizon, issu des annonces publiées sur le blog officiel de Google, détaille les améliorations majeures de la sécurité Android en 2025.

Protections en appel contre les arnaques téléphoniques

Google a observé que les fraudeurs incitent les victimes à modifier des paramètres critiques lors d’un appel. Les nouvelles protections in-call bloquent désormais plusieurs actions risquées pendant les conversations avec des contacts inconnus.

Android empêche désormais de désactiver Google Play Protect, le système de sécurité intégré qui surveille en permanence les applications, peu importe leur origine. Ce filtrage s’applique dès Android 6 et renforce la défense contre les apps malveillantes déguisées. En parallèle, le sideloading initial d’une application hors Play Store est bloqué, évitant l’installation d’apps non vérifiées.

Au-delà des installations, Android bloque l’octroi des permissions d’accessibilité qui, en donnant un contrôle étendu, facilitent l’espionnage et le vol de données sensibles. Enfin, lorsque vous partagez votre écran lors d’un appel, un rappel automatique vous invite à cesser le partage en fin de communication, limitant ainsi l’exposition de vos informations personnelles.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Pilotage des protections pour les apps bancaires

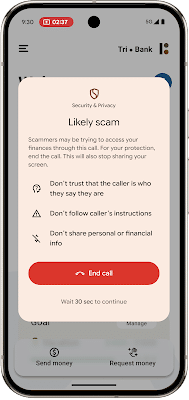

Les fraudes par partage d’écran se multiplient, avec des imposteurs se faisant passer pour des banques afin de guider les utilisateurs vers des virements frauduleux. Pour contrer ces scénarios, Google pilote un dispositif spécifique pour les applications bancaires au Royaume-Uni.

Sur Android 11+ et lors d’un partage d’écran avec un inconnu, Monzo, NatWest et Revolut alerteront leurs clients par une notification. Celle-ci propose d’interrompre l’appel et le partage d’un simple geste. Ce test, mené en collaboration avec ces établissements, permettra d’évaluer l’efficacité avant un déploiement plus large.

Détection intelligente des scams dans Google Messages

L’IA embarquée de Google Messages et Phone identifie en temps réel les schémas de conversation suspects. Cette protection on-device offre un avertissement avant que l’utilisateur ne cède à une escroquerie coûteuse.

Initialement limitée aux arnaques à la livraison et à l’emploi, la détection couvre désormais les fraudes aux frais de péage, aux crypto-monnaies, aux faux gains et aux faux services techniques. L’utilisateur reste maître de son intimité : tous les traitements s’effectuent sur l’appareil et l’option est désactivable à tout moment.

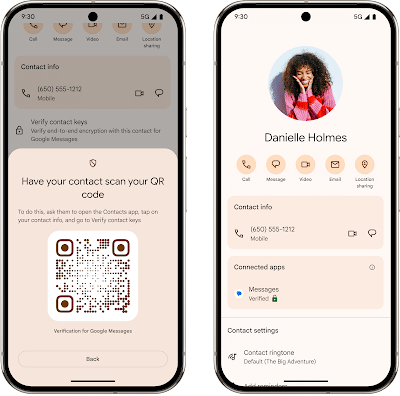

Vérification d’identité avec Key Verifier

Pour contrer l’usurpation d’identité, Key Verifier propose un échange de clés de chiffrement publique. En scannant un QR code ou en comparant un code, deux correspondants confirment qu’ils communiquent entre eux et non avec un imposteur.

Concrètement, cette fonctionnalité permet de vérifier que la personne avec qui vous échangez des messages est bien celle qu’elle prétend être. Si tout correspond, la conversation est authentique et sécurisée. Sinon, Android signale un risque d’usurpation.

Par exemple, en cas de détournement de carte SIM, le statut de vérification de contact passe à « non vérifié » dans l’application Contacts, alertant l’utilisateur d’une possible compromission de son interlocuteur. Cette fonctionnalité sera accessible cet été sur Android 10+. d’identité, Key Verifier propose un échange de clés de chiffrement publique. En scannant un QR code ou en comparant un code, deux correspondants confirment qu’ils communiquent entre eux et non avec un imposteur.

En cas de détournement de carte SIM, le statut de vérification de contact passe à « non vérifié » dans l’application Contacts, alertant l’utilisateur d’une possible compromission de son interlocuteur. Cette fonctionnalité sera accessible cet été sur Android 10+.

Renforcement de la protection contre le vol de mobile

Le vol physique d’un smartphone peut être le point d’entrée d’une fraude financière majeure. Google a déjà protégé des centaines de milliers d’appareils grâce au verrouillage à distance et à la détection de vol.

Bientôt, Android 16 durcira les protections contre la réinitialisation d’usine non autorisée et ajoutera une question secrète pour le Remote Lock. De plus, en cas de scénario à haut risque, les mots de passe à usage unique seront masqués sur l’écran de verrouillage jusqu’au déverrouillage de l’appareil.

Programme Advanced Protection pour cibles à risque

Les personnalités exposées nécessitent une défense accrue. Le programme Advanced Protection, déjà reconnu pour sa robustesse, propose une couche de protection supplémentaire pour les utilisateurs les plus à risque. Destiné notamment aux journalistes, aux élus ou aux figures publiques, ce programme empêche les accès non autorisés aux données Google (Gmail, Drive, etc.) en imposant une authentification renforcée, des vérifications de sécurité plus strictes et des limitations sur les applications tierces. Android 16 enrichit désormais ce programme avec un réglage de sécurité directement intégré au système, pour encore mieux résister aux attaques ciblées.

Qu’il s’agisse de journalistes, d’élus ou de tout utilisateur soucieux de sa sécurité, ce niveau avancé offre une barrière supplémentaire face aux attaques ciblées. Advanced Protection est disponible dès maintenant sur les appareils Android 16.

Google Play Protect : détection proactive des applis malveillantes

Les développeurs malveillants cachent parfois l’icône de leur application pour échapper à la suppression. Google Play Protect identifie désormais ces comportements trompeurs grâce à de nouvelles règles on-device.

En repérant des éléments suspects dans le code d’une application avant son installation, Play Protect informe l’utilisateur instantanément. Ces règles sont mises à jour régulièrement via Google Play services, assurant une protection continue contre les nouvelles variantes de malware.

Mise à jour continue des défenses Android

Au-delà des versions majeures, Android reçoit en permanence des améliorations de sécurité via Google Play services. Ces mises à jour transparentes garantissent un déploiement rapide des défenses critiques.

Grâce à la collaboration avec l’écosystème Android et la communauté sécurité, chaque utilisateur bénéficie des dernières avancées pour une expérience mobile plus sûre.

Pour en savoir plus

Nouveautés en matière de sécurité et de confidentialité sur Android en 2025

Les protections intelligentes d’Android vous protègent des dangers du quotidien. Notre engagement envers votre sécurité est validé par des experts en sécurité, qui classent régulièrement les appareils Android les plus performants en matière de sécurité et attribuent aux smartphones Android, le Pixel 9 Pro en tête, la meilleure efficacité antifraude .

(Re)découvrez également:

Google lance des fonctionnalités de protection contre le vol de mobiles Android alimentées par l’IA

Google annonce une nouvelle fonctionnalité de sécurité pour Android 15, le « Verrouillage de Détection de Vol », utilisant l’IA pour contrer les vols de smartphones.

Voici le bilan 2024 du programme de chasse aux bugs de Google

En 2024, Google a versé près de 12 millions de dollars à 600 chercheurs grâce à son programme de récompenses pour vulnérabilités.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.