Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Le résumé de la semaine

Voici la sélection des principales actualités cybersécurité de la semaine passée, destinée aux professionnels du secteur (CISO, RSSI, analystes), résumée de façon claire et opérationnelle.

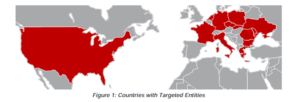

Le groupe APT28, affilié au renseignement militaire russe (GRU), a intensifié ses opérations contre des entreprises occidentales de logistique et de technologie soutenant l’effort de guerre ukrainien. Leurs campagnes mêlent attaques par force brute, hameçonnage ciblé et exploitation de vulnérabilités connues dans des applications comme Outlook, Roundcube, WinRAR ou des routeurs SOHO. Ils utilisent également des malwares sur mesure (HEADLACE, MASEPIE) et des techniques de persistance variées (DLL hijacking, tâches planifiées, raccourcis malveillants). Les entités visées s’étendent sur 13 pays, et les objectifs vont de la collecte d’informations sur les flux logistiques à l’espionnage des infrastructures critiques.

Une attaque DDoS de 6,3 Tbps a frappé le site KrebsOnSecurity, l’une des plus puissantes jamais observées. Cet assaut, probablement un test de capacités, a utilisé le botnet Aisuru, composé d’objets connectés piratés (routeurs, caméras, etc.). Ce botnet serait opéré par un acteur connu sous le pseudonyme de Forky, qui a également des liens avec des services de DDoS-for-hire. Aisuru avait déjà exploité un zéro-day dans des routeurs Cambium. Le risque réside dans sa capacité à contourner les mesures classiques de protection et à évoluer rapidement.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les campagnes de désinformation et de déstabilisation s’étendent aussi aux plateformes sociales : des cybercriminels ont utilisé des vidéos TikTok pour propager des malwares d’exfiltration d’informations comme Vidar et StealC. Ces opérations ClickFix incitent les victimes à installer des logiciels frauduleux sous prétexte de corriger des erreurs système ou de sécurité.

Plusieurs attaques de ransomware ont ciblé de grandes structures. Le réseau de santé Kettering Health, aux États-Unis, a été contraint de suspendre de nombreux services suite à une attaque paralysant ses systèmes. Coca-Cola et son partenaire d’embouteillage CCEP ont aussi été touchés, avec des données sensibles d’employés et de CRM compromises. En parallèle, un acteur connu sous le nom de Silent Ransom Group (ou Luna Moth) poursuit ses opérations contre des cabinets juridiques américains, via des appels d’hameçonnage de type « callback » et l’utilisation d’outils légitimes d’accès à distance.

Un vol massif de cryptomonnaie a frappé le protocole d’échange décentralisé Cetus Protocol, avec un montant de 223 millions USD dérobé. L’opérateur propose un « deal » aux attaquants pour la restitution des fonds, illustrant une stratégie de récupération pragmatique face aux pertes.

Côté techniques d’intrusion, la diffusion de logiciels déguisés prend de l’ampleur. Des versions modifiées du gestionnaire de mots de passe KeePass, signées numériquement avec des certificats valides, sont déployées via des publicités Bing conduisant à des sites factices. Une fois installé, le programme d’apparence normale vole les identifiants, déploie un ransomware et infecte d’autres systèmes. Une deuxième campagne KeePass détectée cible spécifiquement les environnements VMware ESXi.

Le constructeur du ransomware VanHelsing a vu son code source publiquement divulgué suite à un conflit entre développeurs. Cette fuite pourrait entraîner une prolifération de variantes du ransomware, rendant sa détection et sa mitigation plus complexes.

Enfin, le groupe SideWinder, actif en Asie du Sud, a mené une nouvelle campagne contre des ministères au Sri Lanka, au Bangladesh et au Pakistan. Les attaquants utilisent du spear phishing géolocalisé et des malwares spécifiques, exploitant d’anciennes failles d’Office pour infiltrer les réseaux gouvernementaux sensibles.

Les cyberattaques de la semaine

Le créateur du ransomware VanHelsing exposé sur les forums de hackers

Le paysage de la cybersécurité révèle que le rançongiciel VanHelsing a subi une faille de sécurité importante, son code source ayant été divulgué publiquement. Selon des chercheurs en sécurité, cette fuite est survenue suite à un conflit interne avec un ancien développeur qui avait tenté de…

Un pirate informatique vole 223 millions de dollars lors du vol de cryptomonnaies du protocole Cetus

L’échange décentralisé Cetus Protocol a annoncé que des pirates informatiques ont volé 223 millions de dollars en crypto-monnaie et propose un accord pour arrêter toute action en justice si les fonds sont restitués. […]

Les pirates informatiques diffusent un faux ransomware de gestionnaire de mots de passe via les publicités Bing

Depuis que je suis sur Internet, on m’a toujours conseillé de ne rien télécharger sans l’avoir vérifié au préalable, surtout s’il s’agit d’un programme ou d’un exécutable. C’est tout aussi vrai…

Coca-Cola et son partenaire d’embouteillage touchés par un rançongiciel et une violation de données lors d’attaques distinctes

Coca-Cola et son partenaire d’embouteillage CCEP ont été ciblés par des cyberincidents distincts, le gang de ransomware Everest et le groupe de piratage Gehenna revendiquant des violations de données impliquant des données sensibles sur les employés et la CRM.

KrebsOnSecurity a été victime d’une attaque DDoS quasi-record de 6,3 Tbit/s

La semaine dernière, KrebsOnSecurity a été victime d’une attaque par déni de service distribué (DDoS) frôlant les records, avec un débit de plus de 6,3 térabits de données par seconde (un térabit correspond à mille milliards de bits de données). Cette brève attaque semble avoir été…

APT28, lié à la Russie, cible les entités logistiques et les entreprises technologiques occidentales

La CISA avertit que le groupe APT28, lié à la Russie, cible les entreprises occidentales de logistique et de technologie qui aident l’Ukraine, ce qui représente une menace accrue pour les chaînes d’approvisionnement. Le groupe de cyberespionnage APT28, lié à la Russie, intensifie ses opérations contre les entreprises occidentales de logistique et de technologie qui transportent des fournitures…

Le FBI prévient que le groupe Silent Ransom cible les cabinets d’avocats

Le FBI prévient que le groupe Silent Ransom cible des cabinets d’avocats américains depuis deux ans en utilisant des techniques d’extorsion par hameçonnage et ingénierie sociale. Le FBI prévient que le groupe Silent Ransom, actif depuis…

Les ministères d’Asie du Sud touchés par une menace persistante SideWinder utilisant d’anciennes failles d’Office et des logiciels malveillants personnalisés

Des institutions gouvernementales de haut niveau au Sri Lanka, au Bangladesh et au Pakistan sont devenues la cible d’une nouvelle campagne orchestrée par un acteur malveillant connu sous le nom de SideWinder. « Les attaquants ont utilisé des e-mails de spear phishing associés à des charges utiles géolocalisées pour garantir…

Un faux gestionnaire de mots de passe KeePass conduit à une attaque de ransomware ESXi

Les acteurs de la menace distribuent des versions trojanisées du gestionnaire de mots de passe KeePass depuis au moins huit mois pour installer des balises Cobalt Strike, voler des informations d’identification et, finalement, déployer des ransomwares sur le réseau piraté. […]

Kettering Health touché par une panne générale du système après une attaque par ransomware

Kettering Health, un réseau de soins de santé qui exploite 14 centres médicaux dans l’Ohio, a été contraint d’annuler des procédures d’hospitalisation et de consultation externe à la suite d’une cyberattaque qui a provoqué une panne technologique à l’échelle du système. […]

Des pirates informatiques russes piratent des organisations pour suivre les itinéraires de l’aide humanitaire vers l’Ukraine

Une campagne de cyberespionnage parrainée par l’État russe et attribuée aux pirates informatiques d’APT28 (Fancy Bear/Forest Blizzard) cible et compromet des organisations internationales depuis 2022 pour perturber les efforts d’aide à l’Ukraine. […]

Les vidéos TikTok diffusent désormais des logiciels malveillants de vol d’informations dans les attaques ClickFix

Les cybercriminels utilisent des vidéos TikTok pour inciter les utilisateurs à s’infecter avec les logiciels malveillants de vol d’informations Vidar et StealC dans les attaques ClickFix. […]

Des espions piratent des serveurs de messagerie de grande valeur en utilisant un exploit d’antan

Des acteurs malveillants, probablement soutenus par le gouvernement russe, ont piraté plusieurs serveurs de messagerie importants dans le monde entier en exploitant des vulnérabilités XSS, une classe de failles parmi les plus fréquemment exploitées ces dernières décennies. XSS est l’abréviation de Cross-Site Scripting.

(Re)découvrez la semaine passée:

Les dernières cyberattaques (20 mai 2025)

Découvrez les principales cyberattaques repérées cette semaine du 20 mai 2025

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).