brève actu

L’usage massif de l’IA expose les entreprises à des fuites de données, souvent via copier-coller et comptes personnels non sécurisés.

L’intégration de l’intelligence artificielle (IA) dans les entreprises a progressé à une vitesse fulgurante, transformant rapidement cette technologie en un élément central des opérations quotidiennes. Cependant, cette adoption rapide a mis en lumière des problèmes de sécurité inattendus. Selon un rapport récent, l’IA est devenue le principal vecteur d’exfiltration de données, surpassant les méthodes traditionnelles. Ce phénomène s’explique par l’utilisation non contrôlée d’outils d’IA, souvent en dehors des systèmes de sécurité établis, ce qui crée des vulnérabilités significatives pour les entreprises. Cette situation soulève des inquiétudes majeures quant à la fuite des données.

L’impact des outils d’IA sur la sécurité des données

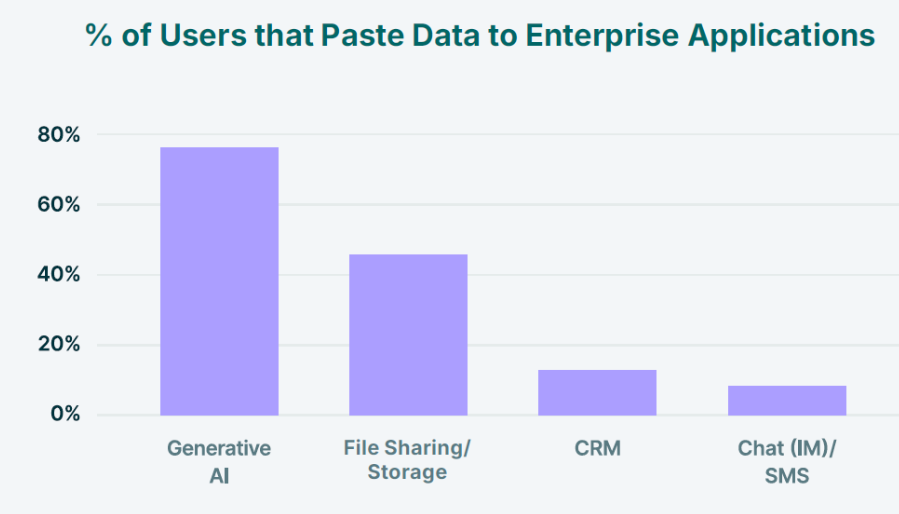

Un des aspects les plus frappants de cette évolution est que 45 % des employés d’entreprise utilisent déjà des outils d’IA générative, une adoption qui n’a pris que trois ans. Selon LayerX (voir encadré en bas de l’article pour plus d’informations sur l’entreprise), cette rapidité est sans précédent comparée aux autres catégories de SaaS, qui ont mis plus d’une décennie pour atteindre un tel niveau de pénétration. L’outil le plus utilisé, ChatGPT, concentre à lui seul 92 % de l’utilisation de l’IA en entreprise. Ce qui surprend davantage, c’est la manière dont ces outils sont utilisés. Contrairement aux craintes traditionnelles concernant les téléchargements de fichiers, la majorité des données sensibles sont exfiltrées via des actions de copier-coller. En effet, 77 % des employés collent des données dans des invites de GenAI, et 82 % de ces actions proviennent de comptes personnels. Cela signifie qu’une grande partie du transfert de données se fait via des canaux non structurés et sans fichiers, échappant ainsi aux outils traditionnels de prévention des pertes de données (DLP).

La menace de la fuite des données est amplifiée par l’usage accru de ces outils d’IA, obligeant les entreprises à reconsidérer leurs stratégies de sécurité.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Selon LayerX, cette situation est exacerbée par le fait que 67 % de l’utilisation de l’IA se fait par des comptes personnels non gérés. Les systèmes critiques, tels que les CRM et ERP, sont souvent accessibles via des connexions non fédérées, ce qui les rend indiscernables des comptes personnels. Les entreprises ont investi massivement dans la sécurité des identités, mais ces contrôles sont largement inefficaces pour l’IA. Les employés contournent souvent ces mesures, utilisant des comptes non sécurisés pour accéder à des données sensibles. Ainsi, les systèmes qui hébergent les informations les plus critiques sont traités comme des applications grand public, créant un environnement où les données peuvent être facilement exfiltrées.

Le constat est clair : alors que l’IA s’intègre de plus en plus dans les flux de travail, la gouvernance autour de cette technologie est quasi inexistante. Contrairement à des systèmes comme l’email, où des décennies de développement ont permis de mettre en place des garde-fous, l’IA est encore largement non réglementée. Cela représente un défi majeur pour les chefs de la sécurité de l’information (CISOs), qui doivent désormais traiter l’IA comme une catégorie d’entreprise à part entière. Ils doivent mettre en place des politiques de sécurité adaptées qui prennent en compte les spécificités des outils d’IA, notamment en ce qui concerne les actions de copier-coller, qui sont devenues le principal canal d’exfiltration de données sensibles.

Pour faire face à ces défis, il est crucial de revoir les stratégies de protection des données. Plutôt que de se concentrer uniquement sur les analyses de réseau et de fichiers, les entreprises devraient allouer des ressources à la mise en œuvre de solutions de sécurité intégrées au navigateur. Ces solutions peuvent inspecter, classifier et bloquer les données sensibles lors des actions de copier-coller, avant qu’elles ne soient soumises à des formulaires web ou des fenêtres de chat. Cette approche permet de contrôler les données au point d’action, plutôt que de se contenter de surveiller les données en transit, offrant ainsi une protection plus efficace contre l’exfiltration de données dans un environnement où l’IA joue un rôle de plus en plus central.

LayerX Security en bref

Fondée en 2022 en Israël par Or Eshed et David Weisbrot, LayerX s’impose comme un spécialiste du browser-native security. Sa solution repose sur une extension légère intégrée aux navigateurs d’entreprise pour sécuriser directement l’usage web, les applications SaaS et les outils d’IA. L’approche vise à protéger le « dernier maillon » — l’interaction entre l’utilisateur et le navigateur — en détectant les comportements à risque, les extensions malveillantes et les tentatives d’exfiltration de données. En se concentrant sur ce point d’accès universel, LayerX répond à un défi clé de la sécurité moderne : protéger les usages sans freiner la productivité.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.