brève actu

Exploitant des vulnérabilités non corrigées, WrtHug transforme des milliers de routeurs ASUS en un réseau d’espionnage distribué potentiellement pour des acteurs malveillants potentiellement liés à la Chine.

Les routeurs domestiques ASUS, souvent négligés en matière de sécurité, sont au cœur d’une vaste campagne d’espionnage mondial. L’opération WrtHug, révélée par l’équipe STRIKE de SecurityScorecard, a compromis environ 50 000 routeurs à travers le monde.

Cette attaque, qui exploite des vulnérabilités connues, met en lumière les risques liés aux appareils en fin de vie (EoL) et souligne l’importance d’une vigilance constante en matière de cybersécurité.

Vulnérabilités ciblées et méthodes d’attaque sophistiquées

L’opération WrtHug se concentre principalement sur les routeurs ASUS WRT, utilisant des failles de sécurité connues sous le nom de « Nth day vulnerabilities ». Ces failles, bien que publiquement connues, n’ont pas été corrigées sur les appareils en fin de vie, rendant ces derniers vulnérables. Parmi les vulnérabilités exploitées, on trouve les CVE-2023-41345, CVE-2023-41346, et CVE-2023-41347, avec un score de 8,8 sur l’échelle de gravité CVSS, selon la STRIKE team de SecurityScorecard. Ces failles permettent aux attaquants de prendre le contrôle total des appareils, les intégrant ainsi à un réseau mondial de routeurs infectés. Un aspect distinctif de cette campagne est l’utilisation d’un certificat TLS auto-signé avec une expiration de 100 ans, qui sert d’indicateur de compromission. Cette méthode ingénieuse permet aux chercheurs de suivre le réseau d’appareils infectés et de comprendre l’ampleur de l’opération.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

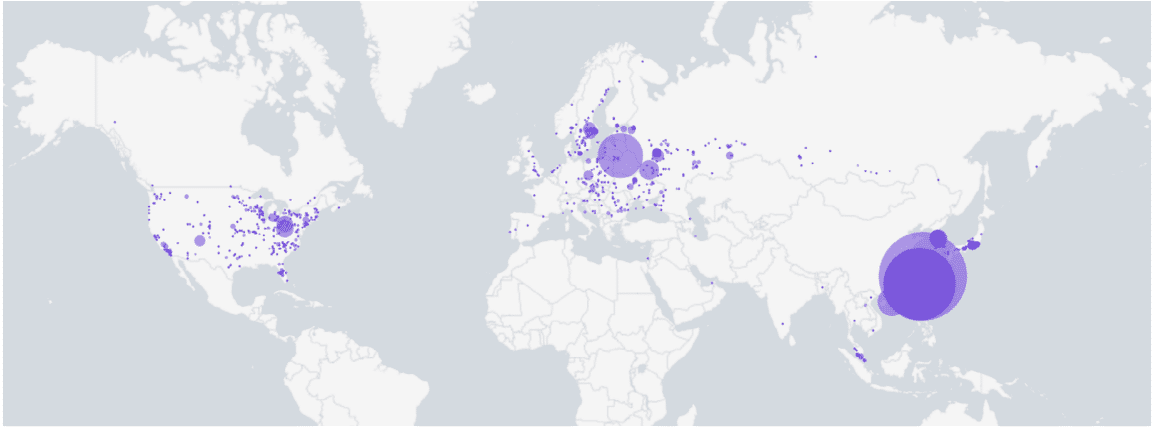

Les implications géopolitiques de cette attaque sont également potentiellement importantes. Il est estimé que 30 à 50 % des appareils compromis sont situés à Taïwan, avec d’autres clusters significatifs aux États-Unis, en Russie, en Asie du Sud-Est et en Europe. Ce ciblage géographique, combiné aux méthodes utilisées, rappelle d’autres campagnes attribuées à des acteurs étatiques chinois, selon Ars Technica. Les chercheurs spéculent que cette opération pourrait être liée à une autre campagne, « AyySSHush« , ciblant les mêmes vulnérabilités. Cela suggère une possible coordination entre les deux opérations, visant à établir un réseau massif d’appareils infectés pour des activités d’espionnage.

Les chercheurs de SecurityScorecard ont identifié que l’opération WrtHug utilise principalement le service AiCloud d’ASUS pour initialiser l’accès. Ce service, conçu pour offrir un accès distant aux réseaux domestiques, est détourné par les attaquants pour s’introduire dans les systèmes. Une fois à l’intérieur, les signes d’infection peuvent apparaître sur d’autres services des appareils compromis, indiquant une compromission plus profonde. La sophistication de cette attaque montre une évolution des méthodes des hackers, qui passent de simples attaques par force brute à des infections multi-étapes exploitant diverses vulnérabilités. Selon The Register, cette campagne illustre la nécessité pour les professionnels de la sécurité de surveiller non seulement les appareils récents, mais aussi les équipements plus anciens, souvent négligés.

Les résultats de cette enquête montrent l’importance de la mise à jour des appareils et de la surveillance proactive pour prévenir les intrusions sophistiquées parrainées par des États. L’équipe STRIKE de SecurityScorecard souligne que même si les appareils actifs sont souvent patchés, il est crucial de prendre en compte la sécurité de l’ensemble du réseau, y compris les dispositifs obsolètes.

A lire aussi

Cyberattaque : 9 000 routeurs Asus piratés via une faille critique

Une vulnérabilité critique a permis le piratage de milliers de routeurs Asus, transformés en botnet furtif par des cybercriminels très organisés.

Des routeurs détournés en Europe pour propager des SMS de phishing

Des hackers exploitent des routeurs cellulaires pour envoyer des SMS de phishing, visant les utilisateurs européens depuis février 2022.

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.