Le rapport de l’ANSSI cartographie, depuis 2015, la menace mobile sur réseaux, systèmes et applications, et offre un référentiel pour apprécier ses priorités de sécurité.

TL;DR : L’essentiel

- Les téléphones mobiles se sont imposés comme des outils personnels et professionnels incontournables, ce qui élargit fortement la valeur des données accessibles et l’intérêt des attaquants.

- Les compromis peuvent exploiter des failles dans les réseaux sans fil, le système d’exploitation ou les applications, selon des méthodes adaptées aux capacités et objectifs de chaque acteur.

- Des opérations de surveillance sophistiquées côtoient des pratiques lucratives de fraude, illustrant une convergence entre logique de renseignement et logique d’enrichissement illégal.

- La réduction du risque passe par une lecture claire des vecteurs d’attaque et par des mesures de sécurité cohérentes avec les usages quotidiens et les contraintes des organisations.

Les téléphones mobiles ont franchi un seuil stratégique. L’usage massif des smartphones dans la sphère privée et dans la sphère professionnelle a transformé ces terminaux en points d’entrée et d’observation privilégiés. Cette évolution ne repose pas seulement sur une augmentation quantitative des équipements en circulation, mais sur la densité fonctionnelle d’un appareil désormais capable de centraliser communications, authentifications, services et données sensibles.

Dans ce contexte, la publication de l’agence nationale française dédiée à la sécurité numérique propose un état de la menace couvrant la période depuis 2015. Le document vise à cartographier les vecteurs techniques exploités pour compromettre des téléphones mobiles et à fournir une vue d’ensemble des menaces pesant sur les utilisateurs, en s’appuyant sur des exemples d’attaques observées en France ou à l’étranger. Des recommandations de sécurité à destination des utilisateurs accompagnent cette synthèse, selon l’étude de l’ANSSI sur la menace mobile.

Dans ce rapport, le téléphone n’est pas abordé comme un simple objet grand public, mais comme un équipement informatique exposé à des opportunités spécifiques liées à son usage et à son fonctionnement. Même si les constructeurs renforcent régulièrement les mesures de protection, la dynamique d’usage et la complexité technique maintiennent un espace d’exploitation pour des attaquants de natures différentes.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Une surface d’attaque qui épouse les usages modernes

La menace mobile présentée par l’ANSSI s’ancre d’abord dans un constat simple : les vulnérabilités pouvant cibler les réseaux, le système d’exploitation ou les applications sont régulièrement exploitées. Trois familles de surfaces d’attaque structurent ainsi l’analyse.

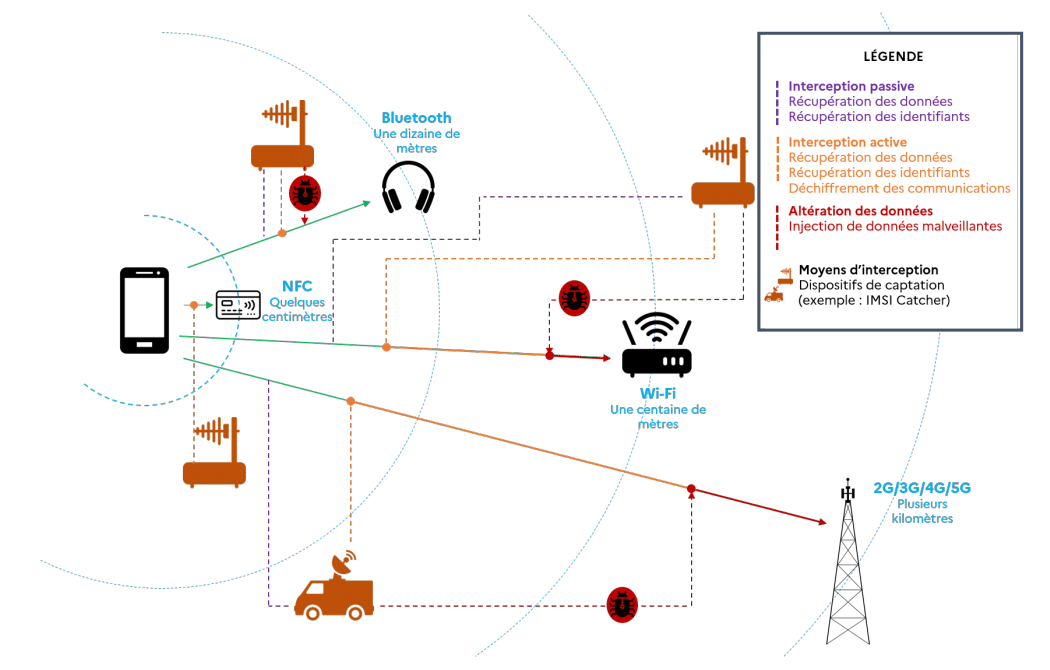

La première concerne les réseaux. Les téléphones communiquent en continu via les infrastructures mobiles, le Wi-Fi et le Bluetooth. Chaque interface introduit des risques potentiels d’interception, de manipulation ou d’intrusion. Le rapport souligne que ces vecteurs ne sont pas accessoires : ils sont intrinsèquement liés à la mobilité, à la connectivité permanente et au besoin de synchroniser des services en temps réel.

La deuxième famille se situe au niveau du système d’exploitation. Les smartphones reposent sur des environnements complexes qui gèrent permissions, communications radio, chiffrement, stockage local et interactions avec les applications. Une vulnérabilité à ce niveau peut ouvrir la voie à des compromissions profondes, potentiellement difficiles à détecter pour un utilisateur ou pour une organisation.

La troisième famille concerne les applications. Les usages modernes passent par une forte dépendance aux messageries, au stockage de documents, aux services financiers et aux applications de productivité. Une faille applicative, ou une application malveillante introduite dans l’écosystème, peut permettre l’accès à des données sensibles ou faciliter une fraude.

L’analyse de l’agence montre ainsi que la sécurité mobile relève d’un équilibre entre innovation et exposition. Plus l’usage s’élargit, plus la valeur du terminal augmente, et plus les opportunités de compromission se diversifient.

Espionnage étatique, industrie offensive et criminalité financière

Au cœur des constats mis en avant, l’agence observe des opérations d’espionnage et de surveillance menées par des acteurs étatiques. Ces acteurs peuvent s’appuyer sur des capacités développées en interne ou acquises auprès d’entreprises privées spécialisées dans la lutte informatique offensive. Cette mention est structurante car elle décrit une évolution de l’écosystème de menace : l’accès à des technologies sophistiquées devient moins rare, moins centralisé et potentiellement plus diffus.

Le rôle de ces entreprises offensives introduit une hypothèse opérationnelle importante. Lorsque des capacités avancées sont disponibles sur un marché privé, l’émergence de nouveaux acteurs offensifs devient plus probable. Le niveau de menace associé augmente mécaniquement, non seulement au regard de la qualité des outils disponibles, mais aussi de la diversité des profils susceptibles de s’en emparer.

Cette dynamique s’inscrit dans un angle mort fréquent des politiques de sécurité mobile : la perception que les attaques sophistiquées resteraient réservées à un nombre très limité de cibles. Le document suggère au contraire un environnement où la sophistication peut se diffuser et où la frontière entre surveillance d’État, surveillance privée et usages abusifs s’estompe.

Au-delà de l’espionnage, les téléphones mobiles restent aussi une cible de choix pour les cybercriminels. La motivation est ici pragmatique : détourner de l’argent des victimes. Cette criminalité peut exploiter des vulnérabilités techniques, mais aussi tirer parti d’un écosystème applicatif riche et d’usages financiers de plus en plus banalisés sur mobile.

Dans une moindre mesure, les smartphones peuvent également être détournés pour de la surveillance privée ou pour des opérations de déstabilisation. Ce point complète le tableau en montrant que la menace mobile n’est pas monolithique. Elle s’exprime aussi à des échelles plus petites, avec des motivations opportunistes ou liées à des enjeux sociaux et politiques plus localisés.

Priorités d’actions et implications stratégiques

Le document se positionne comme un outil d’aide à la compréhension et à la priorisation. En décrivant les vecteurs techniques et la diversité des acteurs, l’agence met en évidence la nécessité d’aligner les mesures de sécurité sur les réalités d’usage.

Une première implication est la reconnaissance du téléphone comme un équipement informatique à part entière. Dans un environnement professionnel, le terminal mobile ne peut plus être traité comme un périphérique secondaire. La continuité entre sphère personnelle et sphère professionnelle impose une gouvernance claire des usages et des configurations acceptables, sans supposer que les mesures de protection déployées par défaut suffiront.

Une deuxième implication concerne la sensibilisation au risque d’espionnage. Les opérations de surveillance étatique décrites par l’agence reposent sur des capacités avancées qui peuvent cibler des profils à forte valeur informationnelle. Cette réalité justifie une segmentation des pratiques de sécurité selon la sensibilité des rôles et des informations manipulées.

Une troisième implication se situe au niveau de la cybercriminalité. Les téléphones étant devenus un instrument d’accès à des services financiers et à des identités numériques, la fraude trouve un terrain particulièrement fertile. L’intérêt du rapport est de replacer cette menace dans une logique d’écosystème : les attaques ne ciblent pas seulement un appareil, mais l’ensemble des services accessibles depuis cet appareil.

La synthèse fournie par l’agence, accompagnée de recommandations destinées aux utilisateurs, renforce enfin un message opérationnel : la sécurité mobile dépend autant de choix techniques que de décisions d’usage. Le durcissement réel repose sur la réduction des opportunités les plus fréquentes, sur la maîtrise des surfaces d’attaque liées aux réseaux, au système et aux applications, et sur une compréhension actualisée de la manière dont les acteurs offensifs adaptent leurs stratégies.

La menace mobile décrite depuis 2015 n’a donc pas disparu ; elle s’est structurée, diversifiée et professionnalisée.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).