Voici la revue hebdomadaire des actions menées contre la cybercriminalité : arrestations, démantèlements, sanctions ou annonces des forces de l’ordre.

Faits marquants de la semaine

- Les autorités européennes ont démantelé en Ukraine un réseau de centres d’appels frauduleux employant environ 100 personnes et ayant escroqué plus de 10 millions d’euros à plus de 400 victimes à travers l’Europe.

- Le Département de la Justice américain a inculpé 54 personnes liées à un gang transnational pour un vaste schéma de « jackpotting » d’automates bancaires, impliquant le malware Ploutus et des peines maximales allant jusqu’à 335 ans de prison.

- Un ressortissant ukrainien a plaidé coupable pour des attaques au rançongiciel Nefilim menées entre 2018 et 2021 contre de grandes entreprises aux États-Unis, au Canada, en Australie et en Europe, provoquant des pertes de plusieurs millions de dollars.

- Les forces de l’ordre et le FBI ont démantelé la plateforme de cryptomonnaies E-Note, accusée d’avoir blanchi plus de 70 millions de dollars issus d’attaques par rançongiciel contre des hôpitaux et des infrastructures critiques.

L’activité cybercriminelle mise au jour cette semaine illustre une forte intensité des poursuites internationales sur plusieurs fronts : escroqueries téléphoniques structurées en Ukraine, attaques sophistiquées contre des distributeurs automatiques de billets aux États-Unis, opérations de rançongiciel visant des entreprises à très forte capitalisation et blanchiment de fonds via des plateformes crypto spécialisées. Les enquêtes détaillées montrent également l’ampleur des montants en jeu, avec des réseaux capables d’extorquer ou de dissimuler des dizaines de millions d’euros ou de dollars, et une réponse coordonnée de multiples agences nationales et internationales, de l’Europe à l’Afrique de l’Ouest en passant par l’Amérique du Nord.

Selon BleepingComputer, les autorités de plusieurs pays européens ont démantelé un réseau de centres d’appels en Ukraine ayant escroqué plus de 10 millions d’euros à plus de 400 victimes en Europe. L’opération coordonnée a impliqué la République tchèque, la Lettonie, la Lituanie et l’Ukraine, avec le soutien d’Eurojust, aboutissant à 12 arrestations sur 45 suspects identifiés, 72 perquisitions dans trois villes et la saisie de 21 véhicules, d’armes, d’espèces, d’ordinateurs et de faux documents d’identité, tandis qu’environ 100 personnes travaillaient dans ces centres situés à Dnipro, Ivano-Frankivsk et Kyiv.

D’après The Hacker News, le Département de la Justice américain a annoncé l’inculpation de 54 personnes pour un vaste schéma de « jackpotting » d’ATM utilisant le malware Ploutus, lié au gang Tren de Aragua, désigné organisation terroriste étrangère. Deux actes d’accusation, datés des 21 octobre et 9 décembre 2025, visent respectivement 32 et 22 personnes pour des faits de fraude bancaire, cambriolage, fraude informatique et blanchiment, les accusés risquant entre 20 et 335 ans de prison s’ils sont reconnus coupables, après avoir siphonné des millions de dollars via des distributeurs automatiques à travers les États-Unis.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Comme le détaille CyberScoop, un ressortissant ukrainien de 35 ans a plaidé coupable pour une série d’attaques au rançongiciel Nefilim visant des organisations aux États-Unis et en Europe entre mi‑2018 et fin 2021, encourant jusqu’à 10 ans de prison pour conspiration en vue de fraude et extorsion. Le groupe Nefilim ciblait principalement des entreprises aux revenus annuels supérieurs à 100 millions de dollars aux États‑Unis, au Canada et en Australie, provoquant des pertes de plusieurs millions de dollars via des rançons et des dommages réseaux, en personnalisant pour chaque victime fichiers exécutables, clés de déchiffrement et notes de rançon.

Selon HackRead, le FBI, avec des forces de l’ordre en Allemagne et en Finlande, a démantelé l’échange de cryptomonnaies E-Note, accusé d’avoir blanchi plus de 70 millions de dollars depuis 2017 au profit de gangs de rançongiciel visant notamment des hôpitaux américains et des centrales électriques. Les autorités ont saisi les serveurs, plusieurs domaines dont e-note.com et les applications mobiles associées, et obtenu des copies antérieures des serveurs contenant des années de transactions et de données clients, tandis que le principal suspect, un ressortissant russe de 39 ans, risque jusqu’à 20 ans de prison pour conspiration de blanchiment d’argent.

D’après The Block, un homme de 23 ans de Brooklyn a été inculpé de 31 chefs d’accusation pour un stratagème de phishing ayant dérobé environ 16 millions de dollars en cryptomonnaies à quelque 100 utilisateurs de Coinbase entre avril 2023 et décembre 2024. Les procureurs indiquent que les victimes, dont certaines ont perdu plus de 1 million de dollars, ont été incitées à transférer leurs actifs vers des portefeuilles contrôlés par l’accusé, qui aurait ensuite blanchi les fonds via des mélangeurs de cryptoactifs, des services d’échange et des plateformes de jeux, tandis qu’environ 100 000 dollars en espèces et 400 000 dollars en cryptomonnaies ont été récupérés.

Selon DataBreaches.net, un ressortissant nigérian de 32 ans a été reconnu coupable, après un procès de six jours à Greenbelt (Maryland), de cinq chefs de fraude électronique, d’usurpation d’identité aggravée et d’accès non autorisé à un ordinateur protégé, pour une escroquerie menée entre juin et août 2020. Les preuves ont montré qu’il a utilisé des domaines usurpés et un accès frauduleux à des comptes de messagerie pour détourner plus de 7,5 millions de dollars appartenant à une organisation caritative new-yorkaise, transférés depuis un gestionnaire d’investissements basé dans le Maryland vers des comptes bancaires qui n’étaient pas ceux de la victime.

D’après GBHackers, un homme de 29 ans originaire du Bangladesh a été inculpé de neuf chefs fédéraux pour l’exploitation, entre 2021 et 2025, de places de marché en ligne vendant des modèles de faux documents d’identité, générant plus de 2,9 millions de dollars auprès de plus de 1 400 clients. Les modèles numériques de passeports américains, cartes de Sécurité sociale et permis de conduire du Montana, vendus entre 9,37 et 14,05 dollars et payés en cryptomonnaies telles que le Bitcoin, visaient à ouvrir frauduleusement des comptes auprès d’institutions financières, de plateformes de paiement, de réseaux sociaux et de bourses de cryptomonnaies.

Comme le rapporte CyberScoop, deux anciens professionnels de la cybersécurité spécialisés en réponse à incident et négociation de rançon ont plaidé coupable pour une série d’attaques au rançongiciel ALPHV/BlackCat menées sur six mois en 2023, ayant causé plus de 9,5 millions de dollars de pertes. Les victimes identifiées incluent une entreprise médicale en Floride, un laboratoire pharmaceutique dans le Maryland, un cabinet médical en Californie, une société d’ingénierie californienne et un fabricant de drones en Virginie, tandis que les deux accusés doivent chacun abandonner 342 000 dollars, correspondant au produit traçable de leurs crimes.

Selon BleepingComputer, les autorités françaises ont arrêté un suspect de 22 ans pour une cyberattaque visant le ministère de l’Intérieur, attaque survenue plus tôt dans le même mois. L’interpellation a eu lieu un mardi, dans le cadre d’une enquête nationale centrée sur ce ministère clé chargé notamment de la sécurité intérieure, la cyberattaque ayant spécifiquement ciblé cette institution d’État et conduit à l’identification de ce jeune suspect, désormais placé en garde à vue pour des faits liés à cette opération malveillante récente.

D’après BleepingComputer, les autorités françaises ont interpellé deux membres d’équipage d’un ferry italien de passagers, soupçonnés d’avoir infecté le navire avec un logiciel malveillant. Cette infection aurait permis, selon les premiers éléments, de prendre le contrôle à distance de certains systèmes du navire, transformant l’ordinateur de bord en cible potentielle de manipulation. Les deux membres d’équipage, embarqués sur un ferry italien transportant des passagers, sont ainsi visés par une enquête pour avoir déployé ce malware susceptible d’autoriser une prise de contrôle distante du bâtiment.

Comme le précise BleepingComputer, les forces de l’ordre ont saisi les serveurs et les noms de domaine de la plateforme de cryptomonnaies E-Note, accusée d’avoir servi à blanchir plus de 70 millions de dollars. L’action judiciaire s’est traduite par la prise de contrôle des infrastructures techniques de cet échange crypto utilisé par des groupes cybercriminels, notamment ceux spécialisés dans les rançongiciels, afin de recycler des paiements illicites. Les montants blanchis via ce service dépasseraient les 70 millions de dollars, selon les estimations communiquées dans le cadre de cette opération de saisie ciblant spécifiquement les serveurs et domaines d’E-Note.

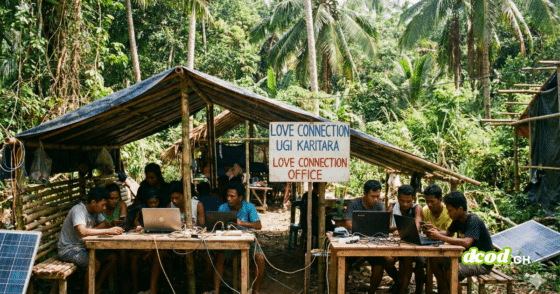

Selon The Hacker News, les autorités nigérianes ont annoncé l’arrestation de trois « suspects de fraude Internet de haut niveau », accusés d’avoir mené des attaques de phishing contre de grandes entreprises, dont le principal développeur du service RaccoonO365, une offre de phishing‑as‑a‑service visant Microsoft 365. Le Centre national de lutte contre la cybercriminalité de la police nigériane a indiqué que ces arrestations résultent d’enquêtes menées en collaboration avec d’autres partenaires, les trois suspects étant liés à des campagnes de hameçonnage ciblant des environnements Microsoft 365 d’entreprises majeures, via cette plateforme RaccoonO365 fournie comme service aux attaquants.

Comme le relate Bitdefender, un homme de 49 ans a été condamné à cinq ans et demi de prison après avoir reconnu avoir créé des tutoriels vidéo détaillés pour un gang criminel, expliquant comment infecter des smartphones Android avec un logiciel espion. Ces vidéos guidaient les membres du groupe pas à pas pour installer le spyware et vider les comptes bancaires des victimes via leurs téléphones compromis, l’ensemble de la peine prononcée – cinq ans et six mois d’incarcération – sanctionnant précisément cette production de contenus pédagogiques destinés à faciliter l’infection d’appareils Android et le détournement de fonds bancaires.

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.