ShinyHunters revendique le piratage de Resecurity, mais l’entreprise révèle un piège sophistiqué. 190 000 fausses données ont leurré les pirates : voici les détails.

TL;DR : L’essentiel

- Un groupe lié à ShinyHunters a publié sur Telegram des captures d’écrans de tableaux de bord et de conversations Mattermost, affirmant avoir volé des listes clients et des rapports de renseignement confidentiels appartenant à la firme.

- L’entreprise de cybersécurité affirme que l’environnement compromis était un leurre contenant 28 000 faux profils consommateurs et 190 000 transactions Stripe générées par IA pour imiter une architecture réelle et tromper les attaquants.

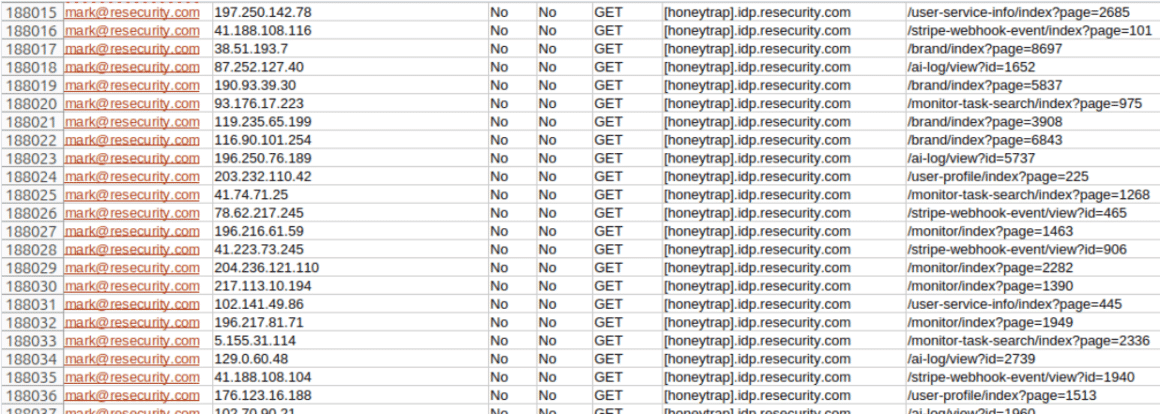

- En tentant d’exfiltrer ces données synthétiques via des milliers de requêtes automatisées, les assaillants ont subi des échecs de connexion proxy, exposant accidentellement leurs véritables adresses IP aux équipes d’investigation numérique.

- Cette opération de contre-espionnage a permis de relier l’attaque à un compte Gmail actif associé à un numéro de téléphone américain, identifiant ainsi des acteurs opérant sous la bannière « Scattered Lapsus$ Hunters ».

La guerre de l’information bat son plein entre les groupes de cybercriminels et les sociétés de défense numérique. Alors que des captures d’écran inondaient Telegram montrant des accès internes apparents, la réalité technique derrière cette intrusion révèle une stratégie de défense proactive de plus en plus prisée : la déception par données synthétiques. Ce qui a été présenté comme un triomphe par les attaquants s’avère être une opération de surveillance minutieusement orchestrée depuis novembre 2025.

Honeypot : Une architecture synthétique pour leurrer l’ennemi

L’illusion reposait sur une mise en scène technique extrêmement détaillée. Pour attirer les attaquants, les équipes de défense ont déployé un compte leurre nommé « Mark Kelly » sur un marché russe connu pour la vente de données compromises. Une fois à l’intérieur, les pirates ont découvert ce qu’ils croyaient être une mine d’or, comme le rapporte Hackread : des tableaux de bord de gestion, des bases de données de tokens et des conversations internes sur Mattermost. Cependant, ces environnements étaient peuplés exclusivement de données générées par intelligence artificielle, imitant parfaitement la structure des API officielles de Stripe avec des champs spécifiques comme id, amount et currency.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

L’objectif était de maintenir l’assaillant actif le plus longtemps possible pour analyser ses méthodes. Selon les détails techniques fournis par Resecurity, le système hébergeait plus de 190 000 enregistrements de transactions fictives et 28 000 profils consommateurs. Les conversations « confidentielles » exfiltrées par les pirates n’étaient en réalité que des logs obsolètes datant de 2023 ou des dialogues générés par des outils comme OpenAI pour donner du corps à la simulation, sans jamais exposer de réels secrets industriels ou données clients.

Contre-attaque : L’automatisation trahit l’anonymat des pirates

Croyant avoir accès à des informations sensibles, les attaquants ont déclenché une extraction massive de données. Entre le 12 et le 24 décembre, ils ont effectué plus de 188 000 requêtes pour « dumper » le contenu du faux environnement. C’est précisément cette gourmandise qui a causé leur perte. Comme l’explique BleepingComputer, l’utilisation intensive de proxys résidentiels pour masquer leur identité a fini par provoquer des erreurs de connexion. Lors de ces ruptures, les véritables adresses IP des attaquants ont été brièvement exposées et immédiatement capturées par les outils de surveillance de la firme.

Cette erreur a permis aux enquêteurs de remonter la piste jusqu’à des identifiants tangibles, reliant l’activité à un compte Yahoo et un numéro de téléphone basé aux États-Unis. Si le groupe ShinyHunters a par la suite nié son implication directe, attribuant l’acte à une entité nommée « Scattered Lapsus$ Hunters », BleepingComputer note que cette attaque se voulait une représaille. Les pirates accusaient les chercheurs d’avoir tenté de les manipuler par ingénierie sociale en se faisant passer pour des acheteurs intéressés par une base de données financière vietnamienne.

L’incident illustre la maturité croissante des techniques de « cyber deception ». Au lieu de bloquer l’intrusion à la périphérie, laisser l’attaquant s’enfoncer dans un environnement contrôlé permet de récolter des preuves judiciaires exploitables. SecurityAffairs rappelle d’ailleurs que ces mêmes acteurs avaient déjà ciblé des compagnies aériennes et des forces de l’ordre en septembre 2025, soulignant l’importance critique de ces pièges numériques pour attribuer les attaques à des individus réels derrière les pseudonymes. Les informations collectées, y compris les timestamps précis et les connexions réseau, font désormais l’objet d’une assignation à comparaître.

Pour en savoir plus directement à la source

Resecurity | Données synthétiques : une nouvelle frontière pour la cyber-tromperie et les leurres

Suite à de nombreuses enquêtes, Resecurity a développé une pratique unique consistant à utiliser des technologies de leurre à des fins de contre-espionnage.

FAQ

Qu’est-ce qu’un honeypot ?

C’est un u0022pot de mielu0022, un leurre informatique (serveur, système ou données) volontairement vulnérable ou exposé pour attirer les cybercriminels. Il permet aux chercheurs de surveiller les techniques d’attaque et de collecter des informations sur les pirates sans mettre en danger les systèmes de production réels.

Qu’est-ce que la déception en cybersécurité ?

Aussi appelée u0022cyber deceptionu0022, c’est une stratégie de défense proactive qui consiste à tromper l’attaquant en semant de fausses informations (identifiants, données, architectures) sur son chemin. u003cbru003eu003cbru003eL’objectif est de lui faire perdre du temps, de provoquer des erreurs révélant sa présence et de recueillir du renseignement sur son identité.

Que sont les proxys résidentiels ?

Ce sont des adresses IP attribuées par des fournisseurs d’accès Internet à des foyers réels (comme des box internet domestiques), utilisées illégitimement par les pirates pour masquer leur véritable localisation. Ils sont particulièrement difficiles à bloquer car leur trafic ressemble à celui d’utilisateurs légitimes.

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.