TL;DR : L’essentiel

- Selon le dernier rapport de SOCRadar, l’année 2025 marque une rupture avec 388 millions d’identifiants dérobés sur les dix principales plateformes, transformant ces accès en matière première industrielle pour les cybercriminels.

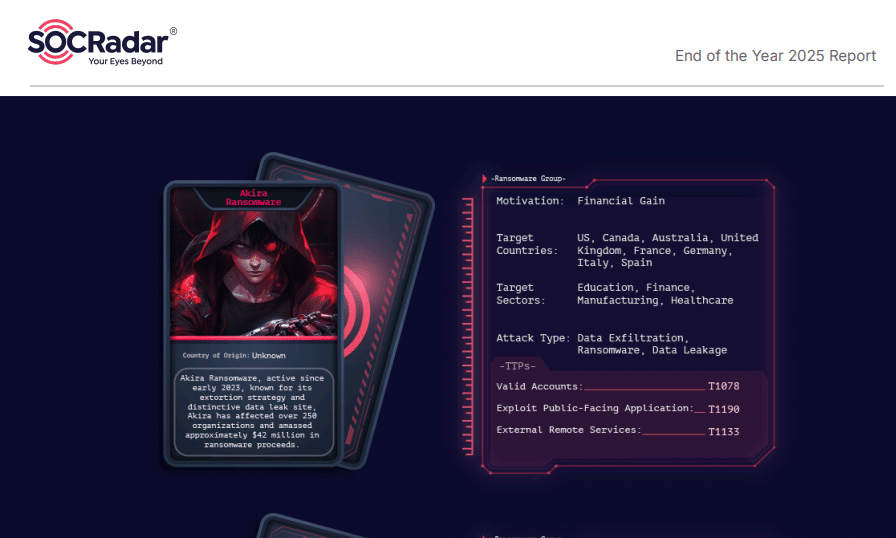

- Le paysage des ransomwares se fragmente sans domination claire d’un seul groupe, puisque des acteurs comme Akira ou Qilin ne contrôlent respectivement que 8 % et 7 % des incidents, obligeant les équipes de défense à surveiller une multitude de menaces distinctes et imprévisibles.

- L’activité sur le Dark Web s’est professionnalisée pour devenir une place de marché purement commerciale où près de 60% des interactions concernent la vente directe d’accès et de données, reléguant le simple partage gratuit ou les revendications de piratage à une part minoritaire des échanges observés.

- Une fracture géographique se dessine nettement entre les pays en développement comme l’Inde ou le Brésil, principaux fournisseurs involontaires de journaux de connexion volés, et les nations anglophones riches qui absorbent plus de 60 % des attaques par ransomware, illustrant une spécialisation des cibles.

L’année 2025 ne sera pas retenue comme celle des exploits techniques inédits, mais comme celle où le vol d’identifiants est devenu le carburant principal d’une machine cybercriminelle parfaitement huilée. L’analyse des données de menace publiée par SOCRadar démontre que les attaquants ne cherchent plus systématiquement à forcer les portes des infrastructures sécurisées : ils préfèrent désormais dérober les clés en amont. Cette stratégie s’appuie sur une masse critique de données compromises, créant un effet domino où une simple fuite d’identifiants personnels devient le point d’entrée de compromissions d’entreprise majeures.

Les plateformes grand public comme vecteurs d’intrusion

Les cybercriminels ont identifié les maillons faibles de la chaîne de sécurité numérique : les plateformes à forte audience et au public parfois moins vigilant. Si Facebook comptabilise 93 millions d’enregistrements compromis, c’est le secteur du jeu vidéo qui subit une pression inédite. Des environnements comme Roblox, Twitch et Epic Games cumulent à eux seuls environ 100 millions de comptes touchés. Ces plateformes, fréquentées massivement par des utilisateurs jeunes réutilisant souvent les mêmes mots de passe, offrent aux attaquants un réservoir quasi inépuisable d’accès valides.

Cette porosité entre usage personnel et professionnel se matérialise par des incidents de plus en plus concrets impliquant des tiers de confiance. L’exemple de la faille ayant touché Coinbase est édifiant : la compromission ne venait pas d’une attaque externe complexe, mais d’une négligence interne chez un partenaire d’externalisation. Un agent de support basé en Inde a été physiquement surpris en train de photographier les données clients affichées sur son écran de travail à l’aide de son téléphone personnel, contournant ainsi les barrières logicielles pour exfiltrer des informations sensibles. Ce type de « Low Tech » au service du crime organisé démontre que la menace humaine reste omniprésente.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Une économie du Dark Web focalisée sur la revente

L’analyse de l’activité souterraine révèle une transformation structurelle des forums illégaux. Le temps des hackers en quête de notoriété semble révolu au profit d’une logique mercantile implacable. Comme le souligne le rapport complet disponible sur SOCRadar, près de 60 % de l’activité du Dark Web est désormais consacrée à la vente pure et simple d’accès, d’outils ou de données. Les administrations publiques sont particulièrement visées, concentrant 13 % des discussions sectorielles, signe que les données gouvernementales constituent une commodité de haute valeur marchande.

Cette commercialisation effrénée permet aux groupes de ransomwares d’acheter leurs accès « clés en main » plutôt que de développer leurs propres vecteurs d’intrusion. Cette chaîne d’approvisionnement explique la résilience des groupes de rançongiciels malgré les efforts des forces de l’ordre. Même si aucun acteur ne domine outrageusement le marché, la multitude de petits groupes actifs crée un bruit de fond constant et dangereux pour les entreprises, qui doivent faire face à des méthodes d’extorsion variées et décentralisées.

La polarisation géographique de la menace

Une dichotomie frappante apparaît lorsqu’on observe la géographie des attaques. D’un côté, les pays à forte croissance numérique mais aux contrôles de sécurité limités, tels que l’Inde, le Brésil et l’Indonésie, sont les principales victimes des « stealer logs » (journaux de vols d’identifiants). Ces territoires agissent comme des viviers où les attaquants moissonnent des millions d’identifiants.

De l’autre côté, les cibles des attaques par ransomware — qui visent la rentabilité maximale — sont très majoritairement situées dans la sphère anglophone. Les États-Unis subissent 41 % de ces attaques, suivis par le Royaume-Uni. Cette répartition des rôles montre une stratégie cynique mais efficace : voler les ressources là où elles sont le plus exposées pour attaquer les entités là où elles sont les plus solvables. Cette tendance lourde impose aux responsables sécurité de repenser leur défense non plus uniquement sur le périmètre de l’entreprise, mais en considérant l’hygiène numérique globale de leurs collaborateurs et partenaires.

Pour conclure et selon ce rapport, le vol massif d’identifiants n’est plus un incident isolé mais la première étape standardisée d’une chaîne d’attaque complexe. Face à cette industrialisation, la protection des identités numériques et la surveillance des fuites de données tierces deviennent aussi critiques que la sécurisation des infrastructures elles-mêmes.

Pour l’accès à l’étude complète

Découvrez les principales tendances et menaces en matière de cybersécurité à l'horizon 2025

Le rapport de fin d'année 2025 sur les cybermenaces offre un récapitulatif complet des événements cybernétiques les plus marquants, des tendances d'attaques et de l'évolution des tactiques, techniques et procédures (TTP) observées tout au long de l'année.

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.