TL;DR : L’essentiel

- Depuis mars 2025, l’infrastructure RedVDS a facilité le vol de plus de 40 millions de dollars aux États-Unis. Pour seulement 24 dollars par mois, les criminels louaient des serveurs jetables pour attaquer des cibles critiques, tel le laboratoire pharmaceutique H2-Pharma, privant des patients de traitements vitaux.

- Cette infrastructure clandestine s’est effondrée à cause d’une négligence technique surprenante : chaque machine virtuelle utilisait la même image Windows clonée. Cette empreinte numérique unique a permis aux enquêteurs de tracer l’intégralité du réseau à travers plusieurs pays.

- Une coalition internationale menée par Microsoft et les autorités allemandes a saisi les domaines clés comme redvds.com. Cette action coupe l’herbe sous le pied d’un système qui permettait l’envoi d’un million d’emails de phishing par jour via 2 600 machines distinctes.

- Pour maximiser leurs profits, les cybercriminels couplaient cette puissance de feu à des outils d’IA générative. Ils utilisaient le clonage vocal et la manipulation vidéo pour usurper l’identité de dirigeants, crédibilisant ainsi des demandes de virements frauduleux auprès de comptables méfiants.

L’écosystème du « Cybercrime-as-a-Service » vient de perdre un acteur clé avec la mise hors ligne de RedVDS, une plateforme de location de serveurs virtuels qui alimentait une vague mondiale d’escroqueries. Cette opération, orchestrée par l’unité de lutte contre la criminalité numérique de Microsoft en collaboration avec Europol et les autorités allemandes, a permis la saisie de l’infrastructure technique utilisée par des milliers de fraudeurs. Ce démantèlement met en lumière la dépendance croissante des cybercriminels envers des services tiers pour industrialiser leurs attaques, mais révèle aussi comment une simple erreur de configuration a précipité leur chute.

RedVDS trahit ses clients : Une erreur de clonage fatale

L’analyse technique de l’infrastructure révèle que l’opérateur derrière RedVDS, suivi sous le nom de Storm-2470, a privilégié la rentabilité à la sécurité opérationnelle. Plutôt que de configurer individuellement ses serveurs, le groupe a utilisé une méthode de clonage rapide via QEMU, dupliquant indéfiniment une seule et unique installation de Windows Server 2022 sans licence. Comme le détaille Microsoft Security Blog, cette paresse technique a laissé une signature indélébile : chaque machine louée portait le même nom d’ordinateur, « WIN-BUNS25TD77J », et partageait des identifiants matériels identiques.

Cette anomalie a agi comme un phare pour les défenseurs, permettant de relier des milliers d’attaques disparates à une source commune. Les criminels, pensant acheter l’anonymat via des paiements en Bitcoin ou Monero, utilisaient en réalité des serveurs marqués d’une empreinte digitale numérique unique. Ces machines, hébergées chez divers prestataires en Europe et en Amérique du Nord, étaient pré-équipées d’outils de « mass mailing » comme SuperMailer et de logiciels de récolte d’emails, transformant instantanément n’importe quel abonné à 24 dollars par mois en une menace capable de saturer les boîtes de réception mondiales.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La fraude s’automatise : Des millions détournés en quelques clics

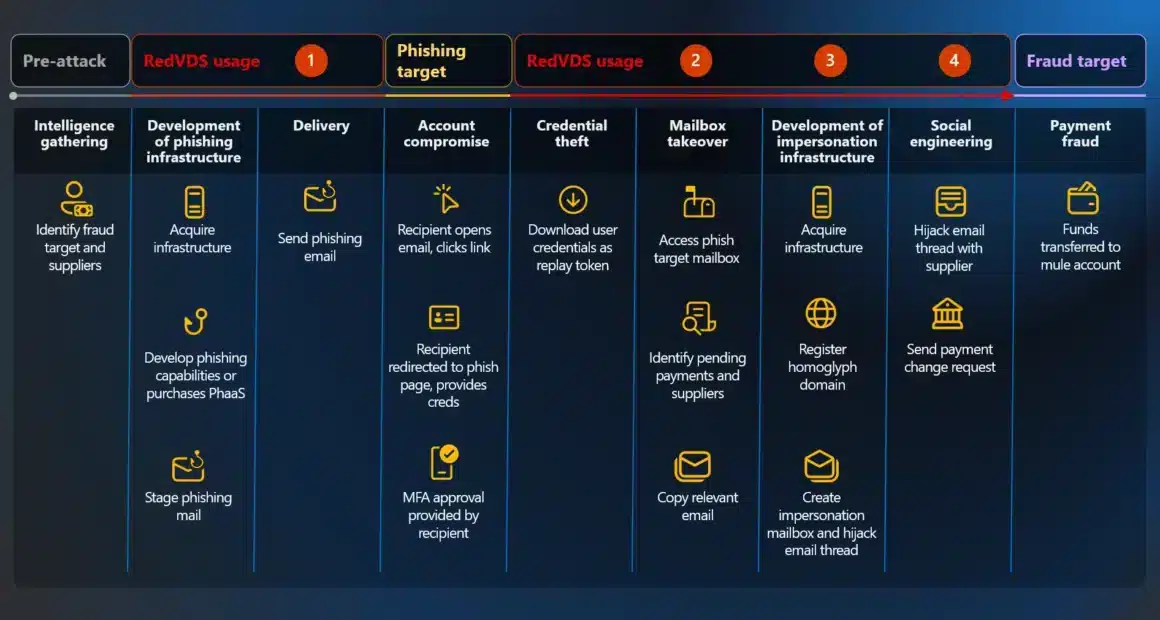

L’accessibilité financière et technique de RedVDS a eu des conséquences lourdes dans le monde réel, dépassant largement la simple nuisance numérique. Depuis septembre 2025, plus de 191 000 organisations ont été compromises, subissant des attaques de type BEC (Business Email Compromise) d’une sophistication redoutable. Selon Microsoft On the Issues, les attaquants ne se contentaient plus d’emails génériques ; ils exploitaient des outils d’intelligence artificielle pour réaliser des échanges de visages (« face-swapping ») et cloner des voix, rendant les usurpations d’identité indiscernables de la réalité pour les victimes.

Les dommages collatéraux de ces campagnes automatisées sont tragiques. La société H2-Pharma, basée en Alabama, a ainsi perdu 7,3 millions de dollars, une somme initialement destinée à financer des traitements contre le cancer et des médicaments pédiatriques. Dans un autre cas, une association de copropriétaires en Floride a vu s’évaporer près de 500 000 dollars de fonds de réparation. Les criminels surveillaient silencieusement les conversations internes, attendant le moment critique d’un virement pour intervenir et détourner les fonds vers des comptes mules en quelques secondes, exploitant plus de 3 700 domaines homoglyphes (visuellement identiques) imitant parfaitement des partenaires légitimes.

Cette nouvelle opération menée par Microsoft démontre que la lutte contre la cybercriminalité ne se joue plus seulement au niveau du code malveillant, mais sur le terrain des infrastructures logistiques. Si la neutralisation de RedVDS offre un répit temporaire et protège des milliers de cibles potentielles, elle rappelle surtout aux entreprises que la menace est désormais industrielle, locative et capable de s’adapter très rapidement aux défenses traditionnelles.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).