TL;DR : L’essentiel

- Le NIS Cooperation Group publie une boîte à outils et deux rapports d’évaluation des risques cyber. Ces documents stratégiques harmonisent la protection des infrastructures critiques européennes face aux ingérences étrangères.

- La boîte à outils définit un cadre structuré pour sécuriser les chaînes d’approvisionnement numériques. Elle incite les États membres à diversifier leurs fournisseurs et à restreindre les acteurs technologiques jugés trop risqués.

- Le rapport sur les véhicules connectés identifie plus de cent menaces logicielles critiques. Son intérêt réside dans la proposition de mesures concrètes pour empêcher la prise de contrôle à distance des automobiles.

- L’évaluation des équipements douaniers cartographie treize scénarios de sabotage physique et numérique. Elle vise à réduire la dépendance envers des fabricants non européens pour garantir l’intégrité des contrôles aux frontières.

Le 20 janvier 2026 marque une nouvelle étape pour la souveraineté numérique européenne avec la présentation de l’acte révisé sur la cybersécurité. Dans un contexte où les tensions géopolitiques se traduisent par des pressions directes sur les infrastructures critiques, l’Union européenne opérationnalise désormais une défense active. La Boîte à outils cybersécurité Europe vise à colmater les brèches systémiques identifiées non seulement dans les réseaux informatiques classiques, mais surtout au cœur des équipements physiques qui régulent la circulation des biens et des personnes. Il ne s’agit plus uniquement de protéger des flux de données, mais de garantir l’intégrité physique des opérations face à des acteurs étatiques capables d’instrumentaliser les dépendances technologiques croissantes.

Cartographie des menaces : Les 13 scénarios de risques génériques

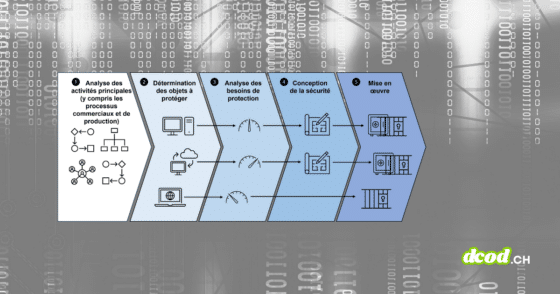

Pour structurer cette défense, les experts européens ont identifié treize scénarios de risques majeurs, classés selon leur origine. Ces vecteurs de vulnérabilité, détaillés par la Commission européenne, permettent aux autorités nationales d’anticiper aussi bien des cyberattaques sophistiquées que des défaillances matérielles imprévues au sein des infrastructures de détection et de contrôle.

| ID | Catégorie | Description du Scénario de Risque |

|---|---|---|

| RS_01 | Acte malveillant | Déni de service (DoS) pour rendre l’équipement indisponible. |

| RS_02 | Acte malveillant | Accès non autorisé via une porte dérobée (Backdoor) pour exfiltrer des données. |

| RS_03 | Acte malveillant | Introduction de logiciels malveillants (Malware) sabotant l’information. |

| RS_04 | Acte malveillant | Risque lié aux accès autorisés lors de la maintenance ou de l’installation. |

| RS_05 | Acte malveillant | Intervention physique non autorisée sur l’équipement. |

| RS_06 | Acte malveillant | Surveillance non autorisée des systèmes et des locaux. |

| RS_07 | Erreur humaine | Utilisation incorrecte de l’équipement par du personnel non formé. |

| RS_08 | Autre | Défaut de contrôle d’accès physique ou numérique au périmètre de sécurité. |

| RS_09 | Défaillance système | Panne matérielle ou erreur logicielle réduisant la performance. |

| RS_10 | Phénomène naturel | Indisponibilité due à des événements climatiques ou naturels. |

| RS_11 | Autre | Dépendance stratégique vis-à-vis d’un fabricant unique ou limité. |

| RS_12 | Défaillance système | Panne technique dans un réseau connecté affectant l’équipement. |

| RS_13 | Autre | Vulnérabilités liées à la diversité des versions matérielles et logicielles. |

Véhicules automatisés : Des failles critiques menacent la sécurité routière

La transition de ces modèles théoriques vers la réalité opérationnelle s’observe particulièrement dans le secteur de la mobilité connectée, où 107 risques ont été recensés. Les experts ont mis en lumière des techniques de « phantom attacks » où de simples étiquettes à motifs noirs et blancs apposées sur un panneau de signalisation trompent les algorithmes de perception. Des tests ont prouvé qu’un piéton fantôme projeté sur la route ou l’affichage d’une publicité piégée sur un panneau numérique peuvent forcer le pilote automatique d’une voiture à freiner brusquement, créant un danger immédiat pour les occupants.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

L’intégrité physique des véhicules est également compromise par des vecteurs moins visibles. Des cyberattaques ciblant les systèmes de gestion de l’énergie peuvent provoquer une surcharge délibérée des batteries, entraînant une surchauffe rapide et un risque d’incendie. De plus, une étude récente sur les infrastructures de recharge montre que seulement un peu plus de 10% des stations implémentent des protocoles de sécurité TLS, laissant la porte ouverte à des manipulations de réseau à grande échelle. Ces vulnérabilités permettent à un attaquant distant de prendre le contrôle de fonctions vitales ou de transformer des véhicules de transport public en outils de blocage urbain.

Détection aux frontières : La dépendance technologique fragilise les douanes

Si la menace sur la route est directe, celle pesant sur les points d’entrée de l’Union européenne fragilise la structure même de la sécurité économique. L’évaluation des équipements de détection souligne que de nombreux scanners mobiles à rayons X ne sont pas totalement étanches. Sous de fortes chutes de neige ou des pluies intenses, ces dispositifs deviennent inopérants, forçant les douaniers à suspendre les inspections ou à réduire leur efficacité. Cette fragilité technique est aggravée par une dépendance critique envers un nombre restreint de fabricants non européens pour la maintenance logicielle et les pièces de rechange.

Cette situation de mono-dépendance permet à un fournisseur étranger de restreindre unilatéralement l’accès aux mises à jour, paralysant ainsi les capacités de contrôle en cas de crise diplomatique. En outre, l’interconnexion de ces scanners avec les réseaux douaniers centraux expose l’UE à l’espionnage industriel. Des accès non autorisés pourraient permettre l’exfiltration de données stratégiques sur les protocoles de surveillance et les flux de marchandises, comme le précise cette analyse complète des autorités européennes. La protection de ces « portes d’entrée » devient donc une priorité de souveraineté.

Boîte à outils cybersécurité Europe : Une diversification défensive imposée

Pour neutraliser ces menaces, l’Union européenne impose désormais une méthodologie rigoureuse pour évaluer la fiabilité des partenaires technologiques. La Boîte à outils cybersécurité Europe privilégie le « friendshoring », une stratégie consistant à relocaliser les infrastructures critiques vers des alliés géopolitiques offrant des garanties démocratiques. L’objectif est de briser les situations de verrouillage technologique qui empêchent aujourd’hui les États membres de remplacer rapidement un fournisseur compromis sans interrompre les services essentiels de l’État.

Les recommandations de la Toolbox incitent à l’adoption de standards ouverts et à une gestion stricte des privilèges d’accès, notamment lors des phases de maintenance à distance. En intégrant des clauses de cybersécurité dès l’appel d’offres et en diversifiant les acteurs au sein d’une même infrastructure, l’Europe construit un écosystème industriel capable d’absorber des chocs systémiques. Cette approche globale, allant de la conception des puces au démantèlement des équipements, transforme la chaîne d’approvisionnement en un bouclier cohérent face aux tentatives de sabotage et d’ingérence étrangère.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).