TL;DR : L’essentiel

- L’ajout récent du support Markdown dans le Bloc-notes de Windows 11 introduit une faille majeure. Cette vulnérabilité permet d’exécuter des programmes locaux ou distants par un simple clic sur un lien.

- Identifiée sous la référence CVE-2026-20841, cette brèche exploite l’absence de filtrage des protocoles d’URL. Des liens malveillants peuvent ainsi lancer l’invite de commande sans afficher le moindre avertissement de sécurité Windows habituel.

- Seule la version 24H2 de Windows 11 est vulnérable en raison de ses nouvelles fonctionnalités connectées. Les versions antérieures de Windows 10 restent protégées car elles utilisent encore l’ancienne application hors ligne.

- Ce correctif s’inscrit dans une mise à jour globale traitant 58 vulnérabilités logicielles. Parmi ces failles, 6 failles de type zero-day faisaient déjà l’objet d’exploitations actives par des acteurs malveillants.

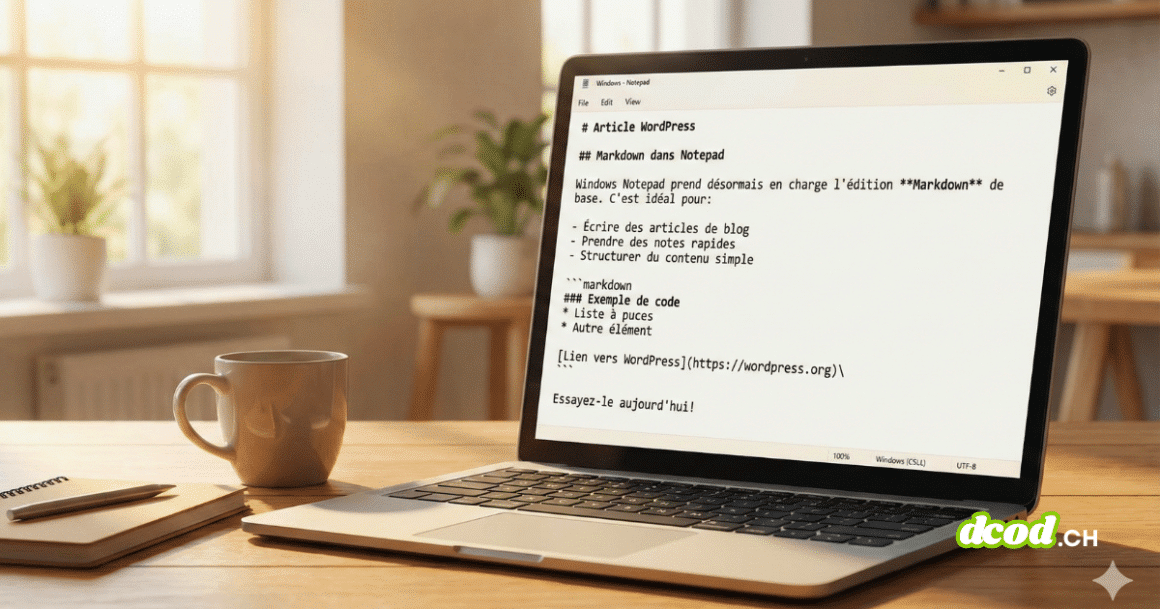

Le Bloc-notes de Windows, historiquement considéré comme l’un des outils les plus rudimentaires et stables du système d’exploitation depuis plus de 40 ans, subit une transformation structurelle profonde. Autrefois dépourvu de fonctionnalités simples comme le correcteur orthographique, l’utilitaire intègre désormais des capacités liées à l’intelligence artificielle et au formatage Markdown. Cette modernisation, si elle apporte de nouveaux usages, modifie radicalement la surface d’attaque d’une application qui fonctionnait jusqu’ici de manière isolée et hors ligne. La connexion de ces outils de base à des modules de traitement en ligne et à des parseurs de code complexes expose désormais les utilisateurs à des risques d’exploitation technique jusqu’alors inédits pour un simple éditeur de texte brut.

Le formatage Markdown fragilise l’étanchéité du système

La vulnérabilité critique repose sur la manière dont le nouveau moteur de rendu Markdown de l’application interprète les liens hypertextes. Selon les informations rapportées par The Verge, un acteur malveillant peut élaborer un fichier texte contenant des instructions spécifiques cachées derrière une syntaxe d’apparence inoffensive. Le défaut de conception réside dans l’absence de restriction des protocoles autorisés au sein de l’interface. Au lieu de limiter les interactions aux protocoles web standards de type sécurisé, le logiciel accepte des commandes capables d’interagir directement avec les ressources profondes de l’ordinateur ou des serveurs distants.

L’exploitation concrète se manifeste lorsqu’un utilisateur interagit avec un lien piégé. Contrairement aux mécanismes de défense habituels de l’écosystème Windows, cette faille permet de contourner les alertes de sécurité traditionnelles. Comme le détaille bleepingcomputer.com, le lien peut appeler des protocoles non vérifiés. Techniquement, l’insertion d’une adresse pointant vers un exécutable système ou l’usage du protocole de diagnostic déclenche l’ouverture immédiate de ces outils. L’absence de barrière logicielle entre l’affichage du texte et l’exécution du système permet ainsi une prise de contrôle à distance si le fichier est configuré pour charger une charge utile malveillante hébergée sur un réseau externe.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

L’intelligence artificielle transforme les outils simples en cibles

Cette régression sécuritaire est la conséquence directe de la stratégie visant à injecter des fonctions connectées et de l’intelligence artificielle dans chaque recoin de l’interface système. Pour supporter les fonctions de réécriture assistée par IA, l’application doit désormais être capable de traiter des formats enrichis et de communiquer avec des services externes. Cette tendance transforme des applications utilitaires légères en solutions complexes, souvent qualifiées de logiciels encombrants par la communauté technique. Le support du Markdown, apparu en mai dernier, a ainsi introduit un parseur logiciel qui n’avait pas été suffisamment éprouvé contre les injections de commandes.

Cette évolution n’épargne aucun outil basique, puisque des modules de génération d’images ou de suppression d’objets sont également intégrés à des applications comme Paint ou Photos. Cette connectivité généralisée crée une dépendance permanente au réseau pour des tâches qui s’effectuaient auparavant localement. Comme le souligne le média korben.info, cette mutation augmente mécaniquement la surface d’attaque globale de Windows 11. Le passage d’une version strictement hors ligne sur Windows 10 à une version hybride sur Windows 11 24H2 illustre parfaitement ce changement de paradigme. L’application Notepad n’est plus un sanctuaire de texte brut mais un composant logiciel connecté capable d’interpréter et de lancer du code complexe.

Un déploiement de correctifs nécessaire pour les parcs informatiques

Le traitement de cette faille s’intègre dans le calendrier mensuel de maintenance de l’éditeur, qui a dû corriger une cinquantaine d’autres vulnérabilités lors de cette session. Bien que l’entreprise affirme n’avoir détecté aucune exploitation massive de la CVE-2026-20841 avant son colmatage, le risque demeure élevé pour les systèmes non mis à jour. Il est crucial de noter que cette problématique ne se limite pas aux outils natifs de Microsoft. Des éditeurs de texte tiers réputés ont également fait face à des compromissions récentes, avec des incidents impliquant des mises à jour malveillantes liées à des groupes de pression étatiques. Cette situation souligne la vulnérabilité constante de la chaîne logistique logicielle, même pour des outils de productivité simples.

Pour sécuriser les postes de travail, l’application du correctif de février est impérative pour tous les déploiements de Windows 11 version 24H2. Les administrateurs système et les particuliers utilisant des versions antérieures ou Windows 10 ne sont pas affectés par cette faille spécifique, car le code nécessaire au support du Markdown et des fonctions d’intelligence artificielle est absent de leurs installations. Cette distinction technique met en lumière un avantage paradoxal pour les systèmes plus anciens qui, en conservant une approche minimaliste et déconnectée, évitent les risques liés aux nouvelles fonctionnalités de formatage. La gestion des mises à jour automatiques reste la protection la plus efficace contre ces méthodes d’exécution de code silencieuses.

La résolution de cet incident par le déploiement rapide d’un correctif permet de limiter les risques d’exploitation à grande échelle de l’utilitaire de texte. Toutefois, la transformation du Bloc-notes en un outil connecté souligne les défis persistants de la sécurisation des interfaces modernes face à l’intégration systématique de nouvelles couches logicielles. La vigilance lors de l’ouverture de fichiers de sources inconnues demeure une règle fondamentale de sécurité numérique.

FAQ : Comprendre le format Markdown et ses enjeux

Qu’est-ce que le Markdown exactement ?

Le Markdown est un langage de balisage très léger qui permet de mettre en forme du texte en utilisant uniquement des caractères simples du clavier. Par exemple, au lieu de cliquer sur un bouton « Gras », on entoure un mot de deux astérisques. C’est un format très populaire car il reste parfaitement lisible même sous sa forme brute, contrairement au code informatique complexe.

Pourquoi Microsoft l’a-t-il ajouté au Bloc-notes ?

L’objectif est de moderniser Notepad pour en faire un outil de prise de notes plus performant. En supportant le Markdown, le logiciel peut désormais afficher des titres, des listes ou des liens cliquables de manière élégante. C’est également ce format qui est utilisé par les intelligences artificielles pour structurer leurs réponses textuelles de façon lisible.

En quoi ce format a-t-il pu créer une faille de sécurité ?

Le problème ne vient pas du Markdown lui-même, mais du « lecteur » (le parseur) que Microsoft a dû intégrer pour l’interpréter. Pour afficher un lien cliquable, le logiciel doit analyser le texte et autoriser une action lors du clic. La faille est apparue car ce lecteur ne vérifiait pas si le lien pointait vers un site web sécurisé ou vers une commande dangereuse cachée dans le système de l’ordinateur.

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.