La police suisse s’arme d’un fusil anti-drone au World Economic Forum

Que ce soit par les voies terrrestre ou aérienne, tous les accès aux différentes zones de haute sécurité sont contrôlés

ENISA : Pourquoi la blockchain n’existe pas sans cybersécurité

Tout le monde doit maintenant en être convaincu: La technologie de la blockchain sera bientôt incontournable

La veille Sécurité (22 janv 2017) – Attention aux photos sur les réseaux sociaux et plus de 8’000 attaques DDoS en 2016 en Europe

Découvrez les actus qu’il ne fallait pas manquer cette semaine à propos de la sécurité (rapport de veille hebdo)

Les 10 plus mauvais mots de passe de 2016

Les années passent et se ressemblent étonnamment lorsque l'on parle de qualité des mots de passe

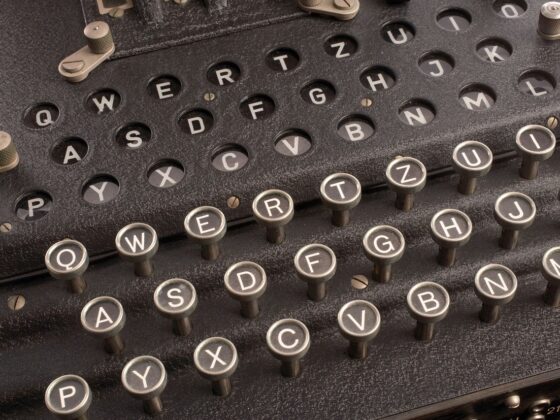

Vidéo : Comment fonctionne Enigma ?

Voici une courte vidéo qui présente le fonctionnement de la fameuse machine de chiffrement Enigma.

La veille Sécurité (16 janv 2017) – les ransomewares s’attaquent aux bases de données et les outils de piratage de la NSA en vente sur Internet

Découvrez les actus qu’il ne fallait pas manquer cette semaine à propos de la sécurité (rapport de veille hebdo)

Sécurité : quel est le point commun entre le Pape François et Mark Zuckerberg?

Voici deux photos pour découvrir le petit détail de sécurité qui rapproche le Pape François et Mark Zuckerberg. Trouvé? ...

Comment des annonceurs publicitaires ont perdu $180 millions à cause d’un botnet

Voici un article intéressant qui montre la stratégie mais surtout l'importance des moyens déployés pour plumer des annonceurs publicitaires

70 exemples de stratégie de cybersécurité pour vous aider à créer la vôtre

Les Etats ont depuis plusieurs années publié leur stratégie concernant la cybersécurité et cette démarche est bien entendu également valable pour le monde des entreprises privées.

Piratages : Entre informations et désinformations

Le risque de désinformation ne doit pas être oublié en parcourant les annonces de piratages et cyber-attaques