Posts by tag

owasp

7 posts

Top 10 OWASP 2025 : les nouveaux risques de la sécurité applicative

Le Top 10 OWASP 2025 met en lumière la montée des défauts de configuration, l’extension des risques supply chain et la persistance des défaillances de contrôle d’accès.

Les 10 principales vulnérabilités des identités non humaines selon l’OWASP

L'OWASP a dévoilé son premier Top 10 des vulnérabilités liées aux identités non humaines, un bon rappel des risques pour la cybersécurité.

L’OWASP publie sa liste de contrôle de sécurité pour le déploiement de l’IA générative

L'OWASP a publié une liste de contrôle pour sécuriser les projets utilisant les modèles IA de langage à grande échelle, visant notamment les responsables technologiques.

Vers la fin du projet de sécurité OWASP?

Plus de 60 membres importants de l'OWASP exigent rapidement des changements significatifs

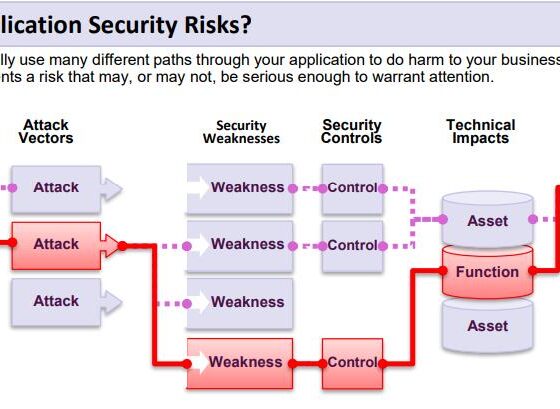

Les risques de sécurité applicative expliqués en une image

Voici un schéma qui résume parfaitement les différents éléments qui interagissent et constituent un risque de sécurité applicative

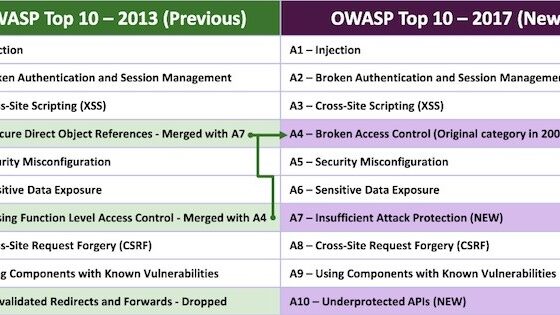

La nouvelle liste #OWASP du top 10 des vulnérabilités applicatives web

Merci de mettre à jour vos références en matière de vulnérabilités applicatives web. OWASP a maintenant publié sa nouvelle version de son top 10

Une nouvelle version de l’OWASP Top 10 et peu de changement

L'OWASP, Open Web Application Security Project, se prépare à publier une nouvelle version de son fameux top 10