Voici le rapport de veille de la semaine faisant le tour des actualités les plus intéressantes. Certaines d’entre elles seront développées dans les prochains articles. Bonne lecture et merci pour le café 😉

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Vol / perte de données

LastPass révèle un incident de sécurité

LastPass a révélé les détails d’un incident de sécurité survenu plus tôt ce mois-ci au cours duquel des informations exclusives ont été volées par des acteurs malveillants.

Les chercheurs de Google exposent l’outil des hackers iraniens pour voler des emails de Gmail, Yahoo et Outlook.

Les chercheurs en sécurité ont lié le programme au groupe de hackers iraniens appelé Charming Kitty, connu pour mener des opérations de renseignement.

Cyberattaques / fraudes

Attaque cyber sans précédent contre l’infrastructure de l’État du Monténégro

L’infrastructure étatique du Monténégro a été touchée par une cyberattaque massive et « sans précédent », ont annoncé les autorités.

Le groupe de ransomware LockBit accuse la victime d’une attaque par déni de service (DDoS) sur son site web.

Le groupe de ransomware LockBit affirme que son site de fuite a été victime d’une attaque DDoS massive prétendument menée par la société de sécurité Entrust.

Des téléphones contrefaits contiennent une porte dérobée permettant de pirater WhatsApp

Les modèles d’appareils Android à petit budget qui sont des versions contrefaites associées à des marques de smartphones populaires contiennent plusieurs chevaux de Troie cachés conçus pour cibler l’application de messagerie WhatsApp et WhatsApp Business.

Le Centre Hospitalier Sud Francilien en France a été victime d’une attaque par ransomware.

Le Centre Hospitalier Sud Francilien a été victime d’une cyberattaque dimanche et a été contraint d’envoyer des patients vers d’autres structures.

Des pirates informatiques demandent 10 millions de dollars à un hôpital parisien après une attaque par ransomware.

Des pirates malveillants réclament 10 millions de dollars à un hôpital français qu’ils ont attaqué avec un ransomware le week-end dernier.

Les attaques de ransomware augmentent à mesure que de nouvelles souches de logiciels malveillants prolifèrent, selon une étude.

Les cas de ransomware ont augmenté de 47 % en raison de la recrudescence des attaques impliquant de nouvelles souches de logiciels malveillants du syndicat cybercriminel LockBit.

Failles / vulnérabilités

Les cybercriminels vendent l’accès aux caméras de surveillance chinoises.

Des dizaines de milliers de caméras n’ont pas réussi à corriger une CVE critique datant de 11 mois, laissant des milliers d’organisations exposées.

Les pirates informatiques utilisent cette faille sournoise pour contourner l’authentification multi-facteurs de Microsoft.

Les attaquants ont deviné le mot de passe d’un compte dormant et ont pu appliquer leur propre MFA (authentification multi-facteurs) à celui-ci – permettant l’accès au réseau de la victime.

Vulnérabilité critique affectant Atlassian Bitbucket Server et Data Center

Atlassian a corrigé une faille critique dans Bitbucket Server et Data Center qui pourrait entraîner l’exécution de code malveillant sur des instances vulnérables.

Justice / police / réglementation

Twitter attaqué par l’ancien responsable de la sécurité Mudge dans une plainte de lanceur d’alerte

L’ancien chef de la sécurité de Twitter, Peiter « Mudge » Zatko, a accusé la société et son conseil d’administration d’avoir violé les règles financières, de fraude et d’avoir gravement négligé ses obligations de sécurité dans une plainte déposée auprès de la Securities & Exchange Commission (SEC), de la Federal Trade Commission (FTC) et du ministère américain de la Justice le mois dernier.

Un ancien ingénieur d’Apple plaide coupable pour avoir volé les secrets de voiture d’Apple

Un ancien ingénieur d’Apple a plaidé coupable d’avoir volé des secrets commerciaux du projet de véhicule autonome d’Apple.

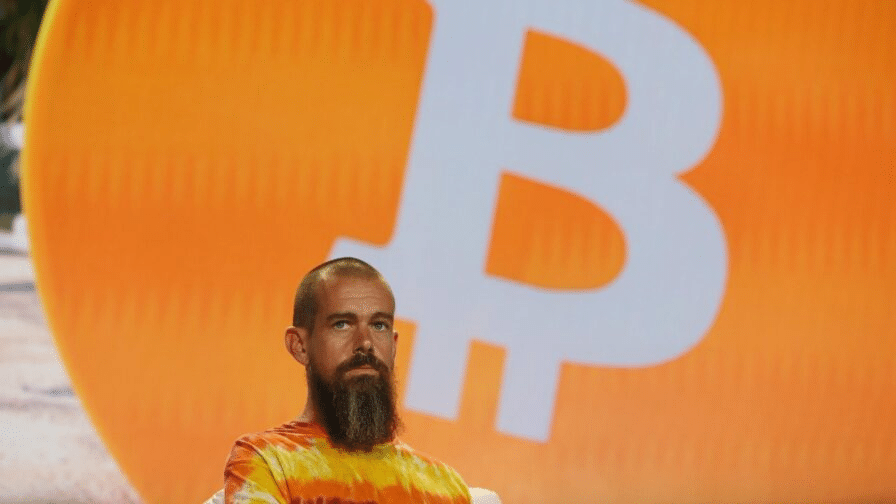

L’autre société de Jack Dorsey poursuivie en justice pour négligence présumée dans la sécurité des données

Mardi, l’entreprise fintech de Dorsey, Block, s’est retrouvée à la merci d’un recours collectif accusant l’entreprise de ne pas avoir correctement protégé les données personnelles de quelque 8,2 millions de clients investisseurs de Cash App compromis lors d’une violation en 2021

Suisse

Le Tribunal administratif fédéral devra statuer sur le projet de cloud public de la Confédération

Le Tribunal administratif fédéral doit clarifier s’il existe une base légale suffisante pour le projet de clou

Ce que le groupe Amag a appris de l’incident de cybersécurité de 2020

Fin janvier 2020, des pirates informatiques s’en sont pris aux systèmes ITde l’importateur automobile Ama

Ciblée par un ransomware, la Haute Ecole Arc a évité le chiffrement de ses données (update)

La Haute Ecole Arc a été ciblée par une cyberattaque début juillet, perpétrée par un gang opérant un ransomware.

Divers

Signal est sécurisé, comme le prouvent les hackers.

Les utilisateurs de Signal ont récemment été attaqués par des cybercriminels. Pourquoi le messager est-il toujours considéré comme sécurisé après avoir été piraté?

La plupart des principaux opérateurs mobiles conservent des données de géolocalisation en moyenne pendant deux ans, selon les conclusions de la FCC.

Dix des 15 principaux opérateurs mobiles ne proposent aucun moyen aux consommateurs de se désinscrire de la collecte de données de géolocalisation, selon les réponses de l’agence.

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.