Des pirates informatiques, présumés travailler pour la Corée du Nord, se font passer pour des recruteurs et ciblent des travailleurs dans divers secteurs en leur proposant des emplois extravagants dans des grandes entreprises avec des salaires élevés.

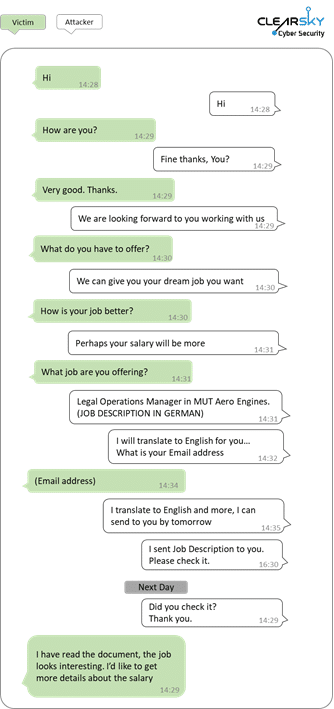

Jusqu’à présent, ces types de campagne étaient menés principalement par e-mail, mais les chercheurs constatent que les pirates nord-coréens déplacent maintenant leurs tentatives de phishing sur LinkedIn et WhatsApp.

Ils créent ainsi des profils convaincants sur LinkedIn, contactent leurs victimes avec de fausses offres d’emploi et les convainquent de passer sur WhatsApp, où ils seraient ciblés par des logiciels malveillants.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les pirates informatiques nord-coréens ont aussi élaboré une méthode sophistiquée pour cibler les chercheurs en sécurité informatique. Selon un rapport en deux parties publié jeudi par Mandiant de Google, ce groupe de menace nord-coréen est considéré comme l’un des groupes les plus compétents de ce pays fermé.

Les attaquants envoient des logiciels malveillants sous forme de description de travail dissimulée dans des documents Microsoft Word personnalisés. La campagne récente a ciblé des chercheurs en sécurité, suggérant peut-être « un changement de stratégie ou une expansion de ses opérations ».

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).