Une attaque de déni de service (DDoS – Distributed Denial of Service) est une attaque visant à rendre un service ou un site web indisponible en surchargeant volontairement le serveur ciblé.

TL;DR : L’essentiel

- Saturation distribuée via Botnets : L’objectif d’un attaque DDoS est de paralyser un serveur (CPU, bande passante, mémoire) en le submergeant de requêtes provenant de « botnets », des réseaux d’ordinateurs infectés et pilotés à distance, causant des pertes financières et d’image.

- Diversité des vecteurs d’attaque : Il existe 5 méthodes principales souvent combinées pour contourner les défenses : l’inondation de paquets (force brute), l’amplification, l’épuisement de ressources (discret), les attaques applicatives (ciblant le web/bases de données) et les attaques de protocole.

- Le levier de l’amplification : Cette technique redoutable exploite des serveurs tiers (DNS, NTP) pour transformer une petite requête de l’attaquant en une réponse massive dirigée vers la victime, démultipliant l’impact avec peu d’effort initial.

- Mécanique de l’inondation (Flooding) : Les attaques de type UDP, ICMP ou SYN Flood saturent les tuyaux par le volume pur ou exploitent les faiblesses du « handshake » TCP, nécessitant des pare-feux et des solutions de mitigation spécialisées pour filtrer ce trafic illégitime.

Pour ce faire, les attaquants utilisent souvent des réseaux d’ordinateurs infectés appelés « botnets » pour lancer des attaques DDoS. Ces botnets sont constitués de nombreux ordinateurs compromis, souvent à l’insu de leurs propriétaires, et sont contrôlés à distance par les attaquants.

Le but d’une attaque DDoS est de submerger les ressources d’un serveur cible, telles que la bande passante, la mémoire ou les processeurs, jusqu’à ce que le serveur soit incapable de fournir des services aux utilisateurs légitimes.

Les attaques DDoS peuvent causer des perturbations considérables et peuvent entraîner des temps d’arrêt prolongés, des coûts élevés pour les entreprises sans oublier l’impact d’image associé.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les différents types d’attaque DDoS

Il existe plusieurs types d’attaques de déni de service (DDoS), chacun utilisant des techniques et des vecteurs d’attaque différents. Voici leur 5 principaux types :

- Attaques par inondation de paquets (Packet Flooding Attacks) : Cette méthode consiste à envoyer un grand nombre de paquets de données au serveur cible, en surchargeant sa bande passante et en l’empêchant de traiter les demandes légitimes. Les attaques de type UDP Flood et ICMP Flood sont des exemples courants de cette méthode.

- Attaques par amplification (Amplification Attacks) : Cette méthode utilise des serveurs tiers pour amplifier le trafic envoyé au serveur cible, en utilisant des protocoles tels que DNS, NTP ou SNMP. Les attaquants peuvent envoyer une requête au serveur tiers, qui répondra avec une réponse beaucoup plus importante que la requête d’origine, inondant ainsi le serveur cible avec une quantité de trafic bien supérieure à ce qu’il peut gérer.

- Attaques par épuisement de ressources (Resource Exhaustion Attacks) : Cette méthode consiste à saturer les ressources du serveur cible, en envoyant des requêtes complexes ou en exploitant des vulnérabilités pour épuiser la mémoire ou le processeur du serveur. Les attaques de type Slowloris et RUDY sont des exemples courants de cette méthode.

- Attaques d’applications (Application Attacks) : Cette méthode cible des applications spécifiques, telles que les serveurs web ou les bases de données, en exploitant des vulnérabilités connues ou en lançant des attaques par force brute. Ces attaques sont souvent plus ciblées et peuvent être plus difficiles à détecter que les autres types d’attaques.

- Attaques de protocole (Protocol Attacks) : Cette méthode vise à exploiter les faiblesses des protocoles réseau pour submerger les ressources du serveur cible. Les attaques de type SYN Flood et ACK Flood sont des exemples courants de cette méthode.

Il est important de noter que les attaques DDoS peuvent utiliser plusieurs techniques et vecteurs d’attaque simultanément, rendant l’attaque encore plus difficile à détecter et à contrer.

Ce livre offre une analyse approfondie des protocoles réseau, des techniques utilisées en environnement contrôlé pour évaluer la résistance des systèmes, et des méthodes professionnelles de détection et de défense. Conçu pour les étudiants, administrateurs réseau et professionnels IT.

🛒 Le lien ci-dessus est affilié : en commandant via ce lien, vous soutenez la veille DCOD sans frais supplémentaires 🙏

Les attaques par amplification

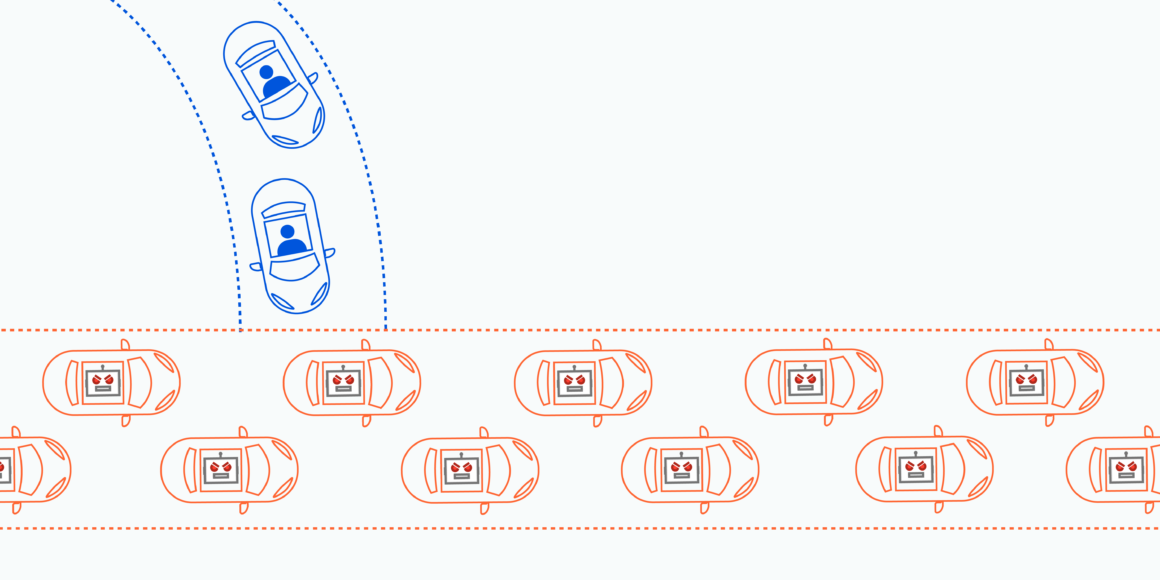

Une attaque par amplification est une technique d’attaque utilisée dans les attaques de déni de service (DDoS) pour augmenter la quantité de trafic envoyé au serveur cible.

Cette technique consiste à envoyer une petite quantité de données au serveur tiers, tel qu’un serveur DNS ou NTP, en utilisant l’adresse IP du serveur cible comme adresse de retour. Le serveur tiers enverra ensuite une réponse beaucoup plus importante au serveur cible, car la réponse est amplifiée en raison du fonctionnement du protocole utilisé. Cela peut inonder le serveur cible avec une quantité de trafic bien supérieure à ce qu’il peut gérer, provoquant une interruption de service.

Cette méthode est appelée « amplification » car elle utilise la réponse amplifiée du serveur tiers pour générer un trafic beaucoup plus important que la quantité de trafic initialement envoyée. Les attaques par amplification sont souvent plus efficaces que les autres types d’attaques de déni de service, car elles permettent aux attaquants de générer une quantité de trafic importante avec peu de ressources et de moyens.

Les protocoles les plus couramment utilisés dans les attaques par amplification sont DNS, NTP, SNMP, SSDP et Chargen. Les attaques par amplification peuvent être très dangereuses et difficiles à prévenir, car les attaquants peuvent facilement masquer leur adresse IP et utiliser des serveurs tiers pour mener leurs attaques.

Les attaques par inondation de paquets

Une attaque par inondation de paquets (en anglais, « packet flooding attack ») est une technique d’attaque utilisée dans les attaques de déni de service (DDoS) pour submerger un serveur cible avec une quantité massive de trafic.

Cette technique consiste à envoyer une quantité énorme de paquets de données à un serveur cible, en surchargeant sa bande passante et en l’empêchant de traiter les demandes légitimes. Les paquets peuvent être envoyés à partir d’un ou plusieurs ordinateurs contrôlés par l’attaquant ou à partir d’un botnet, un réseau d’ordinateurs infectés à l’insu de leurs propriétaires.

Les attaques par inondation de paquets sont souvent classées en fonction du type de protocole utilisé pour envoyer les paquets. Par exemple :

- Attaques de type UDP Flood : L’attaquant envoie un grand nombre de paquets User Datagram Protocol (UDP) à destination du serveur cible, généralement en utilisant des adresses IP sources falsifiées. Les serveurs sont incapables de répondre à toutes les demandes, ce qui entraîne une saturation de la bande passante et du processeur.

- Attaques de type ICMP Flood : L’attaquant envoie un grand nombre de paquets Internet Control Message Protocol (ICMP) à destination du serveur cible. Les paquets ICMP sont généralement utilisés pour tester la connectivité des réseaux, mais ils peuvent également être utilisés dans le cadre d’une attaque DDoS pour surcharger le serveur cible.

- Attaques de type SYN Flood : L’attaquant envoie un grand nombre de demandes de connexion TCP à destination du serveur cible, en utilisant des adresses IP sources falsifiées. Le serveur cible traite chaque demande de connexion, mais ne parvient pas à finaliser la connexion en raison des adresses IP falsifiées, ce qui provoque une surcharge de ressources.

Les attaques par inondation de paquets sont relativement simples à exécuter et peuvent être très efficaces pour submerger un serveur cible avec une quantité massive de trafic. Les entreprises et les organisations peuvent se protéger contre ces attaques en utilisant des pare-feux, des solutions de protection DDoS et en maintenant à jour leurs logiciels de sécurité.

Pour en savoir plus

Qu’est-ce qu’une attaque DDoS ?

Les attaques DDoS sont aujourd’hui une préoccupation majeure en matière de sécurité Internet. Découvrez en détail le fonctionnement des attaques DDoS et la manière dont elles peuvent être stoppées.

et encore ici:

Qu’est-ce qu’une attaque DDoS ? | Sécurité Microsoft

Une attaque par déni de service distribué (DDoS) cible les sites Web et les serveurs en perturbant les services réseau. Découvrez les attaques DDoS et comment les prévenir.

Qu’est-ce qu’une attaque DDoS ? Définition, signification et types de DDoS | Fortinet

Les attaques par déni de service distribué (DDoS) peuvent submerger vos serveurs et paralyser vos services en ligne. Découvrez-en plus sur la signification, les types d’attaques et les exemples de DDoS.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.