Europol révèle une hausse des fraudes en ligne et des techniques sophistiquées d’ingénierie sociale, notamment lors d’urgences comme la pandémie ou des catastrophes naturelles.

Europol a publié en décembre dernier son rapport focus IOCTA qui se focalise sur les schémas de fraude en ligne. La fraude en ligne est un gros problème en Europe et dans le monde entier.

Dans son rapport, Europol rappelle que les criminels tentent par tous les moyens d’obtenir des informations personnelles et voler de l’argent. Pour ce faire, il existe pour eux de nombreuses façons de faire cela, comme pirater des distributeurs automatiques de billets, prendre le contrôle des comptes en ligne ou utiliser des dispositifs pour voler des informations de cartes de crédit.

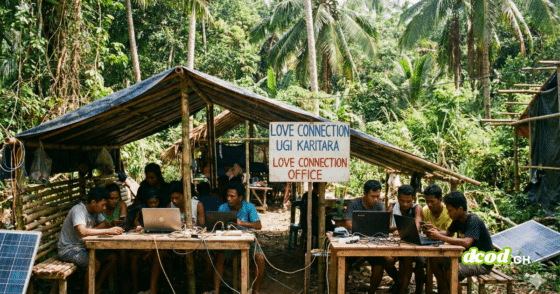

La disponibilité de services liés à la criminalité en ligne a facilité la réalisation de ces activités criminelles. Ils sont rapides à changer leurs méthodes et leurs histoires pour s’adapter à ce qui se passe dans le monde, comme utiliser des catastrophes naturelles ou des urgences pour mettre en place de fausses escroqueries caritatives.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Pour aider la police à comprendre la nature changeante de ces crimes

Le rapport d’Europol fait partie d’une étude plus vaste qui examine la cybercriminalité. Il aide la police à comprendre la nature changeante de ces crimes afin de mieux protéger les gens. Le rapport parle également de la manière dont ces schémas de fraude sont compliqués et comment ils peuvent frapper les mêmes victimes à plusieurs reprises.

Les principaux constats d’Europol se résument ainsi:

- Des attaques ciblant les puces de cartes de paiement (shimming) sont de plus en plus détectées.

- Les escroqueries caritatives exploitant des situations d’urgence ont augmenté. Cela a été visible pendant la pandémie de COVID-19, l’invasion russe de l’Ukraine et le tremblement de terre en Turquie et en Syrie.

- Les attaques logiques sur les distributeurs automatiques de billets (DAB) se produisent toujours dans l’UE, les réseaux criminels testant des moyens d’exploiter de nouvelles vulnérabilités sur les DAB qu’ils ciblent.

- Les fraudeurs affichent des modi operandi sophistiqués, qui sont généralement une combinaison de différents types de fraude. Les victimes de fraude sont souvent révictimisées dans le cadre du même stratagème criminel.

- Les techniques d’ingénierie sociale utilisées par les fraudeurs se sont complexifiées. Les criminels adaptent leurs techniques en fonction du profil de la victime et de la typologie de la fraude.

Pour en savoir plus

Europol publie le rapport de l’IOCTA sur les fraudes en ligne | Europol

Les fraudes sont perpétrées dans le but de dépouiller les victimes de leurs biens en utilisant des prétextes faux et trompeurs ou en utilisant des techniques de cyberattaque. Cela se traduit par le transfert volontaire ou involontaire d’informations personnelles ou commerciales, d’argent ou de biens à des criminels. Des attaques de distributeurs automatiques de billets et des prises de contrôle de comptes au skimming et au shimming, la large disponibilité du crime-as-a-service a rendu cette pratique de plus en plus courante.

(Re)découvrez également:

Europol investigue les nouvelles tactiques des cyberattaques

Les codes malveillants et les attaques ransomware restent les menaces les plus perfides du moment dans un monde où les criminels ne cessent d’améliorer leurs modèles économiques

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.