Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Cette semaine, plusieurs découvertes et alertes concernant des vulnérabilités critiques ont marqué l’actualité de la cybersécurité. Apple a pris une initiative proactive en ouvrant son infrastructure de cloud privé aux chercheurs en sécurité, offrant des récompenses pouvant aller jusqu’à 1 million de dollars pour les failles détectées. Cette mesure vise à renforcer la sécurité de ses services en favorisant la collaboration avec la communauté des experts.

En parallèle, des préoccupations de sécurité ont émergé concernant des applications mobiles sur Android et iOS, où des informations sensibles codées en dur ont été identifiées, exposant potentiellement des millions d’utilisateurs à des risques. De plus, WhatsApp fait face à une faille dans son système de chiffrement multi-appareils, soulevant des inquiétudes quant à la confidentialité des utilisateurs.

L’entreprise Fortinet est également sous le feu des projecteurs après qu’une campagne de compromission ciblant ses appareils de gestion a été révélée par Mandiant, impliquant le groupe de menace UNC5820. Dans le même temps, l’événement Pwn2Own en Irlande a permis de détecter plus de 70 vulnérabilités zero-day, récompensant les chercheurs pour leur travail.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Une autre faille zero-day activement exploitée affecte les processeurs mobiles de Samsung, tandis que des chercheurs ont identifié une vulnérabilité d’injection de commandes dans la suite de tests Wi-Fi, mettant en évidence la nécessité de sécuriser ces systèmes. La CISA a mis en garde contre l’exploitation active d’une faille de haute gravité sur Microsoft SharePoint, maintenant ajoutée à son catalogue de vulnérabilités connues exploitées.

Le groupe Lazarus a, quant à lui, exploité une vulnérabilité dans Google Chrome pour mener des attaques sophistiquées, tandis qu’une faille critique dans l’AWS Cloud Development Kit expose les utilisateurs à des risques de prise de contrôle de compte. Enfin, Microsoft a corrigé plus de 100 vulnérabilités lors de son dernier Patch Tuesday, y compris des failles zero-day, soulignant l’importance continue de maintenir les systèmes à jour.

Les vulnérabilités de la semaine

Apple ouvre son Cloud Compute privé aux chercheurs en sécurité et offre des primes de bugs pouvant atteindre 1 million de dollars

Apple a récemment étendu l’accès à son infrastructure de cloud privé aux chercheurs en sécurité pour faciliter la recherche de vulnérabilités potentielles. Ce programme inclut des récompenses pouvant atteindre jusqu’à un million de dollars pour les failles critiques découvertes. En offrant cet accès, Apple espère encourager une collaboration accrue et proactive avec la communauté de la cybersécurité afin d’améliorer la sécurité de ses services et de ses produits.

Des millions d’utilisateurs Android et iOS menacés par des identifiants codés en dur dans des applications populaires

Une analyse des applications mobiles largement utilisées proposées sur Google Play et l’App Store d’Apple a révélé des informations d’identification de services cloud codées en dur et non chiffrées, exposant des millions d’utilisateurs à des problèmes de sécurité majeurs.

Failles de chiffrement multi-appareils sur WhatsApp

Une vulnérabilité dans le chiffrement multi-appareils de WhatsApp permet le fingerprinting des appareils, exposant ainsi les utilisateurs à des risques de surveillance et de traçage. Les chercheurs soulignent que cette faille pourrait être exploitée pour surveiller les communications et affecte potentiellement la confidentialité des utilisateurs dans certains contextes de haute sécurité.

Mandiant alerte sur la compromission des appareils Fortinet

Mandiant a publié une alerte concernant une campagne de compromission ciblant les appareils FortiManager de Fortinet. Le groupe de menace UNC5820 est à l’origine de ces attaques, exploitant des vulnérabilités pour prendre le contrôle des appareils de gestion et accéder aux réseaux internes.

Plus de 70 failles zero-day rapportent 1 million de dollars aux pirates informatiques de Pwn2Own Ireland

Lors de l’événement Pwn2Own en Irlande, plus de 70 vulnérabilités critiques ont été découvertes par des chercheurs, générant des récompenses atteignant un total d’un million de dollars.

Une vulnérabilité Zero-day activement exploitée chez Samsung

Une vulnérabilité réside dans les processeurs mobiles Samsung et selon les experts, elle a été enchaînée avec d’autres vulnérabilités pour permettre l’exécution de code arbitraire sur des appareils vulnérables.

Des chercheurs découvrent une faille d’injection de commandes dans la suite de tests de la Wi-Fi Alliance

Une faille de sécurité affectant la suite de tests Wi-Fi pourrait permettre à des attaquants locaux non authentifiés d’exécuter du code arbitraire avec des privilèges élevés.

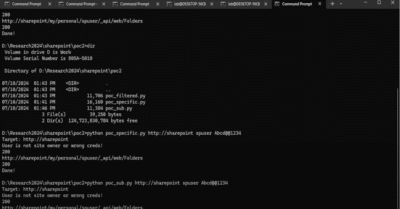

La CISA met en garde contre l’exploitation active de la vulnérabilité de Microsoft SharePoint

Une faille de haute gravité affectant Microsoft SharePoint a été ajoutée mardi au catalogue des vulnérabilités connues exploitées (KEV) par l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA), citant des preuves d’exploitation active.

Le groupe Lazarus exploite une faille dans Google Chrome

Le groupe de cybercriminels Lazarus est à l’origine de nouvelles attaques exploitant une vulnérabilité dans Google Chrome pour infecter les systèmes ciblés. En utilisant des techniques sophistiquées, ils parviennent à contourner les défenses du navigateur pour installer des logiciels malveillants capables de voler des données sensibles.

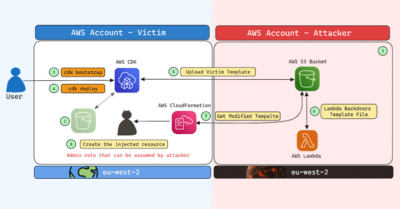

La vulnérabilité du kit de développement cloud AWS expose les utilisateurs à des risques potentiels de prise de contrôle de compte

Une faille critique a été identifiée dans l’AWS Cloud Development Kit (CDK), exposant les environnements de développement à des risques d’exploitation. Cette vulnérabilité permettrait à des attaquants de manipuler des configurations cloud et d’exécuter des actions non autorisées.

Microsoft corrige plus de 100 vulnérabilités avec le Patch Tuesday d’octobre

Lors du dernier Patch Tuesday, Microsoft a déployé des correctifs pour plus de 100 vulnérabilités affectant divers produits, dont certaines critiques. Ces mises à jour incluent des correctifs pour des failles zero-day activement exploitées, ainsi que des améliorations générales de sécurité.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).