Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Au cours de la semaine écoulée, plusieurs vulnérabilités critiques ont été identifiées dans des logiciels largement utilisés.

Ivanti a ainsi signalé trois vulnérabilités critiques dans son application Cloud Services Appliance (CSA), dont une notée 10/10 sur l’échelle CVSS. Ces failles permettent à des attaquants non authentifiés d’accéder à la console d’administration, d’exécuter du code à distance et d’exécuter des requêtes SQL arbitraires, compromettant potentiellement l’intégrité des systèmes concernés.

Dell a également alerté sur une vulnérabilité critique dans son logiciel Power Manager, affectant les versions antérieures à la 3.17. Cette faille permet à des utilisateurs locaux non privilégiés d’exécuter du code arbitraire avec des privilèges élevés, mettant en danger la confidentialité, l’intégrité et la disponibilité des systèmes. Dell recommande une mise à jour immédiate vers la version corrigée.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Par ailleurs, une faille surnommée « AuthQuake » a été découverte dans le système d’authentification multi-facteurs (MFA) de Microsoft, touchant Azure et Office 365. Cette vulnérabilité permettait à des attaquants de contourner les mesures de sécurité et d’accéder à des comptes sans interaction de l’utilisateur. Microsoft a corrigé cette faille le 9 octobre 2024 en renforçant les mécanismes de limitation des tentatives de connexion.

Des chercheurs ont mis en évidence des vulnérabilités de type « prompt injection » dans les chatbots d’intelligence artificielle tels que DeepSeek et Claude AI. Ces failles permettent à des attaquants d’exécuter du code JavaScript non autorisé, pouvant conduire à la compromission de comptes utilisateurs. Les développeurs ont depuis corrigé ces vulnérabilités, mais ces découvertes soulignent la nécessité d’une vigilance accrue dans le développement des modèles linguistiques.

Les attaquants continuent d’exploiter des failles existantes dans divers systèmes. Une vulnérabilité non corrigée dans le plugin WordPress WPForms permet des remboursements non autorisés via Stripe. Cette faille expose potentiellement des millions de sites à des pertes financières et à des abus.

En Allemagne, plus de 30 000 appareils Android préinstallés avec des logiciels malveillants ont été identifiés, soulignant les risques persistants liés à la chaîne d’approvisionnement des appareils. Ces logiciels malveillants ont été conçus pour voler des données sensibles et diffuser des publicités intrusives, compromettant la sécurité des utilisateurs.

Dans un autre incident, des hackers chinois ont exploité une faille zero-day dans les appareils Sophos, compromettant plus de 81 000 dispositifs. Cette attaque a mis en lumière la nécessité de mises à jour régulières et de mesures de sécurité renforcées.

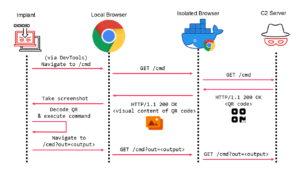

Enfin, l’utilisation malveillante de codes QR pour contourner les mesures d’isolement des navigateurs a été rapportée. Cette technique permet aux attaquants de déclencher des actions malicieuses, comme l’exfiltration de données, en exploitant des faiblesses dans les processus de navigation sécurisée.

Les vulnérabilités de la semaine

Le bug de WPForms permet des remboursements Stripe sur des millions de sites WordPress.

Une vulnérabilité dans WPForms, un plugin WordPress utilisé sur plus de 6 millions de sites web, pourrait permettre aux utilisateurs de niveau abonné d’émettre des remboursements Stripe arbitraires ou d’annuler des abonnements. […]

Vulnérabilité critique d’un plugin WordPress sous exploitation active menace des milliers de sites

Des milliers de sites utilisant WordPress restent non corrigés contre une faille de sécurité critique dans un plugin largement utilisé qui était activement exploité dans des attaques permettant l’exécution de code malveillant sans authentification, ont déclaré des chercheurs en sécurité. La vulnérabilité, suivie sous le nom de CVE-2024-11972,…

WhatsApp a enfin corrigé la faille View Once qui permettait le vol de photos censées disparaître.

Et cela n’a pris que quatre mois, mais WhatsApp a corrigé un problème avec sa fonctionnalité View Once, conçue pour protéger la vie privée des utilisateurs avec des images et des vidéos qui disparaissent automatiquement.

Trois autres vulnérabilités repérées dans Ivanti CSA, toutes critiques, dont une notée 10/10.

Ce portail d’administration est très attractif pour votre sympathique cyberattaquant. Ivanti vient de publier un avis de sécurité avertissant de trois vulnérabilités critiques dans son application Cloud Services (CSA), dont une note parfaite de 10…

30 000 appareils Android trouvés préinstallés avec des logiciels malveillants en Allemagne

Les appareils comprenaient des cadres photo numériques et des lecteurs multimédias qui étaient construits avec une version obsolète d’Android, a déclaré l’Office fédéral allemand de la sécurité des technologies de l’information. Dans une découverte inquiétante, une agence gouvernementale en Allemagne a découvert que jusqu’à…

Dell recommande une mise à jour immédiate pour corriger une vulnérabilité critique du gestionnaire d’alimentation.

Une faille de sécurité critique a été découverte dans Dell Power Manager qui pourrait permettre à des attaquants de compromettre vos systèmes et d’exécuter du code arbitraire.

Vulnérabilité AuthQuake permettant de contourner la double authentification sur les comptes Azure et Office 365.

Les chercheurs en cybersécurité d’Oasis Security ont identifié une vulnérabilité dans l’Authentification Multi-Facteurs (MFA) de Microsoft, connue sous le nom d’AuthQuake,…

Chercheurs découvrent des vulnérabilités d’injection de commandes dans DeepSeek et Claude AI

Des détails ont émergé concernant une faille de sécurité désormais corrigée dans le chatbot d’intelligence artificielle (IA) DeepSeek, qui, si elle était exploitée avec succès, pourrait permettre à un acteur malveillant de prendre le contrôle du compte d’une victime grâce à une attaque par injection de commande. Sécurité…

Les attaquants peuvent utiliser des codes QR pour contourner l’isolation du navigateur.

Des chercheurs ont démontré un vecteur d’attaque cybernétique de preuve de concept qui contourne les versions distantes, sur site et locales de la technologie de sécurité d’isolation du navigateur pour envoyer des communications malveillantes à partir d’un serveur contrôlé par l’attaquant.

Le pirate chinois a compromis 81 000 appareils Sophos avec une faille zero-day.

Le Département d’État américain a offert une récompense de 10 millions de dollars pour Guan Tianfeng, accusé d’avoir développé et testé une faille critique d’injection SQL avec un score CVSS de 9,8 utilisée dans les attaques Sophos.

CISA confirme l’exploitation d’une faille critique de Cleo dans des attaques de ransomware.

CISA a confirmé aujourd’hui qu’une faille critique d’exécution de code à distance dans les logiciels de transfert de fichiers Cleo Harmony, VLTrader et LexiCom est exploitée dans des attaques de ransomware. […]

Nouvelle attaque C2 basée sur les codes QR permet aux hackers de contourner tous les types de sécurité d’isolation du navigateur.

La société de cybersécurité Mandiant a découvert une méthode novatrice pour contourner les technologies d’isolation des navigateurs, une mesure de sécurité largement utilisée pour protéger les utilisateurs contre les attaques basées sur le web telles que le phishing et les logiciels malveillants.

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.