Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Le résumé de la semaine

Au cours de la semaine écoulée, plusieurs incidents notables ont marqué le domaine de la cybersécurité.

Aux États-Unis, le département du Trésor a été victime d’une intrusion attribuée à des hackers soutenus par l’État chinois. Ces derniers ont exploité une clé API compromise d’un fournisseur tiers pour accéder à des postes de travail et exfiltrer des données non classifiées.

Une attaque DDoS a paralysé pendant 12 heures les services de NTT Docomo, le plus grand opérateur télécom japonais, affectant des millions d’utilisateurs à travers le pays.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Des paquets malveillants ont été identifiés sur la plateforme npm. Ces paquets ciblaient les développeurs Ethereum et incluaient du code visant à dérober des clés privées et d’autres informations sensibles, compromettant la sécurité des projets développés.

Un nouveau malware, nommé FireScam, cible les appareils Android. Se faisant passer pour des applications légitimes telles que Telegram Premium, ce logiciel vole des informations sensibles et espionne les utilisateurs. Ce malware illustre l’évolution des techniques d’ingénierie sociale pour distribuer des applications frauduleuses.

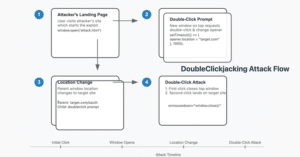

Une nouvelle technique d’attaque, nommée DoubleClickjacking, permet de contourner les protections existantes contre le clickjacking. En exploitant une séquence de double-clics, cette méthode facilite la prise de contrôle de comptes sur des plateformes majeures.

Le groupe de ransomware Space Bears a revendiqué une attaque contre Atos, un important sous-traitant du gouvernement français. Cependant, Atos a démenti ces allégations, affirmant qu’aucune preuve ne corrobore une intrusion dans leurs systèmes.

Thomas Cook (India) Ltd a également été touché par une cyberattaque, entraînant des perturbations significatives dans ses opérations. La société a rapidement réagi en collaborant avec des experts en cybersécurité pour atténuer les conséquences.

Enfin, des botnets exploitant des routeurs D-Link obsolètes ont été observés. Ces appareils compromis sont intégrés dans des réseaux de bots utilisés pour des activités malveillantes, notamment des attaques DDoS.

Les cyberattaques de la semaine

Des pirates informatiques chinois piratent le département du Trésor américain

Dans ce qui est qualifié d’« incident majeur de cybersécurité », des adversaires soutenus par Pékin ont piraté le fournisseur de cybersécurité BeyondTrust pour accéder aux postes de travail du département du Trésor américain et voler des données non classifiées, selon une lettre envoyée aux législateurs.

NTT Docomo, le plus grand opérateur de télécommunications du Japon, a été mis hors service pendant 12 heures en raison d’une attaque DDoS

NTT Docomo, le plus grand opérateur mobile du Japon, a confirmé avoir été la cible d’une attaque par déni de service distribué (DDoS) le 2 janvier 2025. La cyberattaque a perturbé plusieurs services, notamment le site Web de l’entreprise, sa plateforme d’actualités et ses systèmes de paiement mobile, laissant les utilisateurs sans accès à…

MetLife nie tout piratage après qu’un groupe de ransomware a revendiqué l’attaque

RansomHub affirme avoir piraté ce qui semble être la division latino-américaine de MetLifeLe groupe divulgue des documents de MetLife pour corroborer l’affirmationCependant, MetLife affirme que l’intrusion concerne une société détenue par une filialeLe tristement célèbre groupe de ransomware RansomHub affirme avoir violé…

Un nouveau malware furtif utilisant SSH sur TOR attaque l’armée ukrainienne

Des chercheurs ont récemment découvert une campagne malveillante visant le personnel militaire ukrainien via de faux sites Web d’applications « Army+ », qui hébergent un installateur malveillant qui, une fois exécuté, extrait l’application légitime avec le navigateur Tor. L’installateur comprend un script PowerShell qui indique l’emplacement de l’application.

Les pirates informatiques d’EC2 Grouper utilisent les outils AWS pour exploiter les informations d’identification compromises

Des chercheurs en sécurité du cloud ont découvert des tendances alarmantes en matière de compromission d’identité dans les environnements Amazon Web Services (AWS). Parmi les acteurs de la menace les plus prolifiques figure un groupe surnommé « EC2 Grouper », connu pour exploiter les informations d’identification compromises pour mener des attaques sophistiquées à l’aide d’AWS…

Le logiciel malveillant de vol d’informations Android FireScam prend en charge les fonctionnalités de logiciel espion

Le malware FireScam vole des informations d’identification et des données financières en surveillant les notifications des applications Android et en envoyant des données à une base de données Firebase. La société de cybersécurité Cyfirma met en garde contre le malware FireScam qui vole des informations sur Android et qui prend en charge les fonctionnalités de logiciels espions.

Atos, entreprise publique française, nie les accusations d’attaque de ransomware contre Space Bears

Le géant français de la technologie Atos, qui sécurise les communications des services militaires et secrets du pays, a démenti les allégations du gang de ransomware Space Bears selon lesquelles ils auraient compromis l’une de ses bases de données. […]

Le nouvel exploit « DoubleClickjacking » contourne les protections contre le détournement de clics sur les principaux sites Web

Les chasseurs de menaces ont révélé une nouvelle « classe de vulnérabilités basée sur le timing » qui exploite une séquence de double-clic pour faciliter les attaques de détournement de clic et les prises de contrôle de comptes sur presque tous les principaux sites Web. La technique a été baptisée DoubleClickjacking par le chercheur en sécurité Paulos Yibelo.

Thomas Cook victime d’une cyberattaque, ses systèmes informatiques impactés

Thomas Cook (India) Ltd, l’un des principaux prestataires de services de voyage, a été victime d’une cyberattaque visant son infrastructure informatique, a annoncé mardi la société. La violation a entraîné d’importantes perturbations dans ses opérations, ce qui a incité la société à mettre en place un plan de restructuration.

Des packages npm malveillants ciblent les développeurs Ethereum

Les packages npm malveillants ciblent les développeurs Ethereum, se faisant passer pour des plugins Hardhat pour voler des clés privées et des données sensibles. Hardhat, de la Fondation Nomic, est un outil Ethereum essentiel, permettant de rationaliser les contrats intelligents et les dApp…

Des botnets malveillants exploitent des routeurs D-Link obsolètes lors d’attaques récentes

Deux botnets connus sous le nom de « Ficora » et « Capsaicin » ont enregistré une activité accrue ciblant les routeurs D-Link qui ont atteint la fin de leur vie utile ou qui exécutent des versions de firmware obsolètes. […]

(Re)découvrez la semaine passée:

Les dernières cyberattaques (31 déc 2024)

Découvrez les principales cyberattaques repérées cette semaine du 31 décembre 2024

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.