Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Le résumé de la semaine

Au cours de la semaine écoulée, plusieurs incidents notables ont marqué le domaine de la cybersécurité, touchant divers secteurs et régions.

Une nouvelle famille de rançongiciels, nommée FunkSec, a émergé fin 2024, revendiquant plus de 85 victimes à ce jour. Ce groupe utilise des tactiques de double extorsion, combinant vol de données et chiffrement pour inciter les victimes à payer des rançons, parfois aussi basses que 10 000 USD. FunkSec se distingue par l’utilisation de l’intelligence artificielle pour développer rapidement ses outils, malgré un manque apparent d’expertise technique. Les victimes se situent principalement aux États-Unis, en Inde, en Italie, au Brésil, en Israël, en Espagne et en Mongolie.

Par ailleurs, Microsoft a engagé des poursuites judiciaires contre un groupe de hackers exploitant ses services d’intelligence artificielle Azure pour créer du contenu offensant. Ces acteurs malveillants ont contourné les contrôles de sécurité de Microsoft en utilisant des clés API volées, monétisant ensuite cet accès en le vendant à d’autres individus malintentionnés. Microsoft a révoqué ces accès et renforcé ses mesures de sécurité pour prévenir de telles activités à l’avenir.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Dans le domaine des télécommunications, des pirates informatiques chinois, identifiés comme le groupe Salt Typhoon, ont infiltré les réseaux de plusieurs entreprises américaines, notamment AT&T, Verizon, Lumen, Charter Communications, Consolidated Communications et Windstream. Ces intrusions ont permis aux attaquants d’accéder à des messages texte, des messages vocaux et des appels téléphoniques de personnes ciblées, ainsi qu’à des informations d’écoute électronique concernant des enquêtes des forces de l’ordre américaines.

En Afrique, Telecom Namibia a subi une attaque par rançongiciel menée par le groupe Hunters International. Après le refus de l’entreprise de négocier une rançon, des données sensibles de clients ont été divulguées en ligne. Cet incident s’inscrit dans une tendance croissante d’attaques contre les infrastructures critiques sur le continent africain.

Au Japon, le groupe de hackers chinois MirrorFace a été lié à plus de 200 cyberattaques au cours des cinq dernières années, ciblant des ministères, des agences gouvernementales, des entreprises privées et des groupes de réflexion technologiques. Ces attaques visaient principalement à voler des informations sur la technologie avancée et la sécurité nationale du Japon.

Enfin, des chercheurs en cybersécurité ont pris le contrôle de plus de 4 000 portes dérobées actives en enregistrant des domaines expirés utilisés pour leur communication. Certaines de ces portes dérobées étaient déployées sur des serveurs web de cibles de haut niveau, notamment des systèmes gouvernementaux et universitaires, soulignant l’importance de la gestion des noms de domaine pour la sécurité des systèmes.

Pour en savoir plus, découvrez ci-dessous notre sélection des cyberattaques les plus marquantes de la semaine.

Les cyberattaques de la semaine

FunkSec, un nouveau groupe amateur de ransomware, utilise l’IA pour développer des logiciels malveillants

Bien que les assaillants affirment avoir attaqué des dizaines de victimes au cours du mois dernier, le groupe est probablement composé de pirates informatiques inexpérimentés en quête de reconnaissance, ont déclaré les chercheurs.

Les faux recruteurs de CrowdStrike diffusent des logiciels malveillants via des e-mails de phishing

Les cybercriminels déploient une nouvelle campagne de phishing astucieuse se faisant passer pour les recruteurs de la société de cybersécurité CrowdStrike pour distribuer un…

Casio piraté – Les serveurs compromis par une attaque de ransomware

Casio Computer Co., Ltd. a confirmé une importante faille de sécurité informatique après que ses serveurs ont été ciblés par une attaque sophistiquée de ransomware. L’incident s’est produit le 5 octobre.

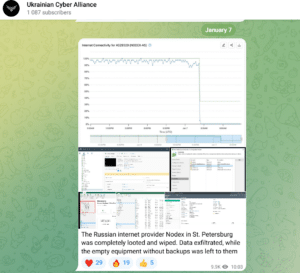

L’Alliance cybernétique ukrainienne a détruit la connectivité du fournisseur d’accès Internet russe Nodex

Un groupe de hacktivistes, connu sous le nom d’Ukrainian Cyber Alliance, a piraté le FAI russe Nodex, volé des documents sensibles et effacé des systèmes. L’Ukrainian Cyber Alliance a piraté le FAI russe Nodex, volé des données sensibles et effacé des systèmes.

RedDelta déploie le logiciel malveillant PlugX pour cibler la Mongolie et Taïwan dans le cadre de campagnes d’espionnage

La Mongolie, Taïwan, le Myanmar, le Vietnam et le Cambodge ont été ciblés par l’acteur de menace RedDelta lié à la Chine pour livrer une version personnalisée de la porte dérobée PlugX entre juillet 2023 et décembre 2024.

Microsoft poursuit un groupe de hackers qui exploite Azure AI pour créer du contenu nuisible

Microsoft a révélé qu’elle poursuivait en justice un « groupe d’acteurs malveillants basé à l’étranger » pour avoir exploité une infrastructure de piratage informatique en tant que service pour contourner intentionnellement les contrôles de sécurité de ses services d’intelligence artificielle générative (IA) et produire du contenu offensant et nuisible.

Plus de 4 000 portes dérobées détournées par l’enregistrement de domaines expirés

Plus de 4 000 portes dérobées Web abandonnées mais toujours actives ont été piratées et leur infrastructure de communication a été détruite après que des chercheurs ont enregistré des domaines expirés utilisés pour les commander.

Google : des pirates chinois seraient probablement à l’origine des attaques zero-day contre Ivanti VPN

Les pirates informatiques exploitant la vulnérabilité zero-day critique d’Ivanti Connect Secure révélée hier ont installé sur des appareils VPN compromis de nouveaux logiciels malveillants appelés « Dryhook » et « Phasejam » qui ne sont actuellement associés à aucun groupe de menaces.

Les pirates informatiques de MirrorFace ciblent le gouvernement et les politiciens japonais depuis 2019

L’Agence nationale de police (NPA) et le Centre de cybersécurité du Cabinet au Japon ont lié une campagne de cyberespionnage ciblant le pays au groupe de piratage « MirrorFace » soutenu par l’État chinois.

Un ransomware ciblant les infrastructures affecte les télécommunications en Namibie

L’opérateur de télécommunications d’Afrique australe est la dernière entité du continent à avoir vu ses infrastructures critiques piratées, et les attaquants ont divulgué des informations sensibles en ligne après le refus de Telecom Namibia de négocier.

Des pirates informatiques chinois ont également piraté les réseaux Charter et Windstream

D’autres entreprises américaines ont été ajoutées à la liste des sociétés de télécommunications piratées lors d’une vague de violations perpétrées par un groupe de menaces soutenu par l’État chinois et connu sous le nom de Salt Typhoon.

(Re)découvrez la semaine passée:

Les dernières cyberattaques (7 jan 2025)

Découvrez les principales cyberattaques repérées cette semaine du 7 janvier 2025

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).