La Confédération suisse crée un point de contact pour un écosystème de données fiable, visant à faciliter l’interconnexion et la gestion des données.

Un pas vers un écosystème de données fiable et interopérable

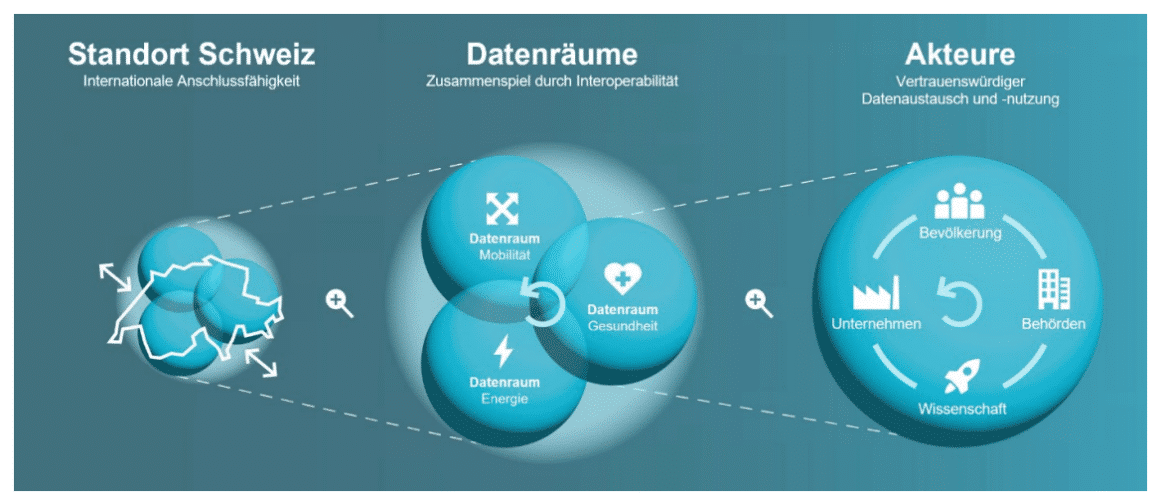

La Confédération suisse a annoncé la création du point de contact pour l’écosystème de données suisse. Cet outil, rattaché à la Chancellerie fédérale, a pour objectif de favoriser la création d’espaces de données sécurisés, interopérables et fiables, au bénéfice des acteurs publics et privés. Cette initiative s’inscrit dans un effort global pour améliorer l’utilisation et la gestion des données à l’échelle nationale.

Les espaces de données, définis comme des structures techniques et organisationnelles, permettent et réglementent la fourniture, l’échange et l’acquisition de données provenant de sources et d’acteurs divers. Organisés par secteur et dotés de règles claires et de normes, ils sont gérés par des administrateurs d’espaces de données. Cette organisation vise à garantir leur réussite en tant qu’infrastructures essentielles pour la collaboration et l’innovation.

Le rôle central dans l’écosystème de données

Le point de contact joue un rôle pivot en soutenant la mise en place d’espaces de données et en coordonnant les efforts des différents acteurs. De plus, il facilite la création de « communautés de pratique », des groupes d’échanges qui rassemblent les responsables de projets et leurs partenaires pour discuter des meilleures pratiques et des solutions innovantes.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

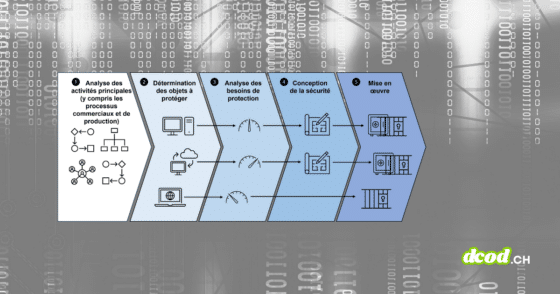

Parmi ses activités principales, on retrouve :

- Le développement d’outils et de modèles améliorant la sécurité des espaces de données et favorisant leur interconnexion ;

- La publication de guides et de ressources, comme des codes de conduite et des modules de base pour l’architecture et la gouvernance des espaces de données ;

- La diffusion de solutions reproduisibles et d’infrastructures duplicables, notamment des prototypes.

Une structure collaborative et souple pour mieux exploiter les données

La gestion du point de contact repose sur une collaboration entre la Chancellerie fédérale, l’Office fédéral de la communication (OFCOM), l’Office fédéral de la statistique (OFS) et la Direction du droit international public (DDIP). Bien que la Chancellerie en soit le principal responsable, cette approche collaborative garantit une vision élargie et adaptée aux besoins des divers secteurs.

Il est à relever que les directives émises par la Confédération sont uniquement contraignantes pour l’administration fédérale. Les cantons et les acteurs privés peuvent choisir librement de s’y conformer.

Des ressources pour accompagner les initiatives

Le point de contact met à disposition une variété de ressources pour guider les acteurs dans la création et la gestion des espaces de données. Parmi ces ressources figurent des documents de référence sur l’architecture et la gouvernance des espaces, ainsi que des guides destinés à renforcer leur interopérabilité à l’échelle nationale et internationale.

Pour en savoir plus

Point de contact pour l’écosystème de données suisse

Le point de contact pour l’écosystème de données suisse soutient les acteurs du privé et les autorités dans la mise en place d’espaces de données fiables. Rattaché à la Chancellerie fédérale (ChF), il s’assure que les espaces de données sont régis par des bases communes et qu’ils sont compatibles entre eux.

(Re)découvrez également:

La Confédération publie son rapport annuel sur la sécurité informatique

L’Office fédéral de la cybersécurité a noté en 2023 des lacunes de gouvernance et souhaite améliorer sa gestion des fournisseurs externes en 2024.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).