Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Le résumé de la semaine

Au cours de la semaine passée, plusieurs vulnérabilités critiques ont été identifiées et corrigées par des acteurs majeurs du secteur technologique, soulignant l’importance continue de la vigilance en matière de cybersécurité.

Cisco a corrigé deux vulnérabilités critiques dans son Identity Services Engine (ISE), identifiées comme CVE-2025-20124 et CVE-2025-20125. La première est une faille de désérialisation Java non sécurisée dans l’API de Cisco ISE, permettant à un attaquant authentifié à distance d’exécuter des commandes arbitraires en tant qu’utilisateur root sur un appareil affecté. La seconde est une faille de contournement d’autorisation qui pourrait permettre à un attaquant authentifié avec des privilèges administratifs en lecture seule d’obtenir des informations sensibles, de modifier la configuration du système et de redémarrer l’appareil. Cisco recommande aux clients de mettre à jour vers les versions logicielles corrigées appropriées pour atténuer ces vulnérabilités.

Veeam a publié des correctifs pour une vulnérabilité critique, CVE-2025-23114, affectant son logiciel de sauvegarde. Cette faille réside dans le composant Veeam Updater et permet à un attaquant de mener une attaque de type « Man-in-the-Middle » pour exécuter du code arbitraire sur le serveur de l’appliance concernée avec des permissions root. Les produits concernés incluent Veeam Backup pour Salesforce, Nutanix AHV, AWS, Microsoft Azure, Google Cloud, ainsi que pour Oracle Linux Virtualization Manager et Red Hat Virtualization. Veeam a publié des mises à jour pour ces produits et recommande aux utilisateurs de les appliquer rapidement.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

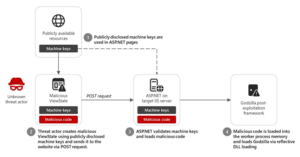

Microsoft a identifié plus de 3 000 clés ASP.NET divulguées publiquement, susceptibles d’être utilisées pour des attaques par injection de code. Cette pratique insécurisée, où des développeurs intègrent des clés machine ASP.NET provenant de ressources accessibles au public, expose les applications à des risques d’exploitation. Microsoft a observé une activité limitée en décembre 2024 impliquant un acteur inconnu utilisant une clé machine ASP.NET statique disponible publiquement pour injecter du code malveillant et déployer le framework post-exploitation Godzilla. Il est conseillé aux développeurs de ne pas copier des clés à partir de sources publiques et de les faire tourner régulièrement pour atténuer ces risques.

Netgear a corrigé deux vulnérabilités critiques affectant plusieurs modèles de routeurs WiFi, notamment des routeurs Nighthawk Pro Gaming. Ces failles permettent à des attaquants non authentifiés d’exécuter du code à distance et de contourner l’authentification. Netgear recommande fortement aux utilisateurs de télécharger et d’installer le dernier firmware dès que possible pour sécuriser leurs appareils.

AMD a publié des mises à jour de microcode pour corriger une vulnérabilité de haute gravité, identifiée comme CVE-2024-56161, qui pourrait être exploitée pour charger des microcodes malveillants sur des appareils non corrigés. Cette faille est due à une faiblesse dans la vérification de la signature du chargeur de microcode ROM des CPU AMD. Les attaquants disposant de privilèges administrateur local peuvent exploiter cette faiblesse.

Enfin, la Cybersecurity and Infrastructure Security Agency (CISA) a émis un avertissement concernant une vulnérabilité critique d’exécution de code à distance (RCE) affectant Microsoft Outlook, identifiée comme CVE-2024-21413. Cette faille est causée par une validation incorrecte des entrées lors de l’ouverture d’e-mails contenant des liens malveillants, permettant aux attaquants de contourner la vue protégée et d’exécuter du code malveillant. La CISA recommande aux agences fédérales américaines de sécuriser leurs systèmes contre ces attaques en cours.

Les vulnérabilités de la semaine

La CISA met en garde contre une vulnérabilité RCE de Trimble Cityworks exploitée pour pirater les serveurs IIS

La CISA a émis un avertissement concernant une vulnérabilité critique d’exécution de code à distance (RCE) affectant Trimble Cityworks, une solution logicielle populaire pour la gestion des actifs des administrations locales et des travaux publics. La vulnérabilité, identifiée comme CVE-2025-0994, permet à un acteur externe d’exploiter…

Google a corrigé une faille zero-day du noyau activement exploitée

Les mises à jour de sécurité Android de février 2025 ont corrigé 48 vulnérabilités, dont une faille zero-day du noyau exploitée dans la nature. Les mises à jour de sécurité Android de février 2025 ont corrigé 48 vulnérabilités, dont une faille zero-day…

Cisco a corrigé deux failles critiques dans son moteur de services d’identité (ISE)

Cisco a corrigé des failles critiques dans Identity Services Engine, empêchant l’escalade des privilèges et les modifications de configuration du système. Cisco a corrigé plusieurs vulnérabilités, notamment deux failles critiques d’exécution de code à distance, identifiées comme CVE-2025-20124 (score CVSS…

Une nouvelle faille de Veeam permet l’exécution de code arbitraire via une attaque de type « man-in-the-middle »

Veeam a publié des correctifs pour corriger une faille de sécurité critique affectant son logiciel de sauvegarde qui pourrait permettre à un attaquant d’exécuter du code arbitraire sur des systèmes sensibles. La vulnérabilité, identifiée comme CVE-2025-23114, a un score CVSS de 9,0 sur 10.

Microsoft identifie plus de 3 000 clés de machine ASP.NET divulguées publiquement et vulnérables à l’injection de code

Microsoft met en garde contre une pratique peu sûre dans laquelle les développeurs de logiciels incorporent des clés de machine ASP.NET divulguées publiquement à partir de ressources accessibles au public, mettant ainsi leurs applications sur le chemin des attaquants. L’équipe de renseignement sur les menaces du géant de la technologie a déclaré avoir observé une activité limitée…

Netgear avertit les utilisateurs de corriger les vulnérabilités critiques des routeurs WiFi

Netgear a corrigé deux vulnérabilités critiques d’exécution de code à distance et de contournement d’authentification affectant plusieurs routeurs WiFi et a averti les clients de mettre à jour leurs appareils vers le dernier firmware dès que possible. […]

AMD corrige un bug qui permet aux pirates de charger des correctifs de microcode malveillants

AMD a publié des mises à jour d’atténuation et de micrologiciel pour résoudre une vulnérabilité de haute gravité qui peut être exploitée pour charger du microcode CPU malveillant sur des appareils non corrigés. […]

Un bug critique RCE dans Microsoft Outlook est désormais exploité dans des attaques

La CISA a averti jeudi les agences fédérales américaines de sécuriser leurs systèmes contre les attaques en cours ciblant une vulnérabilité critique d’exécution de code à distance (RCE) de Microsoft Outlook. […]

7 000 API Ollama exposées laissent les modèles d’IA DeepSeek largement exposés aux attaques

UpGuard découvre des API Ollama exposées, révélant l’adoption du modèle DeepSeek à l’échelle mondiale. Découvrez où ces modèles d’IA sont exécutés et les risques de sécurité impliqués.

(Re)découvrez la semaine passée:

Les vulnérabilités à suivre (3 fév 2025)

Découvrez les principales vulnérabilités à suivre cette semaine du 3 février 2025

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.