En suivant ces sept étapes, les forces de l’ordre peuvent s’assurer que l’usage des innovations technologiques respecte à la fois la sécurité publique et les droits des citoyens.

Contexte : la transformation numérique des forces de l’ordre

L’utilisation des technologies par les forces de l’ordre s’est accélérée ces dernières années. Analyse de données, intelligence artificielle, surveillance automatisée… Autant d’outils qui offrent des avantages stratégiques, mais qui posent aussi de sérieuses questions éthiques. Comment garantir que ces technologies ne portent pas atteinte aux libertés individuelles ? Comment éviter qu’elles ne renforcent des biais existants ?

La responsabilité des forces de l’ordre est donc double : exploiter les opportunités du numérique pour lutter contre la criminalité tout en s’assurant que leur usage reste conforme aux principes de transparence, d’équité et de protection des données personnelles.

Le cadre éthique d’Europol pour les technologies policières

Pour aider les forces de l’ordre à répondre à ces défis, Europol a publié un cadre éthique conçu par le Groupe stratégique sur la technologie et l’éthique. Ce document vise à fournir des lignes directrices claires sur l’utilisation des nouvelles technologies dans les pratiques policières.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Il met en avant une approche pragmatique et structurée, articulée autour d’une méthodologie en sept étapes permettant une évaluation éthique rigoureuse des technologies adoptées.

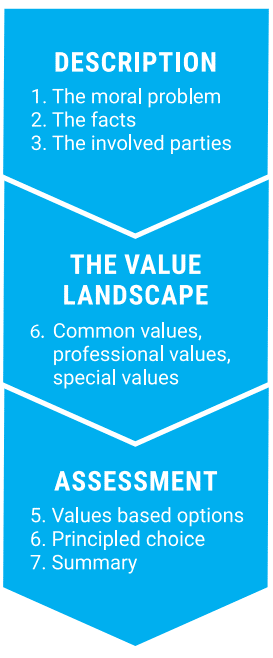

Une méthodologie en sept étapes pour une intégration responsable

Le cadre européen repose sur les sept étapes suivantes :

- Identification du problème moral : analyser les enjeux éthiques initiaux, en prenant en compte les réactions publiques et les différents points de vue sur la technologie envisagée.

- Collecte des faits pertinents : recenser toutes les informations liées à la technologie, son application et son contexte réglementaire pour avoir une vision précise de la situation.

- Identification des parties concernées : cartographier les différents acteurs affectés par la technologie (citoyens, forces de l’ordre, victimes, société civile, experts) et comprendre leurs attentes et préoccupations.

- Détermination des valeurs normatives en jeu : définir les principes éthiques essentiels tels que la transparence, l’équité, la vie privée et la responsabilité, qui doivent guider l’utilisation de la technologie.

- Proposition de solutions basées sur ces valeurs : envisager plusieurs options qui répondent à ces valeurs, afin de choisir celles qui respectent le mieux les équilibres éthiques.

- Évaluation et justification de la solution retenue : examiner les options sous l’angle de leur pertinence, de leur acceptabilité publique et de leur conformité aux principes éthiques et légaux.

- Synthèse et suivi de la mise en application : récapituler la décision finale, la documenter et mettre en place un suivi pour ajuster les pratiques en fonction des évolutions.

Cette approche vise à concilier innovation et respect des principes fondamentaux, afin que les nouvelles technologies servent véritablement l’intérêt public tout en préservant les droits fondamentaux.

L’adoption de technologies avancées par les forces de l’ordre est inévitable, mais elle doit s’effectuer dans un cadre éthique rigoureux. Le cadre proposé par Europol offre une méthode structurée permettant d’évaluer l’impact des nouvelles technologies et d’assurer leur conformité aux valeurs démocratiques.

Pour en savoir plus

Europol publie un cadre pour une technologie éthique dans le domaine de l’application de la loi

Développé par le Groupe stratégique sur la technologie et l’éthique du Comité européen d’échange d’informations, avec le soutien du laboratoire d’innovation d’Europol, le rapport présente une méthode d’évaluation éthique en sept étapes pour aider les forces de l’ordre à relever les défis de la transformation numérique.

(Re)découvrez également:

Renforcer la lutte contre la cybercriminalité : les 7 défis selon Europol et Eurojust

La cybercriminalité en Europe nécessite une coopération accrue, avec des défis tels que la perte de données et l’accès limité aux informations.

Le Digital Trust Label évolue pour inclure des critères d’IA éthiques

L’Initiative Numérique Suisse a mis à jour le Label de Confiance Numérique pour inclure des critères spécifiquement adaptés à l’Intelligence Artificielle et promouvoir une pratique éthique et responsable.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).