Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Le résumé de la semaine

Cette semaine, plusieurs attaques et menaces ont marqué l’actualité de la cybersécurité, touchant des infrastructures critiques, des plateformes populaires et des utilisateurs grand public.

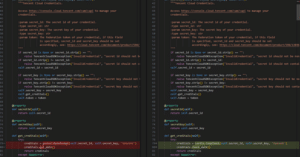

Une campagne malveillante a ciblé les utilisateurs du dépôt Python Package Index (PyPI) en diffusant des bibliothèques frauduleuses se faisant passer pour des utilitaires « time ». En réalité, ces paquets cachaient des fonctionnalités conçues pour voler des données sensibles, notamment des jetons d’accès au cloud. Au total, 20 paquets ont été identifiés et téléchargés plus de 14 100 fois avant leur suppression.

Une autre menace vient d’AnubisBackdoor, un logiciel malveillant développé en Python et attribué au groupe Savage Ladybug, lui-même lié au gang cybercriminel FIN7. Ce malware permet d’exécuter des commandes à distance, d’exfiltrer des données et de contourner la plupart des solutions antivirus actuelles, rendant sa détection particulièrement complexe.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les routeurs TP-Link Archer ont été visés par une nouvelle campagne de botnet baptisée « Ballista ». Exploitant une vulnérabilité de type exécution de code à distance (RCE), ce botnet se propage rapidement et adapte ses tactiques pour éviter d’être détecté. Des milliers d’appareils sont déjà compromis.

Par ailleurs, le groupe de cyberespionnage UNC3886, affilié à la Chine, a mené une campagne contre les routeurs MX de Juniper Networks en fin de vie. L’attaque repose sur l’installation de portes dérobées et de rootkits, permettant une persistance avancée et un contrôle total des infrastructures compromises.

Dans l’univers de la cryptomonnaie, un malware surnommé « MassJacker » a été découvert. Cette opération de détournement de presse-papiers repose sur l’utilisation de plus de 778 000 adresses de portefeuilles frauduleuses. Le but ? Substituer les transactions des victimes en redirigeant leurs actifs numériques vers les comptes des attaquants.

Les menaces ne se limitent pas aux infrastructures réseau. Une nouvelle variante du ransomware Medusa a frappé plus de 300 organisations opérant dans des secteurs critiques aux États-Unis. Les domaines touchés vont de la santé à l’éducation en passant par la finance et l’industrie. L’ampleur de cette attaque souligne la résilience du groupe derrière Medusa et l’évolution constante de ses tactiques d’extorsion.

Autre menace préoccupante : une nouvelle souche de spyware Android, baptisée « KoSpy », a été détectée sur Google Play et APKPure. Liée à des acteurs nord-coréens, cette application malveillante s’infiltre sous la couverture d’outils légitimes et compromet potentiellement des milliers d’utilisateurs.

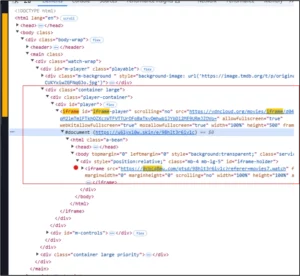

Les cyberattaques ne se limitent pas aux logiciels malveillants. La plateforme X (anciennement Twitter) a subi une attaque DDoS massive, revendiquée par le groupe hacktiviste Dark Storm. Cette offensive a entraîné d’importantes perturbations mondiales, forçant l’activation de protections renforcées via Cloudflare.

Microsoft a également alerté sur une campagne de malvertising qui a infecté près d’un million d’appareils à travers le monde. L’attaque, largement diffusée via des sites de streaming illégaux, utilisait GitHub pour héberger des malwares sophistiqués capables de voler des informations sensibles.

Une autre campagne attribuée au groupe nord-coréen APT37 a exploité des fichiers ZIP piégés pour exécuter des scripts PowerShell malveillants. Ces attaques, visant des cibles en Corée du Sud, au Japon et au Moyen-Orient, reposent sur l’utilisation de fichiers LNK dissimulés, déclenchant une infection en plusieurs étapes.

Enfin, une nouvelle analyse de l’attaque subie par PowerSchool a révélé que l’intrusion initiale remontait à août 2024, soit plusieurs mois avant la divulgation de la violation de décembre. Cette révélation met en évidence la difficulté de détecter les compromissions à long terme dans les réseaux d’entreprise.

Ces événements mettent en évidence la diversité des menaces actuelles et la nécessité pour les professionnels de la cybersécurité de rester vigilants face à des attaques toujours plus élaborées.

Les cyberattaques de la semaine

Des packages PyPI malveillants ont volé des jetons Cloud : plus de 14 100 téléchargements avant suppression

Des chercheurs en cybersécurité ont mis en garde contre une campagne malveillante ciblant les utilisateurs du référentiel Python Package Index (PyPI) avec de fausses bibliothèques se faisant passer pour des utilitaires liés au « temps », mais hébergeant des fonctionnalités cachées pour voler des données sensibles telles que des jetons d’accès au cloud. Logiciel…

Le malware Anubis, totalement indétectable, permet aux pirates d’exécuter des commandes à distance

Une alerte récente a mis en lumière l’émergence d’AnubisBackdoor, une porte dérobée Python attribuée au groupe Savage Ladybug, qui serait lié au célèbre gang de cybercriminels FIN7. Ce malware est conçu pour fournir un accès à distance, exécuter des commandes et…

Les routeurs Archer de TP-Link attaqués par le nouveau botnet IoT « Ballista »

Une nouvelle campagne mondiale de botnet IoT baptisée « Ballista » cible les routeurs TP-Link Archer via une vulnérabilité connue d’exécution de code à distance (RCE). Le botnet cible activement des milliers d’appareils dans le monde, se propageant automatiquement et adaptant ses tactiques pour échapper à la détection. Cato Networks…

Des pirates informatiques chinois piratent les routeurs Juniper Networks avec des portes dérobées et des rootkits personnalisés

Le groupe de cyberespionnage lié à la Chine, identifié sous le nom UNC3886, a été observé ciblant des routeurs MX en fin de vie de Juniper Networks dans le cadre d’une campagne visant à déployer des portes dérobées personnalisées, soulignant ainsi sa capacité à se concentrer sur l’infrastructure réseau interne. « Les portes dérobées… »

Le malware MassJacker utilise 778 000 portefeuilles pour voler des cryptomonnaies

Une opération de piratage de presse-papiers récemment découverte, baptisée « MassJacker », utilise au moins 778 531 adresses de portefeuilles de cryptomonnaie pour voler des actifs numériques à partir d’ordinateurs compromis. […]

PowerSchool avait déjà été piraté en août, quelques mois avant la violation de données

PowerSchool a publié une enquête CrowdStrike tant attendue sur sa violation massive de données de décembre 2024, qui a déterminé que l’entreprise avait déjà été piratée plus de 4 mois plus tôt, en août, puis à nouveau en septembre. […]

Un nouveau logiciel espion Android nord-coréen s’infiltre sur Google Play

Un nouveau logiciel espion Android nommé « KoSpy » est lié à des acteurs de la menace nord-coréens qui ont infiltré Google Play et la boutique d’applications tierce APKPure via au moins cinq applications malveillantes. […]

CISA : Le ransomware Medusa a touché plus de 300 organisations d’infrastructures critiques

La CISA affirme que l’opération de ransomware Medusa a eu un impact sur plus de 300 organisations dans les secteurs des infrastructures critiques aux États-Unis jusqu’au mois dernier. […]

Un pirate informatique a accédé au réseau de PowerSchool plusieurs mois avant la violation massive de décembre

CrowdStrike affirme qu’un pirate informatique a eu accès au système interne de PowerSchool dès le mois d’août. © 2024 TechCrunch. Tous droits réservés. Usage personnel uniquement.

Un million d’appareils infectés par des malwares hébergés sur GitHub, prévient Microsoft

Microsoft Threat Intelligence a détecté une campagne de malvertising à grande échelle début décembre 2024 qui a infecté près d’un million d’appareils dans le monde lors d’une attaque opportuniste conçue pour voler des informations. La campagne a eu un impact sur un large éventail d’organisations et d’industries, affectant à la fois les consommateurs et…

Des pirates informatiques nord-coréens utilisent des fichiers ZIP pour exécuter des scripts PowerShell malveillants.

Des chercheurs en sécurité ont identifié une campagne d’attaque sophistiquée attribuée à APT37, un groupe de piratage informatique parrainé par l’État nord-coréen, également connu sous le nom de ScarCruft, Reaper et Red Eyes. Le groupe, actif depuis 2012, a élargi ses cibles de la Corée du Sud pour inclure le Japon, le Vietnam,…

X touché par une « cyberattaque massive » suite aux allégations d’attaque DDoS de Dark Storm

Le groupe de hackers Dark Storm prétend être derrière les attaques DDoS qui ont provoqué plusieurs pannes mondiales lundi, ce qui a conduit l’entreprise à activer les protections DDoS de Cloudflare. […]

(Re)découvrez la semaine passée:

Les dernières cyberattaques (11 mar 2025)

Découvrez les principales cyberattaques repérées cette semaine du 11 mars 2025

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.