Le groupe de cybercriminels Akira a utilisé une webcam non sécurisée pour contourner l’EDR et déployer son ransomware dans des entreprises.

Akira Ransomware : Comment une simple webcam a permis de contourner l’EDR

Saviez-vous qu’une simple webcam non sécurisée peut suffire à compromettre l’intégralité d’un réseau d’entreprise ? C’est exactement la stratégie exploitée par le groupe de cybercriminels Akira pour déployer son ransomware, malgré la présence d’outils avancés de détection et réponse aux menaces (EDR). Retour sur une attaque qui révèle les vulnérabilités souvent négligées des objets connectés (IoT).

De l’échec initial à l’exploitation inattendue d’une webcam

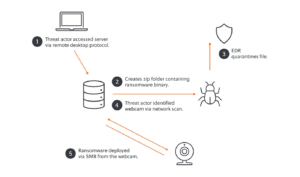

Tout commence par une tentative d’intrusion classique : les attaquants du groupe Akira utilisent le Remote Desktop Protocol (RDP) pour accéder aux serveurs d’une entreprise cible. Après avoir installé AnyDesk pour maintenir un accès persistant et exfiltrer des données sensibles, ils essaient de propager leur ransomware via un fichier compressé. Mais cette fois, l’EDR fait son travail : le ransomware est immédiatement détecté et bloqué.

Face à cet échec, les cybercriminels ne renoncent pas. Ils scannent alors le réseau à la recherche d’autres points d’entrée moins protégés. Leur choix se porte sur une webcam, dont le système léger basé sur Linux et l’absence totale d’EDR en font une cible idéale. Une fois exploitée, la webcam devient le tremplin pour une attaque discrète via le protocole SMB (Server Message Block), permettant ainsi de déployer leur ransomware sur tout le réseau sans éveiller les soupçons de l’équipe sécurité.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Une tactique innovante aux lourdes conséquences

Cette exploitation de la webcam n’est pas anodine : elle témoigne d’une adaptation constante des cybercriminels face aux mesures de sécurité modernes. Le groupe Akira, actif depuis début 2023, est déjà responsable de plus de 15 % des incidents ransomware analysés par la firme S-RM. Il s’est spécialisé dans les petites et moyennes entreprises, multipliant les attaques avec des demandes de rançon allant de 200 000 à 4 millions de dollars.

L’attaque via webcam révèle plusieurs enjeux critiques : d’abord, l’insuffisance des solutions EDR face à des dispositifs IoT non surveillés, ensuite, l’urgence d’intégrer ces dispositifs dans les stratégies globales de sécurité. En effet, la webcam compromise a permis aux attaquants de rester sous les radars, le trafic SMB malveillant étant passé totalement inaperçu.

Pour en savoir plus

Le gang de ransomware Akira a utilisé une webcam non sécurisée pour contourner l’EDR

Le groupe de rançongiciels Akira a exploité une webcam non sécurisée pour contourner l’EDR et lancer des attaques de chiffrement sur le réseau d’une victime. Les chercheurs en cybersécurité de l’équipe S-RM ont découvert une nouvelle technique d’attaque utilisée par le groupe de rançongiciels Akira. Le rançongiciel…

Une webcam exploitée par un groupe de ransomware pour contourner les protections EDR

Des chercheurs de S-RM ont découvert une méthode d’attaque inhabituelle utilisée par le groupe de rançongiciels Akira. Ce groupe utilisait une webcam non sécurisée pour mener des attaques de chiffrement contre les réseaux de ses victimes. Les attaquants…

(Re)découvrez également:

Ransomwares en 2025: Ce que vous devez savoir sur les tendances

En 2025, les ransomwares devraient devenir plus sophistiqués et ciblés, alimentés par le RaaS et des courtiers d’accès initial.

Baisse de 35% des paiements de ransomwares en 2024

En 2024, les paiements liés aux ransomwares ont diminué de 35 %, grâce aux mesures de cybersécurité et à l’intervention des forces de l’ordre.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).