Voici le récapitulatif des dernières actus des cybercriminels.

Le résumé de la semaine

La semaine passée a été marquée par plusieurs opérations de lutte contre la cybercriminalité, révélant aussi la montée en puissance des coopérations internationales.

Au Canada, les forces de l’ordre ont frappé fort contre les utilisateurs de la plateforme LabHost. Ce service illégal fournissait des outils clé en main pour des campagnes de phishing à grande échelle. Le 16 avril 2025, une vaste opération dans le Grand Montréal a abouti à l’arrestation de 87 cyber-fraudeurs. Ces individus sont soupçonnés d’avoir utilisé les services de LabHost pour mener des campagnes de vol de données personnelles et bancaires. Cette opération s’inscrit dans la continuité du démantèlement de LabHost en avril 2024, qui avait impliqué des forces de 19 pays. L’un des administrateurs, Zak Coyne, a été condamné à 8 ans et demi de prison au Royaume-Uni pour avoir aidé quelque 2 000 fraudeurs à soutirer l’équivalent de 116 millions d’euros. Au Canada, les autorités estiment que près de 1,2 million de citoyens ont été victimes, dont près de 300 000 au Québec.

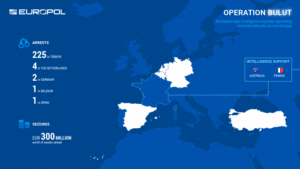

En parallèle, Europol a annoncé les résultats d’une nouvelle vague d’opérations contre les réseaux criminels utilisant des applications de messagerie chiffrée comme Sky ECC et ANOM. Ces plateformes, bien qu’initialement créées pour la confidentialité, ont été exploitées par des groupes criminels pour organiser le trafic de drogue, blanchiment d’argent et autres activités illégales. Le 15 avril, des raids coordonnés dans plusieurs pays européens et en Turquie ont permis l’interpellation de 232 suspects, frappant à la fois les têtes pensantes et les structures logistiques de ces réseaux.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

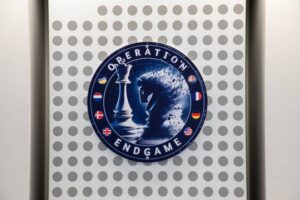

Dans le prolongement d’Operation Endgame, une action européenne visant à démanteler les services de cybercriminalité en mode Crime-as-a-Service (CaaS), de nouvelles arrestations ont eu lieu. Cette fois-ci, les forces de l’ordre se sont concentrées sur les clients de ces services illicites. Cinq personnes ont été interpellées et interrogées, et plusieurs serveurs utilisés pour des activités malveillantes ont été mis hors ligne. Ce changement de focale, des opérateurs aux consommateurs des outils criminels, signale une stratégie de dissuasion élargie.

Enfin, sur le terrain géopolitique, la Chine a révélé publiquement l’identité de trois agents présumés de la NSA, une démarche rare pour Pékin. Ces individus sont accusés par la police de Harbin d’avoir perturbé les Jeux asiatiques d’hiver de 2025 et mené des cyberattaques contre Huawei. Cette annonce s’inscrit dans un contexte tendu de représailles diplomatiques, alors que les États-Unis ont récemment imposé de nouveaux tarifs douaniers. Si Washington dévoile fréquemment les identités de hackers chinois présumés, la réciproque est inhabituelle et marque une escalade notable dans la guerre de l’information entre puissances.

Les actus de la semaine à propos des cybercriminels

Canada : les forces de l’ordre arrêtent 87 cyber-fraudeurs utilisateurs de LabHost

La Sûreté du Québec (SQ) et la division québécoise de la Gendarmerie royale du Canada (GRC) ont procédé, le 16 avril 2025, à 87 arrestations de cyber-fraudeurs dans le Grand Montréal. Les suspects sont accusés d’avoir mené des attaques par…

La Chine répond aux tarifs douaniers de Donald Trump en dévoilant le nom des pirates présumés de la NSA, la Chine dévoilent rarement le nom des pirates présumés

La Chine répond aux tarifs douaniers de Donald Trump en dévoilant le nom des pirates présumés de la NSA, la Chine dévoilent rarement le nom des pirates présumés. La Chine dénonce des pirates informatiques américains et trois agents présumés de…

Des renseignements chiffrés sur les applications révèlent des réseaux criminels tentaculaires à travers l’Europe

Ces résultats ont été rendus possibles par l’exploitation continue de plateformes de communication cryptées, notamment Sky ECC et ANOM, qui restent des outils puissants entre les mains des enquêteurs.Démasquer les pipelines de drogue vers l’EuropeLe 15 avril, des raids coordonnés ont eu lieu dans plusieurs…

Le suivi de l’opération Endgame conduit à cinq détentions et interrogatoires ainsi qu’à des démantèlements de serveurs

Alors que les actions de mai 2024 ciblaient des acteurs de haut niveau ayant facilité la cybercriminalité, par exemple en déployant des rançongiciels, cette opération de suivi vise un tout autre niveau. Les forces de l’ordre ont agi – et continuent d’agir – contre les criminels qui ont utilisé ces services…

(Re)découvrez la semaine passée:

Les dernières actus des cybercriminels (18 avr 2025)

Découvrez les principales actus concernant les cybercriminels pour cette semaine du 18 avril 2025

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).