Une IA policière contourne l’interdiction de la reconnaissance faciale, relançant le débat sur la surveillance algorithmique et les libertés individuelles.

S’appuyant sur une enquête du MIT Technology Review datant de mai 2025, cet article explore l’émergence d’un nouvel outil de surveillance qui fait débat.

Avec la montée des restrictions autour de la reconnaissance faciale aux États-Unis, une autre technologie soulève aujourd’hui les mêmes interrogations. « Track », une intelligence artificielle de suivi comportemental développée par Veritone, bouleverse les pratiques policières en permettant de traquer des individus sans reconnaissance biométrique.

Ce système automatisé, capable d’exploiter des flux vidéo variés, ouvre un nouveau chapitre dans la gestion des données de surveillance, mais il soulève aussi d’importantes questions juridiques et éthiques.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Une technologie sans visage mais pas sans surveillance

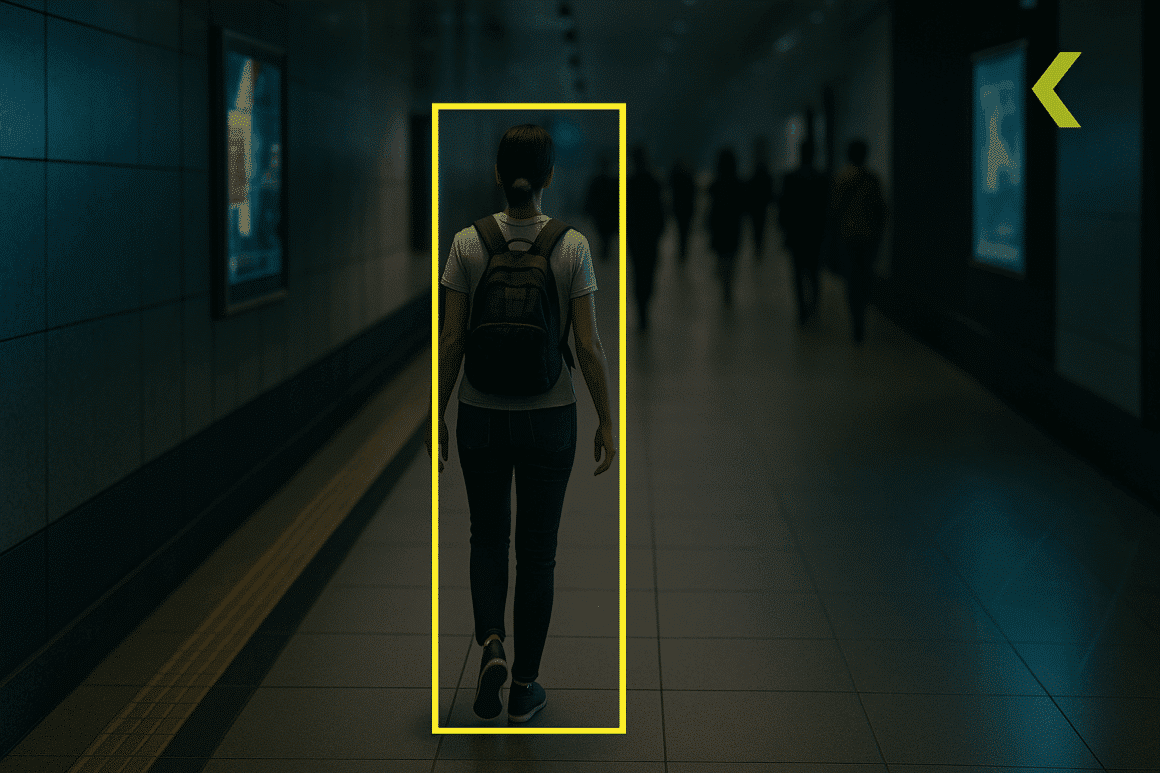

Depuis plusieurs années, les régulations interdisant la reconnaissance faciale se multiplient, notamment dans certains États américains. Face à ces contraintes, Veritone a conçu « Track », une solution capable d’identifier et de suivre des individus sans avoir recours aux données biométriques. Le principe repose sur l’analyse de caractéristiques physiques observables : taille, corpulence, coiffure, vêtements, accessoires, jusqu’aux chaussures.

Ce logiciel permet de reconstituer un parcours en croisant des enregistrements de caméras différentes, qu’il s’agisse de métros, d’espaces publics, de caméras embarquées sur drones ou de vidéos postées sur les réseaux sociaux. La solution est utilisable via les infrastructures cloud d’Amazon ou Microsoft, ce qui facilite son déploiement par les agences publiques.

Une portée technologique étendue, des dérives redoutées

« Track » ne fonctionne pour l’instant que sur vidéos enregistrées, mais Veritone affirme être proche d’une version opérationnelle en temps réel. En analysant automatiquement des images issues de bodycams, de vidéos de citoyens ou de réseaux sociaux, l’outil pourrait créer des « timelines » d’activités, facilitant les enquêtes, mais également ouvrant la voie à une surveillance continue.

La rapidité de diffusion de ce système inquiète plusieurs organisations. L’American Civil Liberties Union (ACLU) alerte sur le fait que, malgré l’absence de données biométriques, les implications sur la vie privée restent comparables à celles de la reconnaissance faciale. Pire encore : cette approche contourne les garde-fous réglementaires existants, rendant la surveillance encore plus opaque.

Une expansion rapide dans les services publics

Bien que le secteur public ne représente actuellement que 6 % du chiffre d’affaires de Veritone, il s’agit de son segment à la croissance la plus rapide. Plusieurs États américains, dont la Californie, le New Jersey et le Colorado, testent ou utilisent déjà Track dans un cadre policier. L’objectif affiché : traquer plus efficacement les comportements suspects, y compris dans des contextes tendus comme les émeutes ou les manifestations.

Le PDG Ryan Steelberg décrit Track comme une sorte d’ »application Jason Bourne », capable d’identifier des profils cibles grâce à l’aggrégation de multiples attributs non faciaux. Interrogé sur l’utilisation du teint de peau comme critère d’identification, Veritone confirme que la couleur de peau est un attribut utilisé par l’algorithme, bien qu’il ne soit pas possible de lancer une recherche explicitement sur cette base.

Un nouvel arbitrage entre efficacité policière et libertés fondamentales

Track s’inscrit dans une tendance lourde : l’automatisation de la vidéosurveillance. Les services de police cherchent à gagner du temps et à augmenter leur capacité de traitement en s’appuyant sur l’IA. Mais cette efficacité nouvelle soulève des questions éthiques majeures, notamment sur la transparence, les biais algorithmiques et le risque d’utilisation abusive.

Pour les professionnels de la cybersécurité, la montée en puissance de tels systèmes impose une vigilance accrue sur les aspects d’audit, de gouvernance des données et de responsabilité algorithmique. Les experts techniques doivent être en mesure de comprendre les mécanismes internes de ces outils, tandis que les décideurs doivent s’assurer que leur déploiement respecte un cadre juridique et sociétal clair.

Face à l’évolution rapide des technologies de surveillance, la frontière entre sécurité et liberté s’affine. Track illustre ce dilemme contemporain : comment concilier les besoins légitimes de sécurité publique avec les principes fondamentaux de la vie privée ?

Pour en savoir plus

Comment un nouveau type d’IA aide la police à contourner les interdictions de reconnaissance faciale

« La vision initiale de Track », explique Ryan Steelberg, PDG de Veritone, était la suivante : « Si nous ne sommes pas autorisés à suivre les visages des gens, comment pouvons-nous contribuer à identifier des criminels ou des comportements ou activités malveillants ? » De plus…

(Re)découvrez également:

La police allemande teste la reconnaissance faciale avec des millions de photos

En Allemagne, la police criminelle BKA a testé un logiciel de reconnaissance faciale avec cinq millions d’images de trois millions de personnes, soulevant des inquiétudes sur la vie privée.

Les aéroports et compagnies aériennes suisses bientôt autorisés à utiliser la reconnaissance faciale

Les aéroports et compagnies aériennes suisses pourront bientôt utiliser la reconnaissance faciale pour améliorer l’embarquement, réduisant la dépendance aux billets papier et aux cartes d’embarquement électroniques.

Serveurs, API, temps de veille...

DCOD est indépendant et sans revenus. Soutenez le site pour l'aider à couvrir ses frais techniques.