L’Union européenne adopte une feuille de route pour coordonner efficacement la réponse aux cybercrises majeures touchant plusieurs États membres ou ses institutions.

Une stratégie commune pour des cybercrises transfrontalières

Selon les dernières analyses de l’ENISA (European Union Agency for Cybersecurity), plusieurs milliers d’incidents cyber critiques ont été signalés par les États membres en 2024, illustrant l’ampleur croissante des menaces numériques auxquelles l’Europe est confrontée. Face à des attaques de plus en plus sophistiquées, l’UE adopte une nouvelle recommandation, dite « Cyber Blueprint », approuvée par le Conseil le 6 juin 2025. Objectif : clarifier les rôles, accélérer la coordination et assurer une réaction fluide aux crises cyber touchant plusieurs pays ou les institutions européennes.

Cette feuille de route s’intègre dans une stratégie globale de résilience de l’Union. Elle s’appuie sur des cadres préexistants comme le dispositif de réponse politique IPCR (Integrated Political Crisis Response), le Cyber Diplomacy Toolbox et le récent plan européen pour les infrastructures critiques.

Une crise cyber, ça ressemble à quoi ?

Une cybercrise européenne, selon la définition officielle, survient lorsqu’un incident dépasse les capacités d’un État membre ou touche au moins deux pays. Elle peut perturber le marché intérieur, menacer la sûreté publique ou compromettre des infrastructures vitales.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Le texte distingue plusieurs niveaux :

- l’incident majeur, causant des pertes opérationnelles importantes,

- l’incident à grande échelle, qui affecte plusieurs pays ou dépasse la résilience nationale,

- la crise cyber, qui met en danger la sécurité ou la stabilité du continent.

Dans un environnement où les infrastructures sont de plus en plus interconnectées, un seul point faible peut avoir des répercussions en cascade. D’où l’urgence de mutualiser les moyens de surveillance, de détection, de riposte et de rétablissement.

Qui fait quoi en cas de crise ?

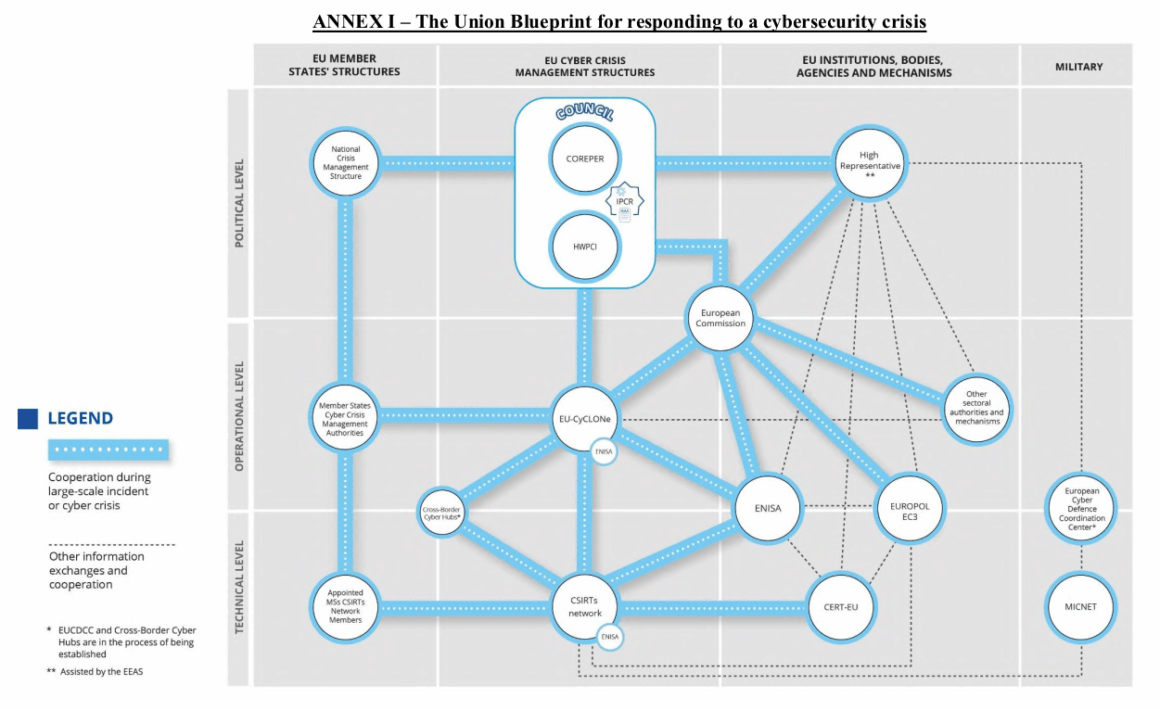

La feuille de route précise les rôles des acteurs européens dans toutes les phases : préparation, détection, réponse, rétablissement.

- Les États membres gardent la responsabilité principale de la gestion de crise sur leur territoire. Ils doivent disposer de plans d’intervention et de structures de coordination nationales.

- Le réseau EU-CyCLONe agit comme trait d’union entre le niveau opérationnel et politique. Il coordonne les réponses et propose des mesures d’atténuation.

- Les CSIRT (Computer Security Incident Response Teams) échangent des informations techniques et analysent les menaces.

- CERT-EU joue un rôle clé pour les institutions européennes.

- ENISA fournit un appui technique et logistique, notamment pour les exercices et la création de scénarios.

- La Commission et le Haut représentant veillent à la coordination politique, à la communication et à l’articulation avec les partenaires stratégiques.

Si la crise dépasse le cadre opérationnel, l’activation de l’IPCR permet une réponse coordonnée au plus haut niveau politique.

Des principes clairs pour une réaction efficace

La recommandation pose quatre principes fondamentaux :

- Subsidiarité : l’action commence au niveau national, avec un renfort européen si nécessaire.

- Proportionnalité : mobiliser les bons niveaux de réponse selon la gravité de la crise.

- Complémentarité : coordonner les mécanismes sans les empiler.

- Confidentialité : assurer une gestion sécurisée de l’information, y compris via des outils comme le protocole TLP.

Simulation, communication, diplomatie : l’approche à 360°

La feuille de route ne se limite pas aux rôles et aux procédures. Elle intègre aussi :

- Des exercices réguliers impliquant états, acteurs privés et partenaires comme l’OTAN. Un programme annuel sera piloté par ENISA.

- Une stratégie de communication publique concertée pour éviter la panique et favoriser la transparence.

- Une dimension diplomatique renforcée en cas d’activités malveillantes attribuables à des acteurs étatiques. La « Cyber Diplomacy Toolbox » peut activer des réponses communes.

Enfin, des mécanismes sont prévus pour tirer les leçons des crises passées, assurer le retour d’expérience et améliorer les pratiques.

La feuille de route marque une étape majeure dans la maturité cyber de l’UE. Reste à tester, ajuster, et surtout ancrer ces réflexes collectifs dans les réponses futures aux chocs numériques.

Pour en savoir plus

L’UE franchit une nouvelle étape dans la gestion des crises de cybersécurité

Les États membres de l’UE ont adopté aujourd’hui la proposition de la Commission relative au plan stratégique de l’UE pour la gestion des crises de cybersécurité (« Plan stratégique cyber ») afin de renforcer la résilience de l’Union face aux cybermenaces croissantes. Ce plan définit les rôles et les responsabilités, en détaillant les principaux acteurs et…

(Re)découvrez également:

Cybersécurité : le plan stratégique de l’UE face aux cyberattaques

La Commission européenne propose son plan d’action pour renforcer la coordination et la réponse face aux cyberattaques dans l’UE.

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.