Le recours au cloud Microsoft 365 agite les cantons suisses : entre innovation et contrôle, la souveraineté numérique devient un enjeu stratégique.

La souveraineté numérique, une priorité stratégique en Suisse

La souveraineté numérique n’est plus une question marginale. Elle s’impose comme un enjeu central dans les décisions des gouvernements, notamment en Suisse, où les débats sur l’usage de Microsoft 365 dans les administrations se multiplient. Cette montée en tension n’est pas anodine : elle traduit une prise de conscience face à la dépendance croissante aux services technologiques étrangers, en particulier américains.

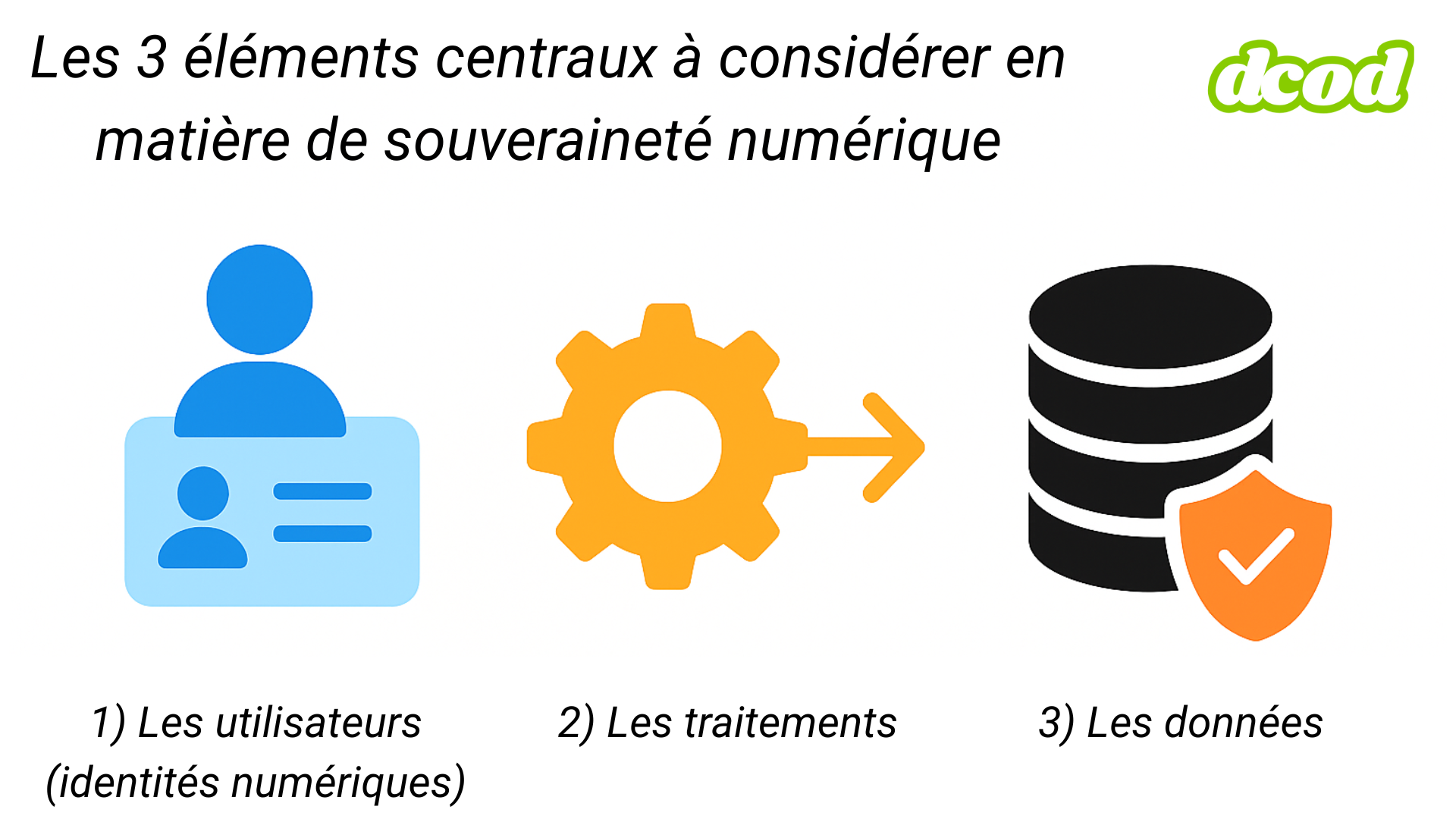

En matière de cybersécurité et de stratégie informatique, la construction d’une souveraineté numérique est essentielle à comprendre pour bâtir une stratégie informatique solide. Elle repose sur trois éléments essentiels et complémentaires : les utilisateurs, les traitements et les données. Chaque composante joue un rôle stratégique dans l’équilibre global de maîtrise numérique.

Les utilisateurs, d’abord, incarnent les besoins métiers et les exigences de confidentialité. Ils sont les détenteurs légitimes des identités numériques et doivent rester au cœur des réflexions, notamment en matière d’authentification et de traçabilité.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les traitements, ensuite, représentent les processus informatiques qui transforment ou exploitent les données. Ceux-ci peuvent, dans une certaine mesure, être externalisés ou confiés à des prestataires, à condition que des garde-fous stricts soient en place : chiffrement, contrôles d’accès, contrats de réversibilité.

Enfin, les données constituent le socle informationnel le plus critique. Leur localisation, leur accès et leur protection déterminent le niveau réel de souveraineté. La perte de contrôle sur les données sensibles ou identitaires équivaut à une perte de souveraineté stratégique. C’est pourquoi, dans toute architecture numérique, il est essentiel de conserver la pleine maîtrise de ce patrimoine, même lorsque les traitements sont partagés ou délégués.

En d’autres termes, c’est dans la finesse de la répartition des rôles entre ces trois pôles que se joue l’autonomie numérique d’une organisation ou d’un État.

Une question de contexte, pas de solution unique

La gestion des risques numériques dépend fortement du contexte local. Il ne s’agit pas d’opposer systématiquement cloud public et souveraineté, mais d’analyser les usages réels, les garanties contractuelles, et les mécanismes de contrôle mis en place. Chaque organisation, chaque collectivité doit se poser les bonnes questions : où sont hébergées mes données ? Qui y accède ? Quels traitements sont effectués, et par qui ?

L’intelligence réside dans la capacité à tracer des frontières claires entre ce qui peut être externalisé sans conséquence sur la souveraineté – par exemple des applications bureautiques standards avec des données non confidentielles – et ce qui relève d’une maîtrise absolue, comme les registres d’identités, les dossiers de santé ou les bases de données judiciaires.

En Suisse, une controverse qui enfle autour de Microsoft 365

Ces derniers mois, plusieurs cantons suisses ont lancé ou envisagé l’adoption de Microsoft 365 dans le cloud. Le Canton de Genève a ainsi amorcé un déploiement progressif de la suite, sous conditions juridiques et techniques. L’Office cantonal du numérique précise que cette évolution s’inscrit dans une stratégie plus globale, incluant aussi des alternatives open source pour renforcer la souveraineté.

Mais cette décision, comme d’autres, suscite la méfiance. À Bâle, la préposée à la protection des données a émis de vives critiques. Elle considère que l’usage du cloud américain affaiblit les droits fondamentaux. À Lucerne, le CISO du canton a été suspendu après avoir émis des réserves sur la conformité du projet Microsoft 365 aux exigences stratégiques de cybersécurité. Le poste a depuis été réouvert à candidature.

La controverse touche également Zurich, Berne et le canton d’Argovie, où des interpellations parlementaires souhaitent des réponses claires sur les garanties de sécurité et de souveraineté.

L’Allemagne et le Danemark montrent une autre voie

En parallèle, des États européens comme l’Allemagne ou le Danemark prennent une direction alternatives. Berlin pousse ses administrations vers Linux et les outils open source. Copenhague emboîte le pas avec une volonté affichée de se détacher des solutions Microsoft, pour des raisons de souveraineté et de transparence. Cette dynamique est soutenue par la campagne “End of 10”, à laquelle LibreOffice s’est récemment ralliée, encourageant les utilisateurs à passer directement à Linux au lieu d’adopter Windows 11.

Ces initiatives illustrent une approche qui mise sur l’autonomie logicielle comme levier de résilience et de contrôle stratégique.

Microsoft adapte son discours face à la pression

Conscient des critiques, Microsoft tente de rassurer. L’entreprise met en avant des solutions dites “souveraines” où les données seraient traitées exclusivement en Europe, par des équipes basées sur le continent. Ces promesses doivent encore être évaluées à l’aune des exigences concrètes des États. Les garanties sont-elles suffisantes ? Les contrôles réellement indépendants ? La question reste ouverte.

Pour les administrations publiques, il s’agit désormais de trouver un équilibre subtil : bénéficier des innovations du cloud, sans renoncer à l’essentiel – le contrôle sur ses données et la protection des droits fondamentaux des citoyens.

Pour en savoir plus

Le canton de Lucerne licencie son RSSI après des critiques sur Microsoft Cloud

Suite aux critiques concernant le projet de migration vers Microsoft 365 de l’administration lucernoise, le Conseil cantonal a suspendu le responsable de la sécurité informatique du canton. Cependant, il n’était pas le seul à critiquer la décision du Conseil lucernois. Le canton a réorganisé le poste de RSSI…

Le Conseil de gouvernement de Bâle défend l’introduction de M365

Au printemps, le gouvernement bâlois a annoncé l’introduction de la solution bureautique cloud Microsoft 365 au sein de l’administration cantonale. Le délégué à la protection des données de Bâle n’a pas du tout apprécié cette initiative, et des oppositions ont également été exprimées au sein du monde politique.

M365 : Des réponses sont également requises en Argovie

L’introduction de Microsoft 365 dans les administrations cantonales est actuellement au cœur des débats. Que ce soit à Genève, Lucerne, Bâle-Ville ou Zurich, les responsables politiques de tout le pays s’inquiètent de la souveraineté numérique de la Suisse. C’est également le cas dans le canton d’Argovie.

L’État de Genève amorce un déploiement progressif de Microsoft 365 dans le cloud

L’administration cantonale genevoise pourra activer certaines applications de Microsoft 365 hébergées dans le cloud. De quoi alimenter le débat autour de la protection des données et de la souveraineté numérique en Suisse. Intéressant de voir la focalisation publique sur les enjeux…

L’Allemagne et le Danemark veulent abandonner Microsoft au profit de Linux et de l’open source !

Le Danemark suit l’Allemagne et délaisse Microsoft pour Linux : un pas fort vers la souveraineté numérique et l’indépendance technologique en Europe. The post L’Allemagne et le Danemark veulent abandonner Microsoft au profit de Linux et de l’open source…

LibreOffice rejoint la campagne pour abandonner Windows

La campagne End of 10 exhorte les utilisateurs à passer directement à Linux après la fin de Windows 10, plutôt qu’à Windows 11. Le fournisseur open source LibreOffice a désormais rejoint l’appel.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.