Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Le résumé de la semaine

Plusieurs vulnérabilités critiques ont été signalées cette semaine, touchant des outils largement utilisés dans les environnements informatiques professionnels et domestiques. Le logiciel Notepad++ en version 8.8.1 est concerné par une faille de sécurité identifiée comme CVE-2025-49144. Celle-ci permet à une personne sans droits particuliers d’exécuter du code en tant qu’administrateur du système en exploitant le comportement du programme d’installation. Ce type d’attaque, dite de chaîne d’approvisionnement, peut conduire à une prise de contrôle totale de l’appareil.

Une vulnérabilité grave (CVE-2025-36004) affecte les systèmes IBM i, versions 7.2 à 7.5. Le problème se situe dans un composant qui utilise un mécanisme de recherche de bibliothèques non contrôlé. Une personne ayant un accès utilisateur limité, mais autorisée à compiler ou restaurer des programmes, peut alors faire exécuter un code malveillant avec des droits élevés. IBM a publié un correctif spécifique pour remédier à cette faille.

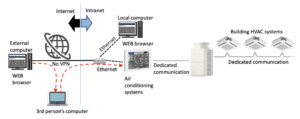

Un autre problème concerne les systèmes de climatisation de Mitsubishi Electric. Une faille d’authentification (CVE-2025-3699) affecte 27 modèles de la marque. Elle permet à un individu à distance de prendre le contrôle de ces appareils sans qu’aucune action de l’utilisateur ne soit nécessaire. Le risque est élevé lorsque ces systèmes sont connectés directement à Internet, sans protection de type réseau privé virtuel (VPN). Aucune mise à jour n’est prévue pour la majorité des modèles concernés, mais des mesures de sécurité réseau sont recommandées.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

L’application TeamViewer Remote Management pour Windows est concernée par une vulnérabilité locale permettant à un utilisateur présent sur la machine de supprimer des fichiers système avec les droits les plus élevés. Cela facilite l’obtention d’un contrôle administrateur par des moyens indirects. L’utilisation de TeamViewer dans des contextes sensibles renforce la gravité de cette faille.

Des composants Bluetooth fabriqués par Airoha présentent plusieurs failles critiques qui permettent à une personne proche physiquement d’intercepter les communications de casques audio, d’accéder à leur mémoire et de se faire passer pour des appareils de confiance. Ces vulnérabilités concernent des produits de grandes marques, bien que les modèles exacts ne soient pas encore listés.

Le logiciel de compression WinRAR a corrigé une faille (CVE-2025-6218) qui permettait d’exécuter un programme malveillant lors de l’extraction d’une archive piégée. Ce type d’attaque repose sur une méthode de déplacement de fichiers vers des emplacements critiques du système.

Un nombre important d’imprimantes de la marque Brother (689 modèles) ainsi que des modèles d’autres fabricants sont livrés avec un mot de passe administrateur par défaut, qu’il est possible de deviner. Aucun correctif n’est disponible pour les appareils déjà commercialisés, ce qui rend leur exposition au risque particulièrement sensible dans des environnements ouverts.

Une faille critique appelée « Citrix Bleed 2 » (CVE-2025-5777) touche les solutions NetScaler ADC et Gateway. Des activités suspectes ont été observées, indiquant que cette vulnérabilité est déjà exploitée. Le niveau de criticité de cette faille reste élevé en raison du rôle central que jouent ces dispositifs dans les infrastructures réseau.

Les vulnérabilités de la semaine

Une vulnérabilité de Notepad++ permet une prise de contrôle complète du système — Preuve de concept publiée

Une vulnérabilité critique d’élévation de privilèges (CVE-2025-49144) dans Notepad++ v8.8.1 permet aux attaquants de prendre le contrôle total du système par une attaque de chaîne logistique. Cette faille exploite le comportement non sécurisé du chemin de recherche du programme d’installation, permettant aux utilisateurs non privilégiés d’élever leurs privilèges.

Des pirates informatiques montrent comment ils peuvent contrôler entièrement votre Nissan Leaf 2020 à distance

Des chercheurs en sécurité présents à la conférence Black Hat en Asie ont révélé une faille de sécurité dans les véhicules électriques Nissan Leaf 2020, qui pirate l’intégralité du système informatique. Grâce à une longue liste de vulnérabilités, les pirates peuvent contrôler à distance des systèmes vitaux, depuis…

Une vulnérabilité IBM i permet aux attaquants d’augmenter leurs privilèges

Une vulnérabilité de sécurité critique affectant plusieurs versions d’IBM i pourrait permettre à des attaquants d’élever leurs privilèges via un appel de bibliothèque non qualifié dans IBM Facsimile Support for i. Cette vulnérabilité, identifiée comme CVE-2025-36004, présente un score CVSS élevé de 8,8.

Une vulnérabilité des systèmes de climatisation Mitsubishi Electric permet un contrôle à distance sans interaction de l’utilisateur

Mitsubishi Electric a révélé une vulnérabilité critique de contournement d’authentification affectant 27 modèles de systèmes de climatisation différents, permettant potentiellement à des attaquants distants de prendre le contrôle non autorisé des systèmes CVC des bâtiments. Cette vulnérabilité, identifiée comme CVE-2025-3699, présente une vulnérabilité CVSS maximale.

Une faille dans TeamViewer permet aux attaquants de supprimer des fichiers et d’élever leurs privilèges

Une vulnérabilité récemment découverte dans TeamViewer Remote Management pour Windows permet à des attaquants locaux de supprimer des fichiers avec des privilèges SYSTÈME, ce qui présente un risque sérieux d’élévation de privilèges. Bien que son exploitation nécessite un accès local, cette faille de gravité élevée est particulièrement préoccupante en raison de la vulnérabilité de TeamViewer…

Une faille Bluetooth Zero-Day transforme des millions d’écouteurs en dispositifs de surveillance

Une série de vulnérabilités critiques dans les puces Bluetooth d’Airoha, une entreprise taïwanaise, permet aux attaquants à portée de réseau sans fil de pirater des écouteurs, de lire la mémoire, d’usurper l’identité d’appareils de confiance et, dans certains cas, d’écouter des conversations. Ces failles, découvertes par l’entreprise allemande de cybersécurité ERNW et…

WinRAR corrige un bug permettant aux logiciels malveillants de se lancer à partir d’archives extraites

WinRAR a corrigé une vulnérabilité de traversée de répertoire suivie comme CVE-2025-6218 qui, dans certaines circonstances, permet l’exécution de logiciels malveillants après l’extraction d’une archive malveillante. […]

Un bug de l’imprimante Brother sur les modèles 689 expose les mots de passe administrateur par défaut

Au total, 689 modèles d’imprimantes Brother, ainsi que 53 autres modèles Fujifilm, Toshiba et Konica Minolta, sont dotés d’un mot de passe administrateur par défaut que des pirates informatiques peuvent générer à distance. Pire encore, il est impossible de corriger cette faille…

La faille Citrix Bleed 2 serait désormais exploitée dans des attaques

Une vulnérabilité critique de NetScaler ADC et Gateway baptisée « Citrix Bleed 2 » (CVE-2025-5777) est désormais probablement exploitée dans des attaques, selon la société de cybersécurité ReliaQuest, constatant une augmentation des sessions suspectes sur les appareils Citrix. […]

(Re)découvrez la semaine passée:

Les vulnérabilités à suivre (23 juin 2025)

Découvrez les principales vulnérabilités à suivre cette semaine du 23 juin 2025

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.