Le rapport Sophos montre que les attaques dans la santé évoluent : moins de chiffrement, plus d’extorsion et une pression accrue sur les équipes.

En bref

- Dans le domaine de la santé, les vulnérabilités exploitées sont redevenues la première cause des attaques, citées dans 33 % des cas.

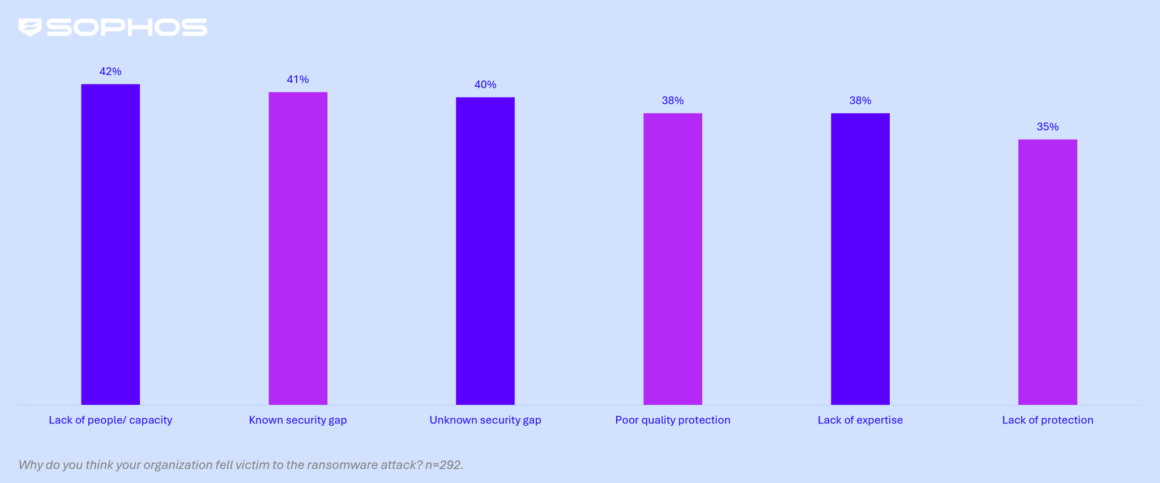

- Près de la moitié des établissements hospitaliers affectés évoquent un manque de capacité (42 %) ou des lacunes reconnues (41 %) dans leur organisation.

- Les attaques d’extorsion sans chiffrement montent à 12 % des cas, soit trois fois plus qu’en 2022.

- Le coût moyen de récupération (hors rançon) tombe à 1,02 million $, soit une baisse de 60 % par rapport à 2024.

L’année 2025 marque un tournant pour la cybersécurité dans le secteur de la santé. Les établissements, longtemps considérés comme des cibles faciles, semblent avoir renforcé leurs défenses face au ransomware. Pourtant, les cybercriminels ne renoncent pas : ils changent de tactique, misant désormais sur l’extorsion sans chiffrement. Selon Sophos, cette mutation s’accompagne d’une baisse importante des rançons exigées et payées, mais aussi d’un impact humain et organisationnel grandissant.

Des vulnérabilités techniques aux failles humaines : les causes se déplacent

Les causes premières des attaques évoluent. Après deux années dominées par les vols d’identifiants, les vulnérabilités exploitées redeviennent la principale porte d’entrée, citées dans un tiers des cas. Ce retour en tête souligne la persistance de systèmes non corrigés et d’applications mal maintenues. Dans le même temps, les causes organisationnelles prennent de l’ampleur : 42 % des structures touchées reconnaissent un manque de personnel disponible au moment de l’attaque, et 41 % évoquent des lacunes de sécurité déjà connues. Ces chiffres traduisent une tension croissante entre des besoins de surveillance continue et des ressources humaines limitées.

L’étude met en lumière la fragilité d’un secteur contraint de maintenir des infrastructures critiques tout en opérant sous pression budgétaire. Les responsables de la sécurité doivent arbitrer entre continuité des soins et protection numérique, souvent au détriment de la prévention. Les hôpitaux régionaux et établissements à taille moyenne sont particulièrement vulnérables : ils disposent rarement d’équipes capables de réagir 24 h sur 24, ce qui laisse aux attaquants des fenêtres d’exploitation idéales.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Chiffrement en recul, extorsion en essor

Le paysage des ransomwares change. Pour la première fois depuis cinq ans, seule une attaque sur trois aboutit à un chiffrement de données, contre près des trois quarts en 2024. Cette baisse témoigne de l’efficacité accrue des défenses et des outils de détection. Mais la victoire est relative : les cybercriminels misent désormais sur la menace de divulguer des données sensibles pour exiger une rançon, même sans chiffrement effectif.

Les attaques dites « d’extorsion seule » représentent désormais 12 % des cas recensés, trois fois plus qu’en 2022. Le levier psychologique fonctionne particulièrement bien dans la santé, où les informations médicales sont hautement confidentielles. La simple menace d’une fuite peut suffire à pousser une organisation à négocier.

Cette évolution s’accompagne d’une chute spectaculaire des montants : les demandes moyennes passent de 4 millions $ à 343 000 $, et les paiements effectifs chutent à 150 000 $. Le secteur devient donc moins rentable pour les attaquants, mais plus éprouvant pour les équipes internes, qui doivent gérer la pression, la communication et les impacts opérationnels.

Des équipes sous pression et une confiance érodée

Derrière les chiffres, le facteur humain s’impose. Selon le rapport, 39 % des responsables IT et cybersécurité subissent une pression accrue de leur direction après un incident. Plus d’un tiers déclarent une anxiété persistante liée à la peur d’une récidive. Ces effets, souvent invisibles, traduisent la charge psychologique des professionnels confrontés à des crises répétées et à des attentes irréalistes.

Parallèlement, la confiance dans les sauvegardes s’érode. Seule la moitié des organisations les utilisent pour restaurer leurs systèmes, contre 72 % trois ans plus tôt. Cette baisse ne traduit pas seulement un défaut technique, mais aussi un doute sur leur intégrité : les attaquants visent désormais les sauvegardes elles-mêmes pour maximiser la pression.

Le coût global de récupération, hors rançon, tombe à env. 1 million $, soit une baisse de 60 % en un an. Ce progrès indique une meilleure anticipation des plans de continuité et une expérience croissante dans la gestion de crise. Cependant, cette efficacité accrue s’obtient souvent au prix d’une fatigue collective et d’un épuisement professionnel croissant parmi les équipes techniques.

En 2025, le secteur de la santé illustre une transformation paradoxale du ransomware : les victimes sont mieux préparées, mais plus vulnérables humainement. Les défenses techniques progressent, tandis que les attaquants adaptent leurs stratégies à la valeur des données. L’enjeu ne réside plus seulement dans la protection des systèmes, mais dans la résilience des organisations et des personnes qui les défendent.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.