Les entités illicites stockent 75 milliards $ en cryptos. Bitcoin domine, tandis que stablecoins et ether redessinent la carte du blanchiment.

En bref

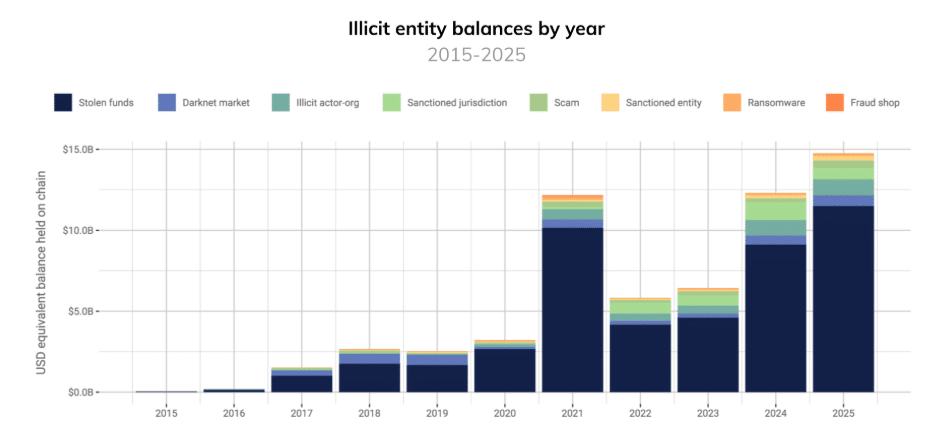

- Les entités illicites détiennent près de 15 milliards $ de crypto-actifs en 2025, une hausse de 359 % depuis 2020.

- Les portefeuilles en aval représentent 60 milliards $, soit quatre fois plus que les fonds détenus directement.

- Les transferts directs vers les plateformes d’échange chutent à 15 %, signe d’une adaptation des criminels aux contrôles.

- Les stablecoins sont liquidés en 90 jours, tandis que le Bitcoin reste souvent stocké plus d’un an.

L’analyse publiée par Chainalysis explore un paradoxe : alors que les flux de crypto-monnaies illicites se complexifient, d’immenses réserves demeurent visibles et saisissables sur la blockchain. Les autorités font face à une opportunité inédite : des milliards d’actifs numériques issus d’activités illégales, théoriquement récupérables s’ils sont identifiés à temps.

Un écosystème criminel en pleine capitalisation

Les entités illicites recensées par Chainalysis concentrent près de 15 milliards de dollars en Bitcoin, Ether et stablecoins. Cette somme a quadruplé depuis 2020. La catégorie la plus importante reste celle des fonds volés : les opérateurs de vols massifs, incapables d’écouler immédiatement leurs gains, laissent ces montants sur-chaîne.

Le marché suit les cycles économiques. Les réserves ont culminé lors du bull run de 2021, chuté en 2022, avant de remonter en 2024-2025. Malgré la montée des stablecoins et de l’Ether, le Bitcoin domine encore 75 % des valeurs détenues, soutenu par son appréciation continue.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Autre constat : la concentration extrême des avoirs. Dans la plupart des catégories criminelles, trois portefeuilles regroupent plus de 50 % des montants. Les exceptions concernent le financement du terrorisme et les contenus pédocriminels, répartis sur des portefeuilles plus nombreux et régionaux.

L’économie parallèle des portefeuilles en aval

Au-delà des entités initiales, les flux se prolongent vers une nébuleuse estimée à 60 milliards de dollars. Ces “portefeuilles en aval” reçoivent plus de 10 % de leurs fonds d’origine illicite.

Les marchés du darknet dominent ce segment : leurs administrateurs et vendeurs contrôlent à eux seuls plus de 46 milliards $. Depuis Silk Road, ce modèle s’est consolidé et enrichi avec la hausse des cours.

Les plateformes de blanchiment, quant à elles, agissent comme nœuds de transit. Leurs circuits de redistribution rendent les estimations prudentes : le volume réel pourrait dépasser les 60 milliards. Cette expansion illustre la professionnalisation du blanchiment : selon Chainalysis, les portefeuilles liés aux marchés noirs affichent une croissance annuelle moyenne supérieure à 200 %.

Échanges centralisés : un goulot sous surveillance

Les plateformes centralisées (CEX) restent le passage obligé pour convertir les crypto-actifs en devises. Les flux entrants issus d’activités illicites ont atteint 7 milliards $ au premier semestre 2025. Depuis 2020, la moyenne annuelle dépasse 14 milliards.

Mais les méthodes changent. Les transferts directs depuis les portefeuilles illicites vers les CEX sont passés de 40 % à 15 % en trois ans. Les criminels multiplient les intermédiaires : mixers, ponts inter-chaînes et adresses éphémères. Cette fragmentation complique la détection, mais réduit la réutilisation des dépôts.

Le taux de réutilisation des adresses chute brutalement. En 2020, près de 40 % des adresses étaient encore actives un an plus tard ; en 2025, cette proportion s’effondre. La rotation accélérée reflète l’adaptation aux contrôles des CEX, dont les outils KYT et Reactor développés par Chainalysis alertent désormais en temps réel les équipes de conformité.

Fenêtres de saisie et temporalité des avoirs

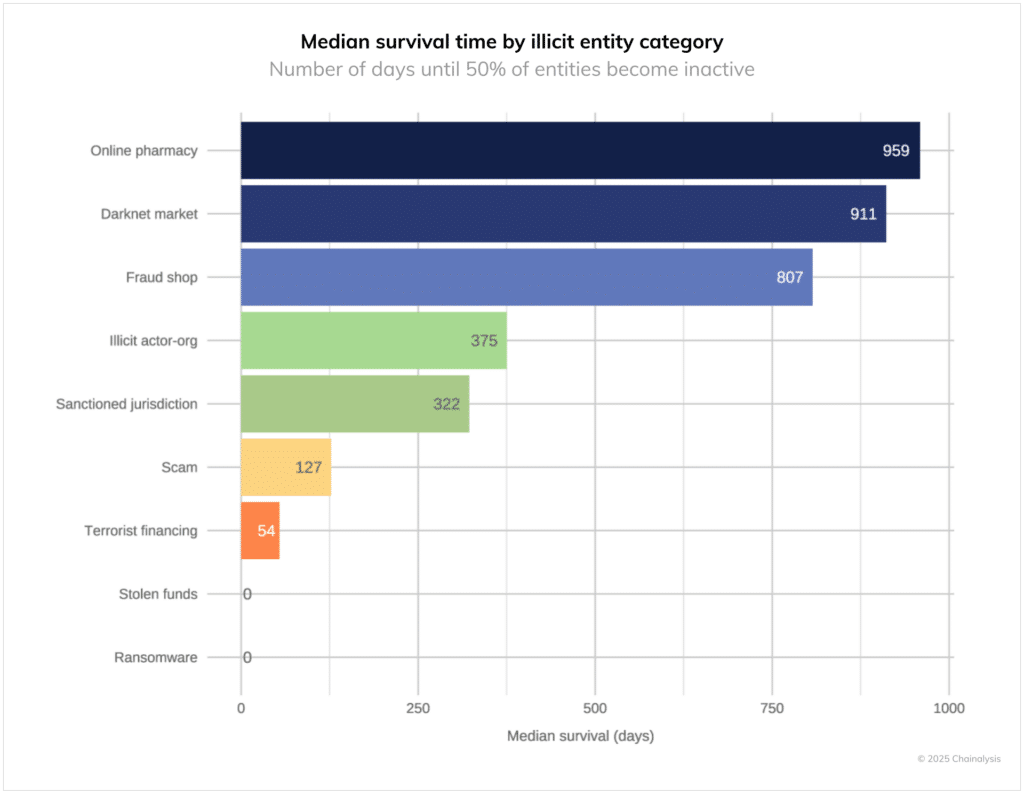

La durée de vie des entités varie selon le type de crime. Les activités ponctuelles comme les vols de fonds ou les rançongiciels s’éteignent rapidement : la moitié disparaît dès le premier jour. À l’inverse, les marchés du darknet et les boutiques de fraude persistent près de 900 jours en moyenne, portés par leurs réseaux fidèles et leurs effets de réputation.

Une fois les opérations arrêtées, les comportements divergent selon l’actif. Les détenteurs de stablecoins liquident presque tout en trois mois. Ceux d’Ether conservent un tiers de leurs fonds au-delà d’un an. Le Bitcoin reste le plus “immobile” : près de 37 % des portefeuilles gardent encore des soldes douze mois après la fermeture. Cette inertie offre une fenêtre prolongée pour les saisies.

Les stablecoins présentent une autre particularité : émis par des entités centralisées, ils peuvent être gelés sur demande judiciaire. En revanche, les actifs dits “permissionless” (BTC, ETH) ne peuvent être confisqués qu’en accédant aux clés privées ou aux adresses de sortie sur les plateformes.

De la donnée à l’action : défis et leviers pour les autorités

La perspective de récupérer jusqu’à 75 milliards de dollars en crypto-actifs soulève des enjeux juridiques et opérationnels majeurs. Les gouvernements doivent combiner trois leviers : des pouvoirs de saisie rapides, une coopération internationale renforcée et une montée en compétence technique.

Les outils d’analyse de blockchain, comme ceux de Chainalysis, permettent de prioriser les cibles à haut impact. Les agences disposant de moyens limités peuvent ainsi concentrer leurs efforts sur les entités à fort potentiel de récupération. L’expérience acquise dans la saisie de 12,6 milliards $ depuis 2020 démontre l’efficacité d’une approche coordonnée.

Cependant, sans cadre clair de coopération et sans équipes spécialisées capables d’exploiter les signaux en temps réel, la majorité des avoirs restera hors d’atteinte. L’analyse de Chainalysis révèle donc un paradoxe central : jamais l’argent du crime n’a été aussi visible, mais sa saisie dépend plus que jamais de la vitesse et de la coordination des réponses des forces de l’ordre.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.