Les attaques motivées par l’appât du gain surpassent désormais l’espionnage, selon le dernier rapport Microsoft Digital Defense Report.

En bref

- Plus de 52 % des cyberattaques en 2025 visent un gain financier via extorsion ou rançongiciel.

- Les attaques par vol d’identité représentent 97 % des tentatives d’intrusion observées par Microsoft.

- Les hôpitaux, administrations et services publics restent les cibles les plus exposées aux conséquences réelles.

- L’usage croissant de l’IA renforce à la fois les capacités d’attaque et de défense.

Le paysage mondial des cybermenaces continue de se transformer à grande vitesse. Selon le Microsoft Digital Defense Report, la majorité des attaques recensées au cours de l’année écoulée avaient pour objectif principal l’extorsion ou la rançon. Derrière ces opérations, des acteurs opportunistes misant sur la rapidité et la rentabilité, plutôt que sur des campagnes d’espionnage longues et complexes.

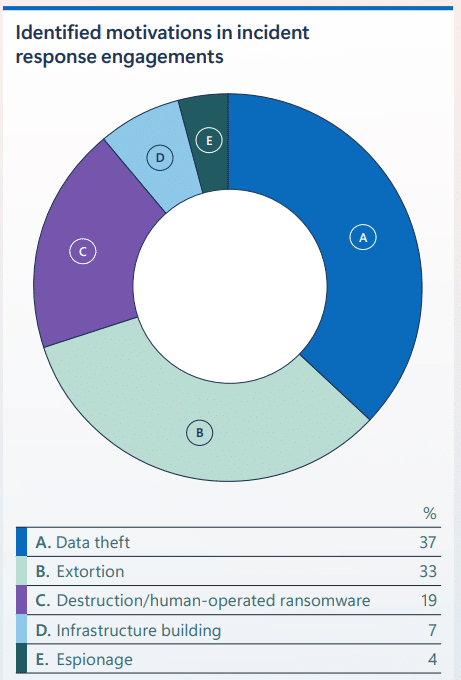

La rentabilité, moteur dominant des cyberattaques

Dans 80 % des incidents étudiés par les équipes de Microsoft, les attaquants cherchaient à s’emparer de données exploitables à des fins financières. L’extorsion et les rançongiciels représentent plus de la moitié des attaques à motivation connue, tandis que l’espionnage pur ne pèse que 4 %. Les cybercriminels ciblent en priorité les structures les plus vulnérables : hôpitaux, collectivités et établissements d’enseignement. Ces organisations disposent souvent de ressources limitées pour se défendre, ce qui les rend particulièrement sensibles aux demandes de rançon.

Les conséquences sont tangibles. Des interruptions de soins, des cours annulés ou des services d’urgence paralysés traduisent la dépendance croissante de la société à des infrastructures numériques fragiles. Les acteurs malveillants exploitent ces contraintes pour maximiser leurs gains : un hôpital confronté à une panne critique aura tendance à payer rapidement pour restaurer ses systèmes. Les données volées alimentent ensuite des places de marché clandestines où elles se revendent à prix d’or, prolongeant le cycle criminel.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Microsoft observe chaque jour plus de 100 000 milliards de signaux numériques et bloque 4,5 millions de tentatives de logiciels malveillants. L’entreprise met en garde contre la prolifération d’outils prêts à l’emploi, accessibles même aux attaquants novices. Ces kits, combinés à l’automatisation et à l’intelligence artificielle, rendent les campagnes d’attaque plus rapides, plus crédibles et plus difficiles à détecter.

L’intelligence artificielle, accélérateur des deux camps

L’année 2025 marque une bascule : l’IA n’est plus un simple outil d’analyse, mais un véritable champ de bataille. Les groupes cybercriminels s’en servent pour automatiser le hameçonnage, créer des contenus synthétiques crédibles et concevoir des malwares capables d’évoluer face aux contre-mesures. Certains États utilisent désormais ces technologies pour amplifier leurs opérations d’influence ou accélérer la recherche de vulnérabilités.

Face à cette évolution, les défenseurs s’adaptent. Microsoft exploite l’IA pour détecter plus vite les comportements suspects, combler les failles et renforcer la protection des comptes vulnérables. Mais l’entreprise avertit : sécuriser l’IA elle-même devient un enjeu stratégique. Les modèles génératifs peuvent être détournés pour créer de nouvelles menaces, d’où la nécessité d’une gouvernance claire et d’une formation continue des équipes.

Le rapport met aussi en avant la simplicité de certaines mesures défensives. L’authentification multifacteur résistante au hameçonnage (MFA) permet de bloquer plus de 99 % des attaques d’identité, même si l’attaquant possède les identifiants corrects. Pourtant, de nombreuses organisations tardent encore à la déployer à grande échelle.

États, entreprises et citoyens face à une menace globale

Si le volume des attaques est dominé par les groupes criminels, les opérations menées par des acteurs étatiques se diversifient. Chine, Iran, Russie et Corée du Nord figurent parmi les pays les plus actifs, chacun avec ses propres objectifs : espionnage industriel, collecte de données sensibles ou financement de régimes. Les attaques russes, en particulier, se concentrent de plus en plus sur les petites entreprises des pays alliés à l’Ukraine, utilisées comme tremplins vers des cibles plus stratégiques.

La frontière entre cybercriminalité et opérations étatiques s’estompe. Certains groupes financés par des gouvernements collaborent désormais avec des réseaux criminels pour brouiller les pistes et compliquer l’attribution. Ce mélange des genres accroît la complexité de la défense et souligne la nécessité d’une coopération internationale accrue.

Dans ce contexte, Microsoft appelle logiquement les dirigeants à traiter la cybersécurité comme un enjeu de gouvernance, pas uniquement technique. La protection des infrastructures critiques, des données de santé et des services essentiels exige des efforts coordonnés entre les secteurs public et privé. Les États, de leur côté, renforcent les mesures de dissuasion : attribution publique des attaques, sanctions économiques et procédures judiciaires. Cette transparence croissante marque une étape vers une cybersécurité plus collective et plus responsable.

Pour en savoir plus

Rapport Microsoft sur la défense numérique 2025 | Microsoft

Découvrez l’ampleur et la sophistication des cybermenaces actuelles, l’impact des technologies émergentes et les stratégies que les dirigeants, les gouvernements et les défenseurs peuvent utiliser pour se défendre contre elles dans notre rapport annuel.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.