Le rançongiciel de CyberVolk stocke sa clé maître en clair. Une erreur de code rare qui aide les victimes, tout en révélant une industrialisation fragile des attaques via Telegram.

TL;DR : L’essentiel

- CyberVolk relance un service de rançongiciel opéré via Telegram, pensé pour des affiliés peu expérimentés. L’automatisation simplifie l’attaque, de la génération du binaire au suivi des victimes, depuis une simple messagerie.

- Le point décisif tient dans le chiffrement : la même clé maîtresse serait intégrée au programme et une copie complète serait écrite en clair sur la machine. Résultat possible : récupération sans payer.

- Le logiciel vise Windows et Linux, élève ses privilèges et contourne le contrôle de compte utilisateur. Il choisit les fichiers à chiffrer via des listes d’exclusion et applique un chiffrement moderne.

- Cette résurgence illustre une tendance : des groupes politisés réduisent les barrières techniques en louant des services clé en main. Ici, la faiblesse vient du camp adverse, mais l’effet opérationnel reste réel.

Le retour de CyberVolk raconte surtout un paradoxe : une attaque pensée pour se déployer vite, mais affaiblie par une erreur de code qui peut redonner de l’air aux victimes. Le cœur du problème n’est pas un “bug” anecdotique : c’est la gestion de la clé de chiffrement, l’élément qui décide si une rançon a encore un pouvoir.

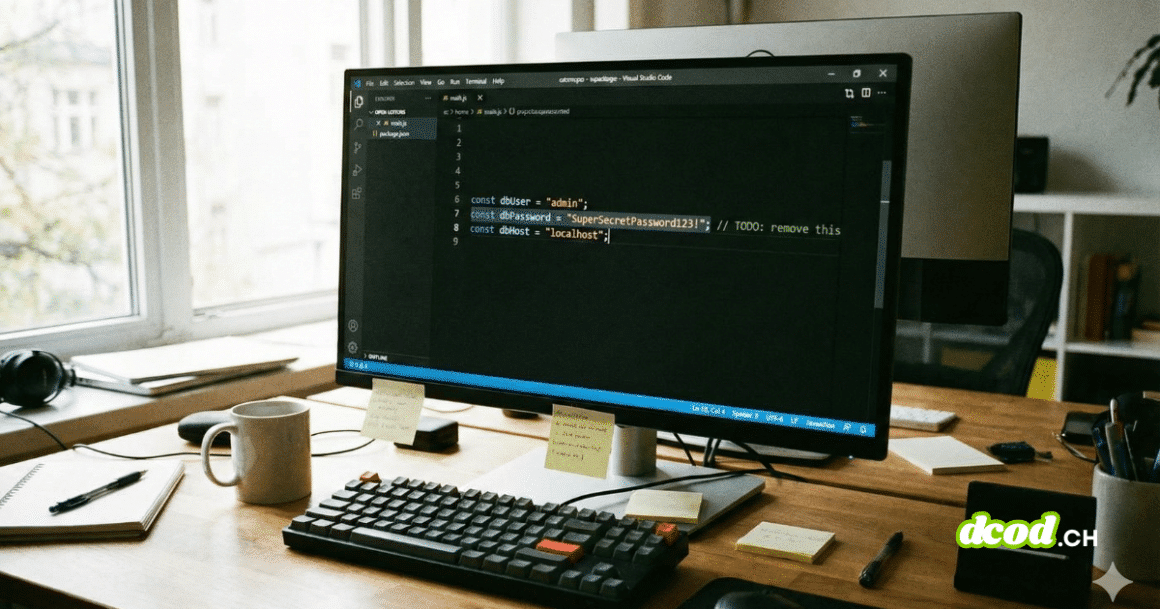

Une clé de chiffrement laissée accessible

CyberVolk remet en circulation un rançongiciel nommé CyberVolk 2.x, aussi présenté sous le nom VolkLocker, via un modèle de service. L’idée est de fournir à des affiliés un outil prêt à l’emploi pour chiffrer des fichiers et réclamer un paiement, en s’appuyant sur une infrastructure déjà en place.

Selon l’analyse reprise par The Register, l’opération est pilotée depuis Telegram et mise sur l’automatisation pour simplifier la vie des opérateurs : génération de charges, coordination, et suivi des victimes depuis une interface de messagerie. Le programme est écrit en Go et existe en variantes pour Windows et Linux.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Le fait déterminant tient à une faiblesse qui casse la logique d’extorsion. Au lieu de générer des clés propres à chaque incident, l’outil réutiliserait une clé maîtresse intégrée au binaire. Pire : une copie complète de cette clé serait déposée en clair sur la machine compromise, dans le dossier temporaire de Windows. Si cette trace est bien présente sur un poste touché, un chemin de récupération sans paiement devient envisageable.

La mécanique mérite une mise au point rapide. Un rançongiciel rend les fichiers illisibles grâce au chiffrement ; pour revenir en arrière, la clé est indispensable. Le problème évoqué ici ne porte pas sur l’algorithme, mais sur la protection de la clé. Quand la clé se retrouve à portée de la victime, la pression financière perd une partie de son efficacité.

Même dans ce scénario favorable, l’incident reste sérieux. Le logiciel est décrit comme capable d’obtenir des privilèges élevés sur Windows, ce qui augmente l’impact potentiel et complique l’investigation. La possibilité de déchiffrer ne fait pas disparaître l’intrusion.

Telegram comme moteur opérationnel

L’autre signal fort est organisationnel : toute l’activité passe par Telegram. La messagerie sert de vitrine, de support et d’outil de pilotage. Des paramètres opérationnels sont fournis pour construire des charges, et des commandes permettent de gérer les victimes et de récupérer des informations système.

Cette approche réduit fortement la barrière d’entrée. Un affilié peu expérimenté peut s’appuyer sur un “tableau de bord” déjà prêt, plutôt que de maîtriser chaque étape technique. En pratique, cela augmente la probabilité de tentatives et accélère la diffusion d’outils d’extorsion, même si la qualité du code n’est pas au rendez‑vous.

Comme le résume TechRadar, le chiffreur est décrit comme structurellement défaillant à cause d’un artefact intégré, ce qui peut permettre de récupérer des fichiers sans payer. L’information clé n’est pas seulement “bonne nouvelle” : elle indique aussi une industrialisation rapide, parfois mal maîtrisée.

Ce que cette faiblesse change, concrètement

Une clé accessible localement ne pas être présente (version différente, nettoyage, suppression), ou ne pas être récupérée à temps. La restauration dépend donc de la réalité du poste compromis, pas d’une promesse théorique.

Dans tous les cas, l’arbitrage “payer ou récupérer” ne remplace pas la réponse à incident. Isolation des systèmes, collecte d’éléments techniques, analyse de l’accès initial et vérification des comptes restent indispensables. Un rançongiciel est rarement “seulement” du chiffrement : l’environnement doit être considéré comme compromis jusqu’à preuve du contraire.

Le signal stratégique est simple : même les cybercriminels subissent des failles de conception et des erreurs de livraison. Ici, l’erreur bénéficie potentiellement aux victimes. Mais la tendance de fond demeure : des opérations s’organisent en services faciles à consommer, avec des outils qui accélèrent le passage au crime. Une défaillance côté attaquant peut faire gagner du temps ; elle ne doit pas faire baisser la garde.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.