Voici la revue hebdomadaire des actions menées contre la cybercriminalité : arrestations, démantèlements, sanctions ou annonces des forces de l’ordre.

Faits marquants de la semaine

- Une ancienne responsable produit d’Accenture est poursuivie par le département de la Justice américain pour avoir menti à des agences gouvernementales sur les contrôles de sécurité de la plateforme.

- Deux propriétaires partiels d’entreprises liées au groupe d’espionnage chinois Salt Typhoon auraient été formés plusieurs années plus tôt via la compétition Cisco Networking Academy Cup, avant des intrusions visant au moins neuf opérateurs télécoms.

- Une ressortissante ukrainienne de 33 ans est accusée par la justice américaine d’avoir participé, pour deux groupes liés à la Russie, à des attaques contre des systèmes d’eau potable et une usine d’alimentation à Los Angeles.

- L’opération OTF GRIMM d’Europol a conduit en six mois à l’arrestation de 193 suspects, dont des mineurs, pour “violence‑as‑a‑service”, avec 63 exécutants présumés, 84 recruteurs et six instigateurs identifiés.

L’actualité de la semaine met en lumière un continuum entre fraude aux certifications de sécurité, cyberespionnage d’État, attaques contre les infrastructures critiques et convergence entre cybercriminalité et violence physique. Aux États‑Unis, une ancienne employée d’un géant du conseil fait face à de lourds chefs d’accusation pour avoir masqué l’absence de conformité FedRAMP, tandis que les autorités poursuivent un pirate lié à deux opérations russes visant des réseaux d’eau et d’agroalimentaire. En parallèle, une enquête relie un groupe d’espionnage chinois à un programme de formation en réseaux, l’Union européenne et des forces nationales multiplient arrestations et démantèlements autour de la crypto‑fraude, du blanchiment et de la “violence‑as‑a‑service”, et INTERPOL cible la facilitation numérique du trafic de migrants.

Selon BleepingComputer, la police nationale espagnole a arrêté en Catalogne un suspect de 19 ans accusé d’avoir volé puis tenté de vendre 64 millions d’enregistrements issus de violations chez neuf entreprises. L’enquête, lancée en juin après la découverte de ces intrusions, a montré que le jeune homme utilisait six comptes et cinq pseudonymes sur des forums de pirates pour écouler un fichier comprenant noms, adresses postales, courriels, numéros de téléphone, numéros d’identification nationaux et codes IBAN. Lors de son arrestation, les agents ont saisi des ordinateurs et des portefeuilles de cryptomonnaies supposés contenir les revenus des ventes de données.

Selon TechRadar, une ancienne cheffe de produit cloud d’Accenture est poursuivie par le département de la Justice américain pour avoir menti à des agences gouvernementales sur les contrôles de sécurité de la plateforme, présentée à tort comme conforme au programme fédéral FedRAMP. L’acte d’accusation évoque des documents contenant de fausses informations pour obtenir le parrainage de l’armée américaine et une autorisation provisoire du ministère de la Défense. La prévenue fait face à deux chefs de fraude électronique passibles chacun de 20 ans de prison, un chef de fraude majeure au gouvernement (10 ans) et deux chefs d’entrave à un audit fédéral (5 ans chacun).

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

D’après Wired, deux copropriétaires de sociétés contractantes liées au groupe d’espionnage chinois Salt Typhoon apparaissent dans un avis gouvernemental américain, et des étudiants portant les mêmes noms sont classés dans les résultats de la Cisco Networking Academy Cup, compétition fondée sur les cours du Networking Academy. Salt Typhoon est décrit comme une opération soutenue par l’État chinois, spécialisée dans le piratage d’équipements réseau, notamment ceux du premier constructeur mondial, et ayant compromis au moins neuf opérateurs télécoms. Les autorités américaines lui attribuent la capacité d’intercepter en temps réel appels et SMS d’électeurs, y compris des candidats à la présidence et à la vice‑présidence.

Comme le rapporte CyberScoop, une ressortissante ukrainienne de 33 ans, extradée vers les États‑Unis et ayant plaidé non coupable, est poursuivie pour sa participation présumée à deux opérations de piratage parrainées par la Russie, CyberArmyofRussia_Reborn (CARR) et NoName057(16). Les procureurs décrivent une évolution de simples attaques par déni de service vers des intrusions destructrices dans des systèmes industriels. Entre 2022 et juin 2025, les deux groupes revendiquent des centaines d’attaques, plus de 1 500 pour NoName057(16), aidées par un outil propriétaire de déni de service distribué nommé DDoSia.

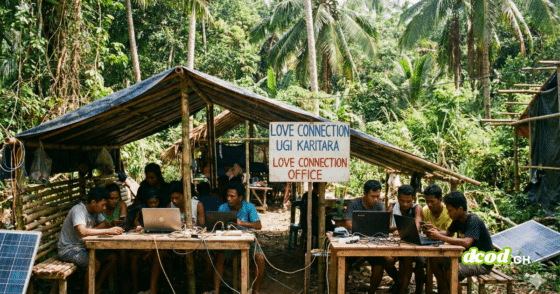

D’après INTERPOL, l’opération Cyberprotect II, un “hackathon” de trois jours organisé du 15 au 17 octobre au siège de Lyon, a réuni 15 enquêteurs de 10 pays d’Europe et d’Afrique du Nord pour cartographier la facilitation numérique du passage de migrants. L’analyse de sites, réseaux sociaux et messageries a permis d’identifier 269 identifiants et URL uniques, 79 facilitateurs potentiels, 175 incidents liés à des offres de voyage ou de documents, 81 numéros de téléphone dans 29 pays et 14 documents de voyage ou d’identité provenant de 11 États. Au total, 176 images faciales et de multiples numéros, pseudonymes et données ont été recoupés avec les bases d’INTERPOL et d’Europol.

Selon The Register, l’Operational Taskforce GRIMM coordonnée par Europol a permis l’arrestation de près de 200 personnes, dont des mineurs, en six mois, pour des faits de “violence‑as‑a‑service” allant de l’intimidation au meurtre commandité. Les enquêteurs de 11 pays européens plus Europol ont recensé 63 suspects directement impliqués dans des violences, 40 facilitateurs, 84 recruteurs et six instigateurs, dont cinq considérés comme “cibles de grande valeur”. Des affaires incluent un triple homicide aux Pays‑Bas fin mars, une tentative de meurtre en Allemagne en mai, et une conspiration interrompue en Espagne le 1er juillet, avec saisie d’armes à feu et de munitions.

D’après SecurityWeek, les autorités américaines offrent jusqu’à 10 millions de dollars pour toute information sur deux responsables clés du groupe iranien Emennet Pasargad, identifié comme un acteur de piratage. La prime vise le dirigeant de cette entité ainsi qu’une employée de longue date, décrits comme des figures centrales de l’organisation. L’annonce précise que la campagne de récompense porte spécifiquement sur des renseignements permettant de localiser ces deux personnes, présentées comme liées à des activités de cyber‑opérations d’origine iranienne.

Comme le détaille SecurityAffairs, la police polonaise a interpellé à Varsovie trois ressortissants ukrainiens âgés de 39, 42 et 43 ans, trouvés au volant d’une Toyota contenant un important lot de matériel de piratage. Les enquêteurs indiquent avoir découvert des appareils Flipper Zero, des détecteurs d’espionnage, des antennes, de nombreux cartes SIM, des routeurs, disques durs et caméras, soupçonnés de pouvoir viser des systèmes stratégiques de défense. Les trois hommes, qui disaient traverser l’Europe avant de se rendre en Lituanie, sont poursuivis pour fraude, fraude informatique et détention d’outils destinés à endommager des systèmes informatiques sensibles, et placés en détention préventive pour trois mois.

D’après Bitdefender, un Américain de 22 ans originaire de Newport Beach a plaidé coupable pour sa participation à un réseau criminel baptisé “Social Engineering Enterprise”, accusé d’avoir détourné environ 263 millions de dollars en cryptomonnaies. Ce réseau, né de contacts sur des plateformes de jeux, combinait piratage de bases de données pour repérer de riches investisseurs, appels d’“agents de sécurité” se faisant passer pour des employés de services comme Coinbase ou Google, cambrioleurs de domiciles pour voler des portefeuilles physiques, et blanchisseurs. Le plus gros vol connu, le 18 août 2024, a porté sur plus de 4 100 bitcoins, et le prévenu admet avoir blanchi 3,5 millions de dollars, avant un jugement prévu en avril 2026.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.