En trois ans, 2,1 milliards de dollars de paiements liés au ransomware ont été déclarés au Trésor américain. Un indicateur de l’ampleur du phénomène.

TL;DR : L’essentiel

- Le rapport du FinCEN révèle que les paiements liés aux rançongiciels ont atteint un sommet historique de 1,1 milliard de dollars en 2023, marquant une augmentation fulgurante de 77 % par rapport à l’année précédente, avant de redescendre à 734 millions en 2024.

- Les secteurs des services financiers, de l’industrie manufacturière et de la santé figurent parmi les plus touchés, cumulant des centaines de millions de dollars de rançons versées à des cybercriminels qui exploitent les vulnérabilités de ces infrastructures vitales pour maximiser leurs gains illicites.

- L’analyse identifie le groupe ALPHV/BlackCat comme le plus lucratif, amassant environ 395,3 millions de dollars, tandis que la variante Akira domine en volume d’attaques avec 376 incidents signalés, illustrant la diversité des menaces pesant sur l’économie numérique.

- Une baisse des incidents a été observée en 2024, attribuée aux opérations majeures des forces de l’ordre américaines et britanniques ayant perturbé les réseaux ALPHV/BlackCat et LockBit, bien que le nombre total d’attaques reste préoccupant avec près de 1 500 cas signalés.

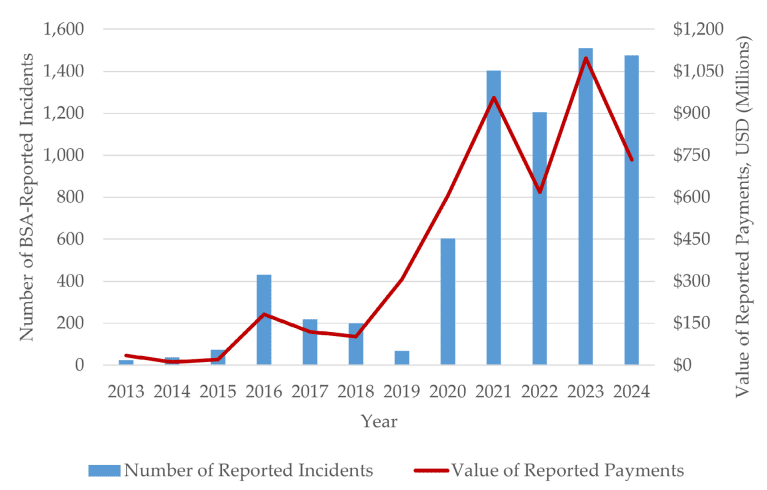

La menace des rançongiciels a atteint des proportions inédites ces dernières années, redéfinissant le paysage de la sécurité numérique pour les entreprises et les institutions publiques. Selon les dernières données émanant du Trésor américain, l’ampleur financière de ces attaques est désormais chiffrée avec une précision alarmante. Entre janvier 2022 et décembre 2024, le Financial Crimes Enforcement Network (FinCEN) a reçu plus de 7 000 signalements liés à la loi sur le secret bancaire (BSA), mettant en lumière des paiements totaux dépassant les 2,1 milliards de dollars sur cette période de trois ans. Cette tendance haussière, bien que ponctuée de fluctuations, souligne la professionnalisation croissante des cybercriminels qui ciblent désormais les infrastructures les plus rentables.

Une explosion financière suivie d’une accalmie tactique

L’année 2023 restera gravée comme une année noire dans l’histoire de la cybersécurité. Les analystes du FinCEN ont observé un pic absolu des activités malveillantes, avec des paiements de rançons atteignant le montant record de 1,1 milliard de dollars pour la seule année 2023. Ce chiffre représente une augmentation spectaculaire de 77 % par rapport à l’année 2022. Le nombre d’incidents a suivi une courbe similaire, grimpant à plus de 1 500 attaques signalées, contre 1 200 environ l’année précédente. Cette recrudescence s’explique par l’agressivité accrue des groupes criminels qui n’hésitent plus à paralyser des réseaux entiers pour exiger des sommes astronomiques.

Cependant, l’année 2024 a marqué un tournant, affichant une baisse notable des montants extorqués. Les paiements signalés ont chuté à environ 734 millions de dollars, accompagnés d’une légère diminution du nombre d’incidents, qui s’établit à 1 476. Cette décrue n’est pas le fruit du hasard. Elle coïncide avec des actions d’envergure menées par les autorités judiciaires, notamment le démantèlement et la perturbation des infrastructures de groupes majeurs comme ALPHV/BlackCat en décembre 2023 et LockBit en février 2024. Ces interventions ont temporairement désorganisé les réseaux criminels, freinant leur capacité à monétiser leurs attaques.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Au-delà des montants globaux, la valeur médiane des rançons exigées témoigne de l’évolution des stratégies d’extorsion. Alors que la médiane d’une transaction unique s’élevait à 124 097 dollars en 2022, elle a bondi à 175 000 dollars en 2023, signe que les attaquants ont revu leurs exigences à la hausse face à des victimes prêtes à payer pour récupérer leurs données. En 2024, ce montant médian a connu un léger repli pour atteindre 155 257 dollars. Il est intéressant de noter que la majorité des paiements reste inférieure à 250 000 dollars, une stratégie qui vise probablement à faciliter le paiement rapide par les victimes sans déclencher immédiatement des mécanismes de défense trop complexes.

Cibles privilégiées et mécanismes d’évasion

Les cybercriminels ne frappent pas au hasard ; ils privilégient les secteurs où l’interruption d’activité est intolérable et où la solvabilité est supposée élevée. Comme le détaille SecurityWeek, les organisations des services financiers, de l’industrie manufacturière et de la santé ont été les plus affectées durant la période triennale analysée. En termes de volume financier, le secteur des services financiers arrive en tête avec environ 365,6 millions de dollars versés, suivi de près par le secteur de la santé avec 305,4 millions de dollars et l’industrie manufacturière avec 284,6 millions de dollars.

Pour comprendre comment ces sommes colossales transitent, il faut se pencher sur les mécanismes techniques employés. Dans 97 % des cas rapportés, les paiements sont effectués en Bitcoin (BTC). Cette cryptomonnaie, qui est une devise numérique décentralisée fonctionnant sans banque centrale, est privilégiée pour sa rapidité et sa portée mondiale, bien que la transparence de sa blockchain (le registre public des transactions) permette parfois aux enquêteurs de tracer les flux. D’autres cryptomonnaies axées sur l’anonymat, comme Monero (XMR), ne représentent que 2 % des transactions identifiées, probablement en raison de leur moindre liquidité et de la difficulté pour les victimes de s’en procurer rapidement.

La communication entre les extorqueurs et leurs victimes suit également des protocoles stricts pour éviter l’identification. Le rapport indique que le réseau Tor est la méthode de prédilection, utilisée dans 67 % des incidents où le canal de communication est connu. Tor, acronyme de « The Onion Router », est un réseau informatique superposé mondial et décentralisé qui permet d’anonymiser l’origine des connexions TCP. En dirigeant les victimes vers des sites en « .onion », les criminels sécurisent leurs négociations. L’email reste toutefois utilisé dans 28 % des cas, souvent pour la prise de contact initiale ou lorsque les infrastructures plus complexes échouent.

Typologie des prédateurs numériques

L’écosystème des rançongiciels est dominé par quelques « familles » de logiciels malveillants particulièrement virulents. Le FinCEN a identifié 267 variantes distinctes actives entre 2022 et 2024. Parmi elles, cinq noms reviennent avec insistance : Akira, ALPHV/BlackCat, LockBit, Phobos et Black Basta. Ces variantes ne sont pas de simples outils statiques ; elles évoluent constamment pour contourner les défenses des entreprises.

La variante Akira s’est distinguée par son volume d’activité, enregistrant le plus grand nombre d’incidents signalés avec 376 attaques sur la période. Cependant, volume ne signifie pas toujours profit maximal. C’est le groupe ALPHV/BlackCat qui a généré les revenus les plus élevés, totalisant environ 395,3 millions de dollars de paiements, suivi par LockBit avec 252,4 millions de dollars. Cette disparité montre que certains groupes privilégient une approche de « chasse au gros gibier » (Big Game Hunting), ciblant moins d’entités mais exigeant des rançons faramineuses, tandis que d’autres, comme les utilisateurs d’Akira, optent pour une multiplication des attaques.

Ces groupes fonctionnent souvent selon un modèle de « Ransomware-as-a-Service » (RaaS). Dans ce modèle économique, les développeurs du logiciel malveillant louent leur outil à des affiliés qui mènent les attaques, partageant ensuite les profits. Cela explique la prolifération rapide de certaines variantes et la difficulté pour les autorités d’attribuer une attaque à un individu unique. Les données montrent également que ces acteurs utilisent des facilitateurs communs, tels que des vendeurs d’accès initiaux, qui sont des cybercriminels spécialisés dans la compromission première d’un réseau pour ensuite revendre cet accès « clé en main » aux groupes de rançongiciels.

L’analyse des tendances sur trois ans révèle une bataille constante entre les cybercriminels et les défenseurs. Si 2023 a marqué un sommet inquiétant en termes de rentabilité pour les attaquants, la réaction des autorités en 2024 prouve que l’impunité n’est pas totale. Néanmoins, avec des paiements dépassant encore les 700 millions de dollars l’an dernier et une prédilection marquée pour les secteurs vitaux comme la santé et la finance, la vigilance reste de mise. Les entreprises doivent continuer à renforcer leurs détections, notamment en surveillant les indicateurs de compromission (IOCs) liés à ces variantes majeures, pour espérer endiguer cette économie souterraine florissante.

A lire également

FinCEN.gov

WASHINGTON — Aujourd’hui, le Financial Crimes Enforcement Network (FinCEN) du département du Trésor américain publie une analyse des tendances financières concernant les incidents de ransomware dans les données de la loi sur le secret bancaire (BSA) entre 2022 et 2024, qui ont totalisé plus de 2,1 milliards de dollars en paiements de rançon.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.