Le MITRE dévoile les 25 vulnérabilités logicielles les plus dangereuses de 2025. Injections SQL et défauts d’autorisation s’aggravent, imposant une vigilance stratégique absolue aux développeurs.

TL;DR : L’essentiel

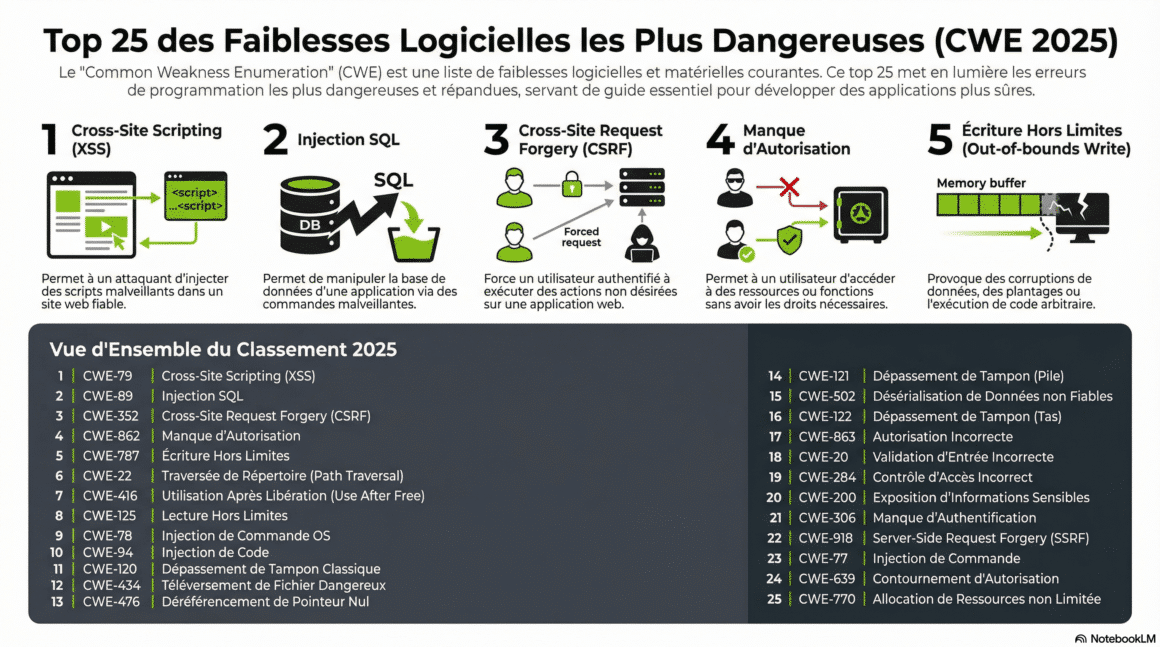

- Le rapport analyse plus de 39 080 enregistrements CVE pour identifier les failles critiques, offrant aux professionnels une intelligence exploitable pour renforcer les défenses et comprendre les causes profondes des vulnérabilités logicielles mondiales.

- Le Cross-site Scripting (XSS) conserve la première place, tandis que l’injection SQL grimpe au deuxième rang et que l’absence d’autorisation bondit à la quatrième position, signalant des lacunes majeures dans les contrôles d’accès.

- L’injection de commande OS domine les menaces actives avec 20 vulnérabilités connues exploitées, incitant les équipes de sécurité à prioriser la remédiation de ces faiblesses qui permettent aux attaquants de compromettre l’intégrité du système.

- L’initiative Secure by Design, soutenue par les agences fédérales, encourage l’élimination des classes de défauts avant le déploiement, soulignant que la correction précoce est plus rentable que la gestion des incidents d’urgence.

Les tendances observées cette année révèlent une persistance inquiétante des attaques par injection et une recrudescence des problèmes liés à la gestion de la mémoire, obligeant les entreprises à repenser fondamentalement leurs cycles de développement pour ne pas subir des compromissions dévastatrices.

La publication annuelle du classement des faiblesses logicielles les plus dangereuses marque un tournant décisif pour l’industrie de la cybersécurité en 2025. Basée sur une analyse rigoureuse de dizaines de milliers de données, cette liste ne se contente pas de recenser les erreurs techniques ; elle dessine la carte des risques majeurs qui pèsent sur l’économie numérique.

La montée en puissance des failles d’accès et d’injection

L’analyse des données de 2025 met en lumière une réalité technique : les fondamentaux de la sécurité applicative sont encore trop souvent négligés. Si le Cross-site Scripting (XSS) conserve sa triste position de leader, c’est l’ascension de l’injection SQL à la deuxième place qui alarme les experts. Pour les non-initiés, une injection SQL s’apparente à une ruse où un attaquant trompe une base de données en lui envoyant une commande malveillante déguisée en demande légitime, lui permettant ainsi de voler ou détruire des informations.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Cependant, le mouvement le plus significatif concerne les contrôles d’accès. L’absence d’autorisation, qui permet à un utilisateur d’accéder à des données ou des fonctionnalités pour lesquelles il n’a pas les droits, a fait un bond spectaculaire de cinq places pour atteindre le quatrième rang. Comme le souligne GBHackers, cette tendance reflète des inquiétudes croissantes concernant l’inadéquation des contrôles d’accès dans les applications modernes, où la complexité des architectures cloud et micro-services rend la gestion des permissions plus ardue. De plus, de nouvelles formes d’attaques émergent, comme le contournement d’autorisation via des clés contrôlées par l’utilisateur, qui fait son entrée dans le top 25, prouvant que les mécanismes de permission restent le talon d’Achille de nombreux logiciels.

Sécurité mémoire et « Secure by Design » : un impératif pour la sécurité

Au-delà des problèmes d’accès, la sécurité de la mémoire reste un champ de bataille critique. Des vulnérabilités comme le dépassement de tampon (buffer overflow) — imaginez verser deux litres d’eau dans une bouteille d’un litre, l’excédent inondant les zones voisines et provoquant le chaos — continuent de dominer le paysage. L’injection de commandes OS, classée neuvième, est particulièrement redoutable : elle comptabilise à elle seule 20 vulnérabilités connues et activement exploitées (KEV), ce qui en fait la faiblesse la plus ciblée « dans la nature » par les cybercriminels pour prendre le contrôle total des serveurs.

Face à ces menaces persistantes, l’approche corrective traditionnelle montre ses limites. C’est pourquoi l’accent est désormais mis sur les principes de « Secure by Design » et « Secure by Demand ». L’objectif est de traiter le mal à la racine. Selon les recommandations publiées par la CISA, éliminer ces faiblesses dès la conception est bien plus efficace et rentable que de devoir patcher, reconfigurer ou répondre à des incidents d’urgence après le déploiement. Pour les responsables des achats et de la gestion des risques, ce classement devient un outil d’évaluation des fournisseurs, garantissant que les investissements technologiques ne se transforment pas en dettes de sécurité futures.

Guide stratégique pour les investissements de défense

Ce classement ne doit pas être perçu uniquement comme une liste technique, mais comme une boussole pour les priorités d’action et surtout de prévention. Comprendre les causes, qu’il s’agisse de défauts de validation des entrées ou de gestion de la mémoire, permet d’orienter les budgets de formation et les choix d’outils de sécurité. Une transparence accrue sur la manière dont les organisations traitent ces faiblesses est désormais un vecteur de confiance essentiel vis-à-vis des clients.

En identifiant les classes de défauts qui attirent le plus l’attention des adversaires, les entreprises peuvent prioriser leurs efforts. Par exemple, bien que la lecture hors limites (Out-of-bounds Read) ait légèrement reculé dans le classement, elle reste une menace commune. À l’inverse, l’amélioration des pratiques de validation des entrées a permis de faire reculer certaines failles historiques. Comme l’indique le site du MITRE, ces informations sur les tendances permettent aux organisations de mieux cibler leurs efforts de sécurité et d’adopter des décisions architecturales plus sûres, réduisant ainsi la surface d’attaque globale.

Pour aider les équipes techniques et les décideurs à visualiser l’ampleur des risques, voici le détail complet des 25 vulnérabilités identifiées pour 2025, accompagnées d’explications simplifiées pour comprendre leur impact réel sur les systèmes d’information.

| Rang | Type de faille | Explication simplifiée pour les non-initiés |

|---|---|---|

| 1 | Cross-site Scripting (XSS) | Un attaquant injecte un script malveillant dans une page web visitée par d’autres utilisateurs, permettant de voler leurs cookies ou de les rediriger. |

| 2 | SQL Injection | L’attaquant insère des commandes dans un formulaire (comme une page de connexion) pour manipuler la base de données du site et voler des infos. |

| 3 | Cross-Site Request Forgery (CSRF) | Le site force le navigateur de l’utilisateur à exécuter une action non voulue (ex: virement bancaire) alors qu’il est connecté. |

| 4 | Missing Authorization | Le logiciel ne vérifie pas si l’utilisateur a le droit d’accéder à une ressource spécifique, laissant tout ouvert à n’importe qui. |

| 5 | Out-of-bounds Write | Le logiciel écrit des données au-delà de la zone mémoire réservée, écrasant d’autres données et pouvant crasher le système ou exécuter du code pirate. |

| 6 | Path Traversal | L’attaquant manipule les URL pour accéder à des fichiers et répertoires stockés sur le serveur qui ne devraient pas être publics. |

| 7 | Use After Free | Le programme continue d’utiliser une zone de mémoire après l’avoir « libérée », ce qui crée un vide où un pirate peut insérer son propre code. |

| 8 | Out-of-bounds Read | Le logiciel lit des données situées en dehors de la zone mémoire prévue, permettant à un attaquant de voir des informations secrètes. |

| 9 | OS Command Injection | L’application transmet des données non sécurisées directement au système d’exploitation, permettant au pirate de prendre le contrôle du serveur. |

| 10 | Code Injection | L’attaquant réussit à introduire son propre code informatique dans le logiciel, qui l’exécute ensuite comme s’il était légitime. |

| 11 | Classic Buffer Overflow | Une variante simple où l’on envoie trop de données à un programme qui n’a pas prévu assez de place, faisant « déborder » le tout. |

| 12 | Unrestricted File Upload | Le site permet d’envoyer n’importe quel fichier (ex: un script pirate déguisé en image) qui sera ensuite exécuté par le serveur. |

| 13 | NULL Pointer Dereference | Le logiciel essaie de lire une adresse mémoire « vide » (nulle), ce qui provoque généralement un crash brutal du système (déni de service). |

| 14 | Stack-based Buffer Overflow | Un débordement de mémoire spécifique qui cible la « pile » (une zone de mémoire temporaire), souvent utilisé pour prendre le contrôle du flux du programme. |

| 15 | Deserialization of Untrusted Data | Le logiciel reconstruit des objets informatiques à partir de données reçues sans vérifier leur origine, exécutant des pièges cachés à l’intérieur. |

| 16 | Heap-based Buffer Overflow | Un débordement de mémoire ciblant le « tas » (zone mémoire dynamique), très complexe mais puissant pour les pirates. |

| 17 | Incorrect Authorization | Le système vérifie les droits d’accès, mais le fait mal, permettant à un utilisateur de faire des choses qu’il ne devrait pas pouvoir faire. |

| 18 | Improper Input Validation | Le logiciel accepte des données entrantes sans vérifier si elles sont correctes ou sûres, la porte ouverte à presque toutes les autres attaques. |

| 19 | Improper Access Control | Une catégorie générale où les restrictions sur ce qu’un utilisateur peut faire sont mal configurées ou inexistantes. |

| 20 | Exposure of Sensitive Information | Le logiciel laisse fuiter des données critiques (mots de passe, clés de chiffrement) dans des messages d’erreur ou des journaux. |

| 21 | Missing Authentication | Le système oublie carrément de demander « qui êtes-vous ? » avant de donner accès à des fonctions critiques. |

| 22 | Server-Side Request Forgery (SSRF) | L’attaquant force le serveur à envoyer des requêtes vers d’autres systèmes internes, contournant ainsi les pare-feu. |

| 23 | Command Injection | Similaire à l’injection OS, l’attaquant insère des commandes qui sont exécutées par une application en aval. |

| 24 | Auth Bypass (User-Controlled Key) | L’utilisateur peut modifier lui-même une clé (comme un ID dans une URL) pour se faire passer pour quelqu’un d’autre sans mot de passe. |

| 25 | Resource Allocation Without Limits | L’attaquant épuise les ressources du serveur (mémoire, disque) en envoyant trop de demandes, provoquant une panne générale. |

La publication de ce Top 25 pour 2025 rappelle que l’innovation logicielle ne peut se faire au détriment de la sécurité fondamentale. Alors que les vecteurs d’attaque se sophistiquent, la persistance de failles « classiques » comme les injections et les erreurs mémoire démontre que la dette technique reste le principal ennemi des entreprises. L’adoption généralisée des principes de sécurité dès la conception n’est plus une option, mais une nécessité vitale pour la résilience des infrastructures numériques.

A lire aussi

Top 10 OWASP 2025 : les nouveaux risques de la sécurité applicative

Le Top 10 OWASP 2025 met en lumière la montée des défauts de configuration, l’extension des risques supply chain et la persistance des défaillances de contrôle d’accès.

Les 10 principales vulnérabilités des identités non humaines selon l’OWASP

L’OWASP a dévoilé son premier Top 10 des vulnérabilités liées aux identités non humaines, un bon rappel des risques pour la cybersécurité.

Foire aux questions (FAQ)

Qui est MITRE ?

Le MITRE est une organisation américaine à but non lucratif qui gère des centres de recherche et de développement financés par le gouvernement fédéral. Elle agit comme une référence mondiale en cybersécurité, maintenant notamment la liste CWE (Common Weakness Enumeration) et le système CVE pour standardiser l’identification des menaces.

Qu’est-ce que CVE ?

L’acronyme CVE signifie Common Vulnerabilities and Exposures. Il s’agit d’un dictionnaire public de vulnérabilités de sécurité connues. Chaque faille identifiée reçoit un numéro unique (par exemple, CVE-2025-1234) pour permettre aux experts, aux outils et aux bases de données du monde entier de partager des informations précises sur la même menace.

Qu’est-ce que le concept Secure by Design ?

C’est une approche de développement logiciel où la sécurité est intégrée dès la phase de conception et d’architecture, et non ajoutée après coup via des correctifs. L’objectif est d’éliminer structurellement des classes entières de vulnérabilités avant même l’écriture du code.

Qu’est-ce que le concept Secure by Demand ?

C’est une stratégie qui encourage les clients (entreprises et gouvernements) à utiliser leur pouvoir d’achat pour exiger des éditeurs de logiciels des produits sécurisés par défaut. L’idée est de faire de la sécurité une condition non négociable du marché, sans surcoût pour les fonctionnalités de protection essentielles.

Qu’est-ce qu’une vulnérabilité Cross-site Scripting (XSS) ?

Le XSS est une faille qui permet à un attaquant d’injecter des scripts malveillants (souvent en JavaScript) dans des pages web consultées par d’autres utilisateurs. Cela permet aux pirates de contourner les contrôles d’accès, de voler des données sensibles comme les cookies de session ou de rediriger les victimes vers des sites frauduleux.

Qu’est-ce qu’une vulnérabilité Injection SQL ?

Il s’agit d’une technique d’attaque où du code SQL malveillant est inséré dans les champs d’entrée d’une application (comme un formulaire de connexion ou une barre de recherche). Si l’application n’est pas protégée, ce code manipule la base de données sous-jacente, permettant à l’attaquant de lire, modifier ou supprimer des données confidentielles.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.