Le rapport prévisionnel 2026 de Google Cloud anticipe une adoption massive de l’IA par les cybercriminels et une recrudescence des attaques contre les infrastructures de virtualisation des entreprises.

TL;DR : L’essentiel

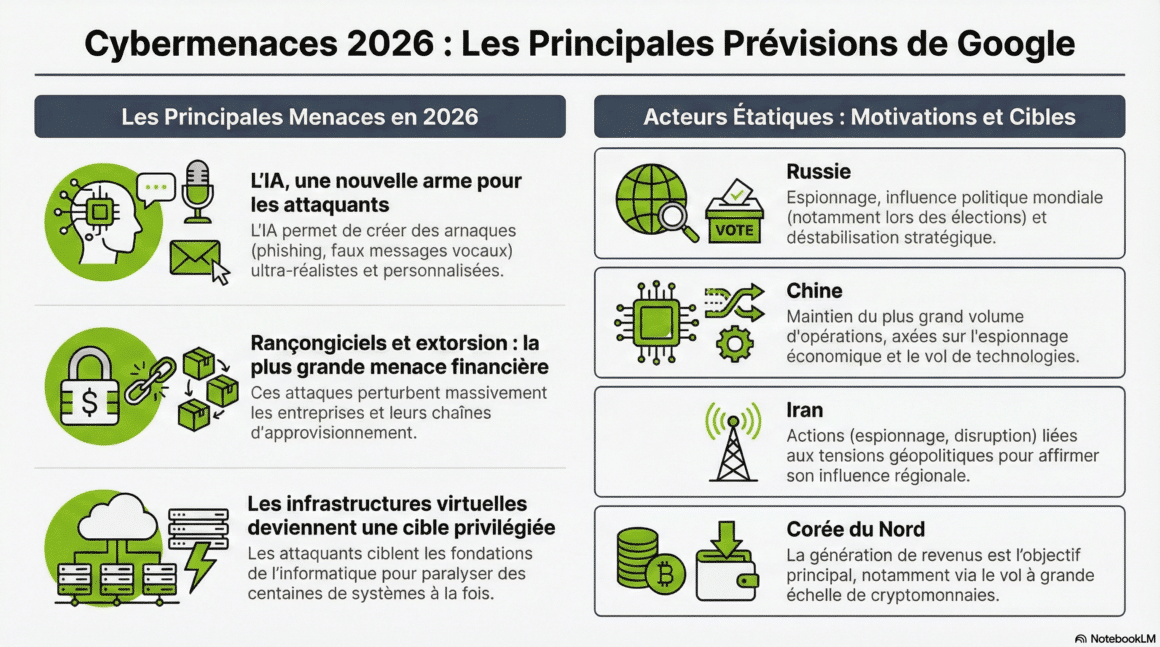

- L’utilisation de l’intelligence artificielle par les acteurs malveillants passera de l’exception à la norme pour accroître la vitesse et l’efficacité opérationnelle. Ils exploiteront notamment le clonage vocal pour orchestrer des campagnes d’ingénierie sociale hyperréalistes ciblant spécifiquement les équipes informatiques.

- Les infrastructures de virtualisation deviennent une cible prioritaire car elles constituent un angle mort critique dépourvu de détection traditionnelle. Une seule compromission de l’hyperviseur permet aux attaquants de paralyser des centaines de systèmes en quelques heures, contournant ainsi les protections des systèmes invités.

- L’extorsion multiforme restera la catégorie de cybercriminalité la plus perturbatrice financièrement à l’échelle mondiale. Les groupes criminels cibleront les fournisseurs tiers et les vulnérabilités zero-day pour exfiltrer massivement des données, provoquant des impacts économiques en cascade sur les chaînes d’approvisionnement.

- Certains acteurs étatiques comme la Corée du Nord intensifieront les vols de cryptomonnaies pour financer leur régime. Parallèlement, des cybercriminels migreront leurs infrastructures de commande et de contrôle sur des blockchains publiques pour bénéficier d’une résilience inédite face aux tentatives de démantèlement.

L’année 2026 marquera selon Google un tournant décisif où l’évolution rapide des capacités offensives et défensives redéfinira l’équilibre des forces numériques. Les données actuelles indiquent que les défenseurs devront faire face à des menaces qui ne cherchent plus seulement à infiltrer les réseaux, mais à dominer les technologies émergentes pour maximiser leur impact stratégique et financier.

L’intelligence artificielle au cœur de la cyberguerre

L’intégration de l’intelligence artificielle par les adversaires transforme radicalement la nature des menaces. Selon les prévisions publiées sur le Google Cloud Blog, les attaquants n’utiliseront plus l’IA de manière anecdotique, mais l’intégreront à chaque étape de la chaîne d’attaque pour en augmenter la portée. L’un des risques majeurs identifiés est l’injection de prompts, une technique permettant de manipuler les modèles d’IA pour contourner leurs protocoles de sécurité et exécuter des commandes malveillantes. Par ailleurs, l’ingénierie sociale atteindra un niveau de sophistication inédit grâce au « vishing » assisté par IA, capable de cloner la voix de cadres dirigeants pour tromper les employés.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Face à cette automatisation offensive, la réponse des entreprises passera par une refonte des opérations de sécurité. Le rôle des analystes évoluera vers la supervision d’un « SOC agentique », où des agents IA traiteront la corrélation des données et la rédaction de rapports d’incidents. Cette transition permettra aux experts humains de se concentrer sur la validation stratégique plutôt que sur le tri d’alertes. Toutefois, cette prolifération d’agents autonomes imposera une révision de la gestion des identités (IAM), traitant chaque agent IA comme un acteur numérique distinct nécessitant une surveillance stricte pour éviter les abus de privilèges.

La mutation industrielle du cybercrime et des infrastructures

La cybercriminalité continuera d’être dominée par les ransomwares et l’extorsion de données, causant des perturbations financières majeures. Les attaquants affinent leurs méthodes en ciblant les logiciels de transfert de fichiers et les fournisseurs tiers, créant des effets dominos sur des secteurs entiers comme la vente au détail. Mais la tendance la plus alarmante réside dans le ciblage des infrastructures de virtualisation. Considérés comme des piliers de stabilité, les hyperviseurs représentent désormais des angles morts critiques car ils échappent souvent à la visibilité des solutions de détection (EDR) installées sur les systèmes invités. Une attaque à ce niveau permet le chiffrement simultané de disques virtuels, rendant inopérants des environnements entiers en un temps record.

En parallèle, l’économie souterraine s’adapte aux nouvelles technologies financières. Alors que le secteur adopte massivement les actifs tokenisés, les cybercriminels commencent à migrer leurs opérations sur la blockchain publique. En utilisant l’immuabilité et la décentralisation du Web3, ils peuvent héberger des infrastructures de commande et de contrôle (C2) ou exfiltrer des données de manière résiliente. Cette migration rend les méthodes traditionnelles de démantèlement inefficaces, obligeant les enquêteurs à développer de nouvelles compétences en analyse de transactions sur la chaîne pour traquer ces activités persistantes.

Les stratégies offensives des nations pour 2026

Le paysage géopolitique influencera fortement les cyberopérations étatiques, chaque nation adaptant sa stratégie à ses objectifs long terme. La Russie devrait opérer un virage stratégique, dépassant le simple soutien tactique au conflit en Ukraine pour se concentrer sur des objectifs globaux et le développement de capacités avancées. De son côté, la Chine maintiendra un volume d’opérations supérieur à celui des autres nations, privilégiant la furtivité et l’exploitation agressive de vulnérabilités zero-day, notamment sur les périphériques de réseau en périphérie (edge devices).

L’Iran et la Corée du Nord poursuivront des approches hybrides dictées par la stabilité de leur régime. Les acteurs iraniens continueront de brouiller les pistes entre espionnage, perturbation et hacktivisme, tandis que la Corée du Nord restera focalisée sur la génération de revenus via le piratage d’entreprises de cryptomonnaies. Ces opérations étatiques, combinées à l’expansion des travailleurs informatiques nord-coréens infiltrés, illustrent une persistance et une adaptation constantes face aux pressions internationales.

En conclusion, l’année 2026 exigera des organisations une vigilance accrue face à des adversaires qui industrialisent leurs méthodes et visent les fondations mêmes des systèmes informatiques, de la couche de virtualisation aux protocoles blockchain.

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.