TL;DR : L’essentiel

- Un ingénieur informatique indien, attiré par une fausse offre d’emploi, s’est retrouvé séquestré dans un complexe laotien où des mafias chinoises contraignent des milliers de travailleurs à escroquer des occidentaux via des scénarios d’investissement sophistiqués.

- Les escrocs utilisent des outils d’IA comme ChatGPT pour polir leurs messages romantiques et suivent des emplois du temps stricts simulant la vie de femmes riches, alternant entre séances de yoga matinales et faux rendez-vous chez le dentiste.

- Au sein de l’open-space, des drapeaux de couleur classent la performance des équipes tandis qu’un gong cérémoniel ne résonne que pour célébrer les vols dépassant les 100 000 dollars, dans un climat de torture et de privation alimentaire.

- Au péril de sa vie, le lanceur d’alerte a exfiltré des gigaoctets de données internes via Signal, allant jusqu’à maquiller l’icône de l’application en raccourci de disque dur pour transmettre scripts, tableaux de revenus et preuves vidéo.

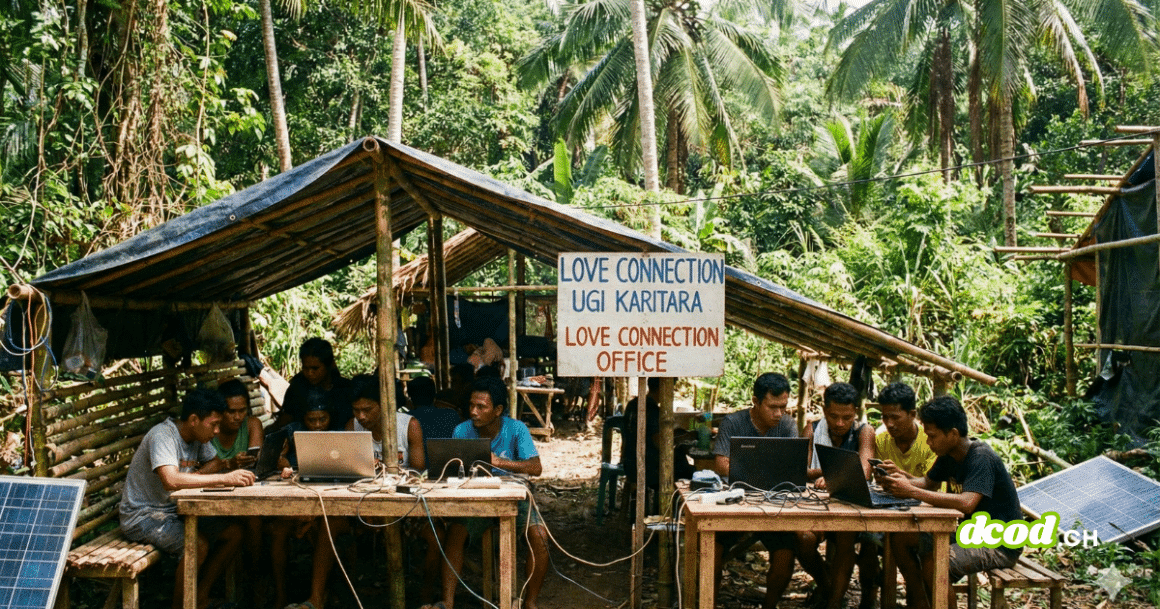

Au cœur du Triangle d’Or, une zone de non-droit aux confins de l’Asie du Sud-Est, une industrie criminelle tentaculaire a transformé la fraude sentimentale en chaîne de montage industrielle. Les témoignages de survivants sont rares, mais un ingénieur captif offre aujourd’hui une documentation inédite sur le fonctionnement interne de ces camps. Au lieu de simples récits, ce sont plus de 4000 pages de logs, de manuels de formation et de vidéos clandestines qui révèlent comment des victimes de trafic humain sont forcées, sous la menace, de ruiner des épargnants à l’autre bout du monde. Cette plongée dans la mécanique du « pig butchering » expose une réalité où la technologie de pointe sert une brutalité archaïque.

L’industrialisation du vol : Une mécanique de précision inhumaine

Loin de l’image du hacker solitaire, ces opérations s’apparentent à une parodie grotesque du monde de l’entreprise. Dans les bureaux surpeuplés décrits par le média Wired, la performance est surveillée avec une rigueur maniaque. Des drapeaux rouges, jaunes ou verts trônent sur les îlots de travail pour signaler l’efficacité des équipes, tandis qu’un gong chinois traditionnel attend d’être frappé pour célébrer chaque arnaque réussie dépassant les 100 000 dollars.

Pour maximiser le rendement, les opérateurs n’improvisent rien. Ils s’appuient sur l’intelligence artificielle pour parfaire l’illusion. Des outils comme ChatGPT sont systématiquement utilisés pour rédiger des messages de « bonne nuit » empathiques ou corriger la syntaxe, rendant les échanges indiscernables de ceux d’un véritable interlocuteur amoureux. Ce vernis technologique masque une réalité sordide : les employés, souvent des diplômés piégés par de fausses promesses d’embauche, subsistent avec une nourriture au goût chimique et subissent des amendes constantes qui les maintiennent en situation de dette perpétuelle envers leurs geôliers.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Arnaque crypto romance : La fabrication industrielle du mensonge

Comme reporté par Wired, l’efficacité redoutable de ces escroqueries repose sur une « bible » de procédures scrupuleusement respectées. Chaque forçat doit adopter l’emploi du temps fictif de la personne riche qu’il prétend être. Le tableau de service ne reflète pas leurs 15 heures de labeur nocturne, mais affiche les activités d’une héritière oisive : « 7h00 : yoga et méditation paisibles », « 14h30 : visite chez le dentiste », « 18h00 : dîner avec maman ». Cette synchronisation permet de justifier les absences et de crédibiliser le personnage auprès de cibles souvent situées sur des fuseaux horaires américains.

Le cynisme du système atteint son paroxysme dans la gestion des victimes. L’ingénieur infiltré a ainsi documenté le partage, sur les groupes de discussion internes, de la vidéo d’un homme pleurant dans sa voiture après avoir perdu une somme à six chiffres. Loin de susciter la pitié, la détresse de la cible était diffusée pour divertir l’open-space. Pour documenter ces abus sans se faire repérer, le lanceur d’alerte a dû user de stratagèmes techniques, comme renommer l’application de messagerie sécurisée Signal et modifier son icône pour qu’elle ressemble à un inoffensif raccourci vers un lecteur de disque dur sur son poste de travail.

Évasion numérique : Quand la proie manipule ses geôliers

La sortie de cet enfer a nécessité une prise de risque calculée face à l’indifférence des autorités. Après l’échec d’une tentative de bluff impliquant un faux document de police, et face au refus de ses supérieurs de négocier une rançon d’environ 2800 dollars, l’ingénieur est devenu un « poids mort » pour l’organisation. Malade, privé de chaussures et nourri de restes avariés, il a paradoxalement trouvé son salut dans l’inefficacité même de sa détention.

Profitant du déménagement chaotique du complexe vers un nouveau bâtiment suite à des rumeurs de descente de police, il a réussi à convaincre sa hiérarchie de le laisser partir. Pour financer son retour, il a dû appliquer les méthodes apprises dans le camp : il a persuadé une connaissance, elle-même employée dans un autre complexe d’arnaque, de lui avancer l’argent du billet d’avion contre une fausse promesse de remboursement. Relâché en tongs au bord de la route, sans ses effets personnels confisqués, il a emporté avec lui la preuve ultime de l’impunité de ces zones : des enregistrements montrant que les raids de police locaux n’étaient souvent que des mises en scène, les travailleurs étant simplement déplacés ou relâchés peu après.

Cette fuite met en lumière l’incapacité des gouvernements à endiguer un phénomène qui siphonne des milliards à l’économie mondiale. Malgré les preuves accumulées et l’identification précise des lieux, ces usines à fraude continuent de prospérer, déplaçant leurs serveurs et leurs esclaves d’un pays à l’autre au gré des pressions diplomatiques, laissant derrière elles des vies brisées des deux côtés de l’écran.

Source et enquête originale : Cet article synthétise les révélations de l’enquête exclusive menée par le magazine Wired. Pour découvrir le récit complet de l’infiltration et consulter les documents originaux exfiltrés, nous vous recommandons la lecture de leur reportage : He Leaked the Secrets of a Southeast Asian Scam Compound.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.